Written by WizLANSCOPE編集部

目 次

ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)です。

以前までは「メール」「Webサイト」経由の感染がほとんどでしたが、リモートワークの普及に伴い、最近では「VPN機器」や「リモートデスクトップ」経由の感染が急増しています。

さらに、近年のランサムウェアは感染経路だけでなく、攻撃手法も変化しており、二重恐喝やノーウェアランサム攻撃などが頻繁に見られるようになりました。

▼多様化するランサムウェアの攻撃手法

| 二重恐喝 (ダブルエクストーション) |

「暗号化を解除してほしければ身代金を払え」と1回脅迫するだけでは終わらず、「身代金の支払いに応じなければ、盗んだデータを公開する」とさらに脅迫を行う。 |

|---|---|

| 多重脅迫 | 二重恐喝に加えて、DDoS攻撃や被害組織の顧客・利害関係者を執拗に攻撃する。 |

| ノーウェアランサム攻撃 | データは暗号化せず、盗んだデータを公開しないことと引き換えに、金銭を要求する。 |

最近では、「RaaS(Ransomware as a Service)」と呼ばれるサービス型のランサムウェアが登場し、専門スキルがない攻撃者でも、簡単に攻撃を仕掛けることが可能に。RaaSの普及によってランサムウェア攻撃のハードルが下がり、被害件数が増加する一因となっています。

ランサムウェアに感染してしまうと、企業・組織は業務が継続できなくなるだけでなく、重要な情報が流出する危険性があり、日ごろから以下の対策を行うことが重要です。

▼企業・組織が行うべきランサムウェア対策

- セキュリティパッチの一括適用

- アクセス権限の最小化

- 従業員への教育

- メールスキャンによるウイルス検知

- エンドポイントセキュリティの強化

この記事では、ランサムウェア特徴や被害防止策、感染時の対処法などをわかりやすく解説します。

ランサムウェア攻撃への対策を知りたい方は、「ランサムウェア被害にあわないための対策」より、ぜひご覧ください。

▼この記事を要約すると

- ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア

- ランサムウェアに感染した場合、「システム上の被害」「業務上の被害」「金銭的被害」「情報流出による社会的信用の失墜」といった被害が想定される

- ランサムウェアの被害に遭わないためには、「従業員への教育」「ユーザー権限の厳密化・設定」「セキュリティパッチの適用」「OSやWebブラウザを最新のバージョンに保つ」「メールスキャンによるウイルス検知」「フリーWiFi時のVPN使用」「強力なアンチウイルスソフトの導入」といった対策を講じる必要がある

【2024年9月最新版】情シス1000人に聞いた!EDR&MDR利用実態調査

EDR入れて良かったこと」等々、情シス担当者の実態・ホンネをご紹介。前回2022年 調査との比較から EDR運用実態の変化についても解説します。

ランサムウェアとは

ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)です。

「ランサム(Ransom=身代金)」と「ウェア(Software)」を繋げた造語であり、ソフトウェアを悪用して身代金を要求するという特徴から名づけられました。

ランサムウェアに感染してしまった場合、金銭的な損失だけでなく、「資産」と言える重要なデータが使用できなくなるリスクがあります。また、業務システムの復旧には多額の費用・時間を要し、組織運営そのものが停止に追い込まれるケースもあります。

さらに、重要インフラ・医療機関が攻撃を受けた場合は、国民の生活に多大な影響を及ぼす可能性があります。

実際、 2021年10月に徳島県の公立病院がランサムウェアに感染した事例では、電子カルテシステムや会計システムなどの基幹システムが閲覧できなくなり、約2か月間、新規患者の受け入れを停止せざるを得ない事態になりました。

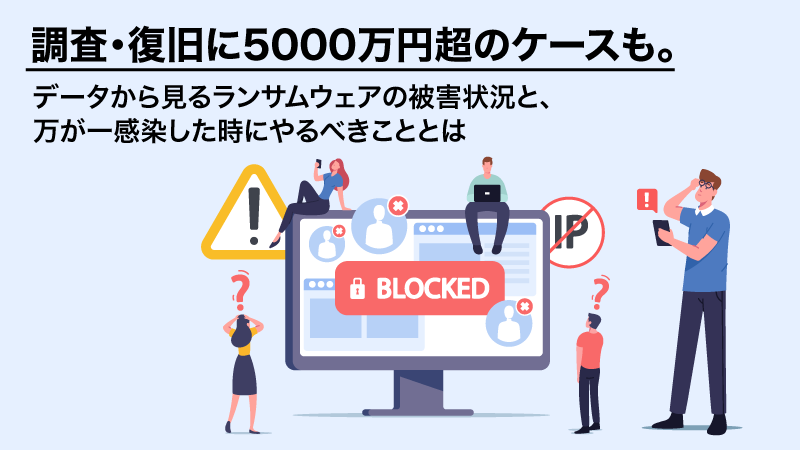

このように、社会的な影響が大きいことから、IPAが毎年発表している「情報セキュリティ10大脅威(組織編)」では、「ランサムウェアによる被害(2025年版は「ランサム攻撃による被害」)」が、5年連続1位に選出されています。

※画像はMOTEXで作成

ランサムウェアとウイルスの違い

ランサムウェアもウイルスもマルウェアの一種ですが、それぞれ目的が異なります。

ウイルスはコンピュータの動作方法を不正に変更するためのコードまたはプログラムです。自己増殖機能を持っていることから、感染が拡大するという特徴があります。また、主な目的はシステムの破壊です。

それに対してランサムウェアは、データを暗号化したり、端末をロックしたりして身代金を要求するマルウェアです。ウイルスとは異なり、ランサムウェアの場合は金銭を得ることを目的としています。

近年のランサムウェアの傾向

ここでは、近年のランサムウェアの傾向を「攻撃対象」「手口」「攻撃ハードル」の3つの視点から解説します。

攻撃対象

以前までのランサムウェアは、不特定多数の組織・企業にフィッシングメールを送り、ランサムウェアに感染した企業に対して「身代金」を要求する「ばらまき型」が一般的でした。

しかし近年では、あらかじめ支払い能力の高い特定の組織・企業にねらいを定め、攻撃者がVPN機器の脆弱性(セキュリティ上の欠陥)をついて内部ネットワークへ侵入して感染を広げる「標的型」が主流になっています。

▼標的型・ばらまき型ランサムウェアの違い

| ばらまき型ランサムウェア | 標的型ランサムウェア | |

|---|---|---|

| 身代金額 | 標準的な価格(数万~数十万円) | 高額(数千万~数十億円) |

| 人質対象 | ファイルやデータの暗号化 | データの暗号化・流出・売買 |

| ターゲット | 不特定多数 | 特定の企業・組織 |

手口

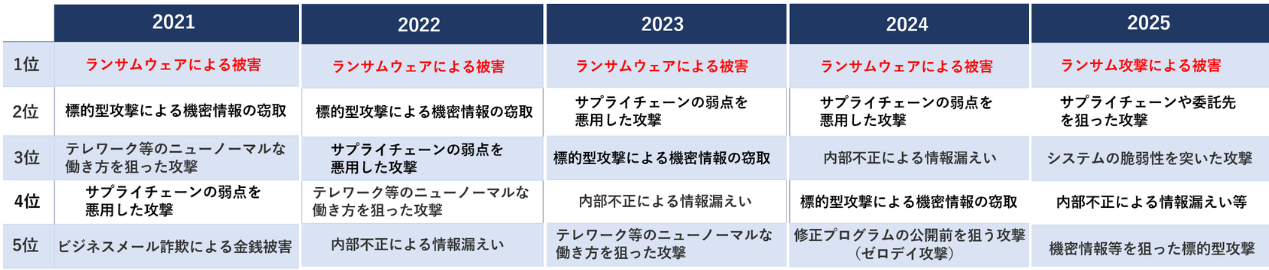

従来のランサムウェアは、「暗号化を解除してほしければ身代金を払え」と1回脅迫するだけでした。しかし近年のランサムウェアは「身代金の支払いに応じなければ、盗んだデータを公開する」とさらに脅迫を行います。

これは「二重恐喝(ダブルエクストーション)」と呼ばれる手法です。

それだけではなく、DDoS攻撃や被害組織の顧客・利害関係者を執拗に攻撃する多重脅迫の手法が使われるケースも増えています。

さらに2023年には「ノーウェアランサム」という従来の「データを暗号化し、復旧を対価に身代金を要求する」という工程を省き、最初から盗んだデータのばらまきを引き換えに、金銭を要求するという新たな攻撃手法も登場しています。

▼従来ランサムウェア攻撃と、ノーウェアランサムの手口の違い

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

通常のランサムウェア攻撃と比べデータを暗号化する手順がなく、より「簡易的」かつ「効率的」に攻撃を仕掛けられる特徴から、今後国内でも普及することが懸念されます。

攻撃ハードル

RaaSが出現したことで、ランサムウェア攻撃のハードルが下がり、だれもが攻撃を仕掛けられるような状況になっています。

RaaS(Ransomware as a Service)とは、ランサムウェアの開発者がランサムウェア攻撃に必要な機能をパッケージ化したものを「RaaSアフェリエイト(ランサムウェアの利用者)」に販売し、収益を得るビジネスモデルです。

これにより、専門的な知識を持っていない第三者が攻撃を実行できてしまうことから、近年のランサムウェア攻撃の増加につながっています。

さらに、生成AIが登場したことで、ランサムウェアのソースコードをAIに作成させる事例も報告されています。

実際に国内でも、ITの知識を持たない人物が非公式版のChatGPTを悪用し、ランサムウェアを作成して逮捕されています。

このように、ランサムウェアのサービス化や生成AIによって以前よりもランサムウェア攻撃のハードルが下がっていることがわかります。

ランサムウェアに感染したら、どんな被害がある?

ランサムウェアに感染した場合、以下のような被害が想定されます。

- 業務が停止する

- 情報が窃取される・漏洩する

- 社会的信用が低下する

- 金銭的な損失が生じる

業務が停止する

ランサムウェアに感染すると、重要なデータやファイルが暗号化されてしまうため、業務の継続は難しいでしょう。

また、システムがロックされた場合は、OSが起動できなくなったり、ログイン機能がブロックされたりするため、サービスの停止に追い込まれる恐れもあります。

情報が窃取される・漏洩する

近年では、データの暗号化と情報の暴露という二重恐喝が増えていることから、情報の窃取および漏洩被害が発生することも想定されます。

社会的信用が低下する

ランサムウェアに感染したことで、「サービスの提供ができなくなった」「機密情報が盗まれ、ネット上に公開された」となれば、顧客や取引先からの信用を失ってしまいます。

一度失った信用を取り戻すのは容易ではなく、顧客離れが長期化すれば業績の悪化につながります。

金銭的な損失が生じる

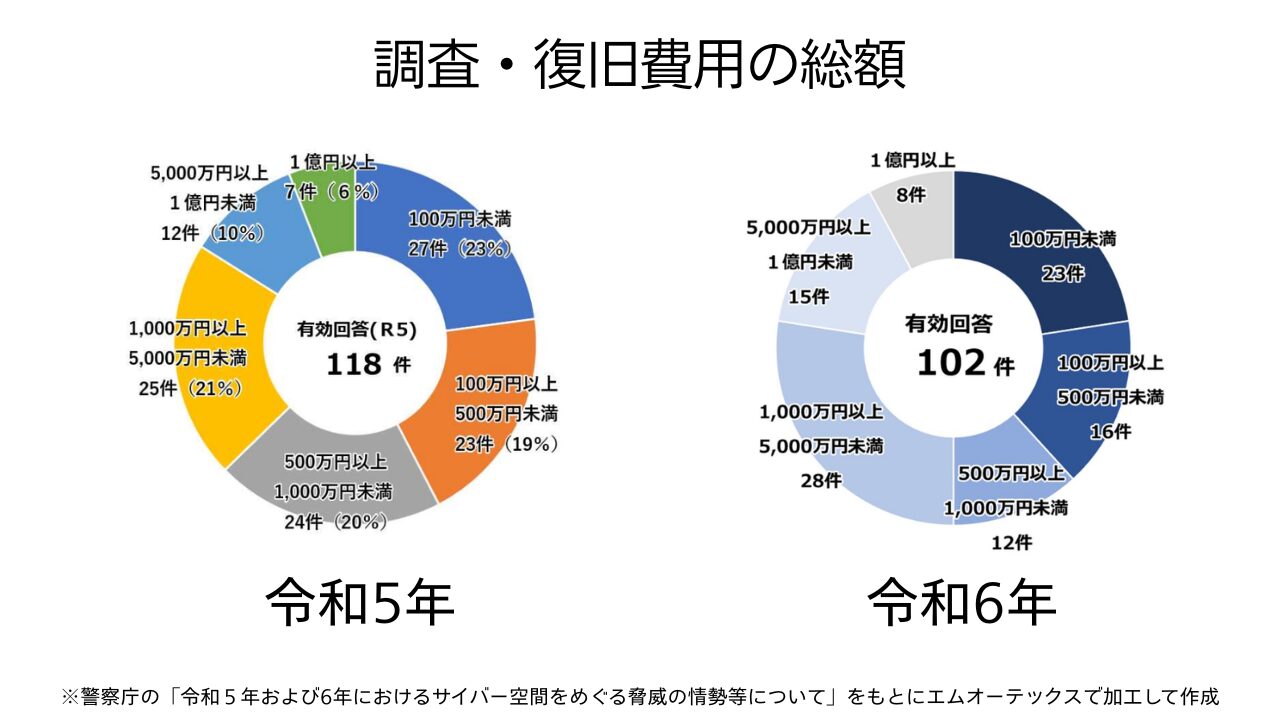

ランサムウェアに感染した場合、感染時の調査やデータ・システムの復旧に多額の費用がかかります。

警察庁がランサムウェアによる被害に遭った企業・団体等にアンケートを実施したところ、調査・復旧に1,000万円以上の費用を要した組織は、令和5年は37%だったのに対し、令和6年は50%に増加したことがわかりました。

出典:警察庁|令和5年におけるサイバー空間をめぐる脅威の情勢等について(令和6年3月14日)

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

これだけではなく、ランサムウェア感染によって顧客情報が漏洩した場合には、損害賠償を請求される可能性があります。

【2024年9月最新版】情シス1000人に聞いた!EDR&MDR利用実態調査

EDR入れて良かったこと」等々、情シス担当者の実態・ホンネをご紹介。前回2022年 調査との比較から EDR運用実態の変化についても解説します。

代表的なランサムウェアの種類

ランサムウェアの種類は年々増加しています。

以下は代表的なランサムウェアの種類を表にまとめたものです。

| 名称 | 特徴 |

|---|---|

| CryptoWall | データが暗号化されると修復が困難。 バックアップを検索して暗号化するという厄介な特徴を持っている。 |

| CryptoLocker | コンピュータ内のファイルを暗号化するだけでなく、コンピュータ自体へのアクセスもブロックする。 主に、メールの添付ファイルを開封することで感染する。 |

| TeslaCrypt | 感染すると、端末に保存されているファイルの拡張子を「vvv」に変更してしまい、開けなくなる。 後にランサムウェアの開発者によって暗号化解除キーが公開されたので、被害リスクは少ない。 |

| Locky | 日本での被害が多いランサムウェアで、主な感染経路はメールの添付ファイル。 |

| Bad Rabbit | 主な感染経路は不正なWebサイトの閲覧。 サイトの閲覧者にドライブバイダウンロード攻撃(Webサイトを閲覧した際に、勝手にマルウェアをインストールさせる攻撃手法)を仕掛ける。 |

| WannaCry | 2017年に大規模な被害をもたらしたランサムウェア。 ワームの機能(自動的に感染を広げていく機能)とランサムウェアの機能を併せ持っている。 |

| PETYA/GoldenEye | 感染するとファイルが一瞬で暗号化される。 ファイルだけでなくハードディスクMBRも暗号化される |

| Ryuk | 最大の特徴は、感染するとリモートから暗号化が可能になる点。 身代金の支払いに応じやすい機関(医療機関や金融機関など)をターゲットにしており、高額な身代金を要求する。 |

| Maze | データを暗号化する前に情報を窃取し、身代金の支払いを拒否するとデータを漏洩させるという二重恐喝を行う。 |

| LockBit | データを暗号化する速度が他のランサムウェアよりも速いという特徴がある。 |

ランサムウェアの種類については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

ランサムウェアの代表的な「感染経路」

ランサムウェアの代表的な「感染経路」として、以下のような例が挙げられます。

- VPN機器

- リモートデスクトップ

- Webサイト

- メール・添付ファイル

- ファイルダウンロード

- USBメモリなど外付けHDD

メール・添付ファイル

いわゆるフィッシング詐欺のように、リンクや添付ファイルを送付したスパムメールやなりすましメールを送り、アクセスしたPCをランサムウェアに感染させる手口です。

Webサイト

WordPressを始めとしたCMS(コンテンツ・マネジメント・システム)の改ざんによって、脆弱性を攻撃する不正サイトへの誘導を促します。サイトに表示されているインターネット広告にランサムウェアが紛れ込んでいる場合があります。

VPN機器・リモートデスクトップ

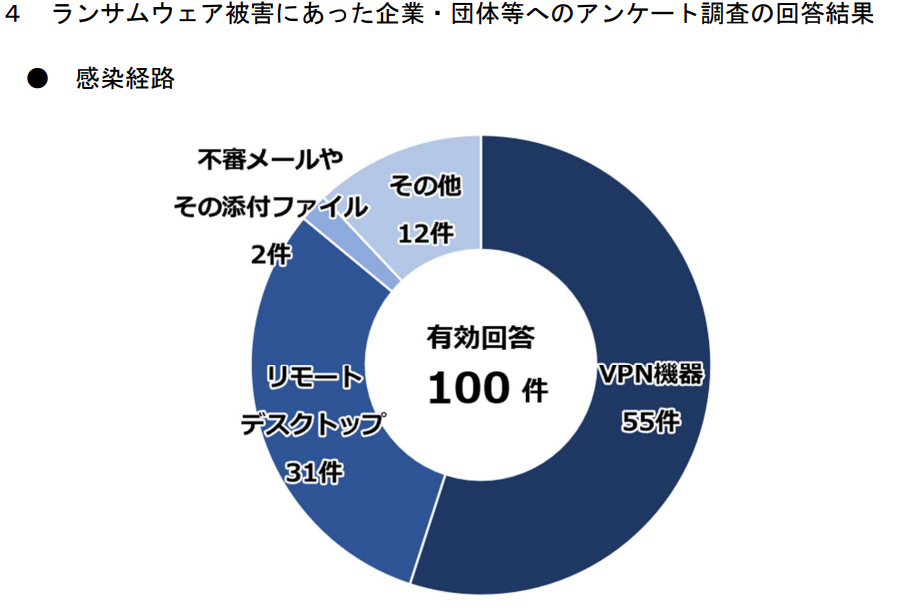

以前までは「メール」「Webサイト」を狙う犯行が一般的でしたが、最近では「リモートワーク」の普及に伴い、「VPN機器」「や「リモートデスクトップ」の脆弱性をついた悪質な攻撃被害が増加しています。

実際、警察庁が令和7年3月に公表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」でも、感染経路として最も多かったのが「VPN機器(55%)」、次いで多いのが「リモートデスクトップ(31%)」であったことが報告されています。

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

VPNは社外から「社内ネットワーク」へアクセスするための接続機器です。攻撃者は脆弱性のあるVPN機器を経由して、社内ネットワークへ不正にアクセスし、ランサムウェアを送り込むといった手口を用います。

ランサムウェアの感染経路については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

【2024年9月最新版】情シス1000人に聞いた!EDR&MDR利用実態調査

EDR入れて良かったこと」等々、情シス担当者の実態・ホンネをご紹介。前回2022年 調査との比較から EDR運用実態の変化についても解説します。

ランサムウェアの被害事例

ここではランサムウェアの被害事例を紹介します。

1.発送代行などを手掛ける企業がランサムウェア攻撃を受け、30万人以上の個人情報が漏洩した可能性

| 企業 | 発送代行などを手掛ける企業 |

|---|---|

| 時期 | 2024年9月 |

| 被害の概要 | 30万人以上の個人情報が漏洩した可能性あり |

2024年9月、発送代行などを手掛ける企業がランサムウェア攻撃を受け、30万人以上の個人情報が漏洩した可能性があることがわかりました。

フォレンジック調査の結果によると、サーバーソフトの脆弱性をついて不正アクセスされ、ランサムウェアが実行されたとのこと。

ランサムウェア攻撃によって、取引先から受託した発送業務における発送先情報など30万人以上の個人情報が漏洩した可能性があります。

2.ランサムウェア攻撃によって大手出版社の業務サーバーや子会社が運営するサービスが停止

| 企業 | 大手出版社 |

|---|---|

| 時期 | 2024年6月 |

| 被害の概要 | 業務サーバーや子会社が運営するサービスが停止。さらに約25万人分の個人情報が漏洩 |

2024年6月、大手出版社がランサムウェア攻撃を受け、業務サーバーや子会社が運営するサービスが停止する事態となりました。

また、約25万人分の個人情報が漏洩したことも明らかになっています。

今回の原因は、フィッシング攻撃により従業員アカウントの情報が窃取されたことと推測されています。

窃取したアカウント情報を攻撃者が利用して社内ネットワークに侵入し、ランサムウェアが実行されました。

また、以下の記事では国内外で起きたランサムウェアの事例をまとめていますので、事例についてさらに詳しく知りたい方は以下の記事もぜひご覧ください。

個人が行うべきランサムウェア対策

個人が行うべき対策としては、以下が挙げられます。

- 不審なメールの添付ファイルやリンクはむやみに開かない

- 許可されていないアプリ・ソフトウェアはインストールしない

- OS・ソフトウェアは常に最新の状態を保つ

リモートワークの普及に伴い、「VPN機器」や「リモートデスクトップ」経由の感染が急増しているものの、依然としてメール経由でランサムウェアに感染するケースもあります。

そのため、不審なメールの添付ファイルやリンクはむやみに開かないよう注意してください。ランサムウェアを含む「標的型攻撃メール」の特徴や見分け方については、以下の記事に詳しくまとめています。

また、安全性が確保されていないアプリやインストールの中にはランサムウェアが仕込まれているものもあるので、企業・組織側が許可していないものは勝手にインストールしないようにしましょう。

企業・組織が行うべきランサムウェア対策

企業・組織全体で行うべき対策としては、以下が挙げられます。

- セキュリティパッチの一括適用

- アクセス権限の最小化

- 従業員への教育

- メールスキャンによるウイルス検知

- エンドポイントセキュリティの強化

セキュリティパッチの一括適用

セキュリティパッチを適用することで脆弱性を解消し、攻撃者に侵入されるリスクを低減することができます。

ただし、セキュリティパッチの適用を従業員に任せていると、セキュリティパッチの適用漏れが発生する可能性があります。

そのため、IT資産管理ツールなどを使用し、管理者側で一括適用するとよいでしょう。

アクセス権限の最小化

攻撃者はセキュリティの手薄なシステムから侵入し、侵入後に活動範囲を広げる「ラテラルムーブメント」を行います。

※ラテラルムーブメント…ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく手法

その際、必要な特権昇格を行い、複数のシステムやアカウントを侵害していくため、「アクセス権限の最小化」が効果的です。

例えば

- 組織の重要データへアクセスできる人材を幹部に限定する

- システムへのアクセス権限は担当部署のみに付与する

などが有効です。

従業員への教育

「怪しいメールの添付ファイルを開く」「不審なリンクをクリックする」「信頼度の低いWebサイトからファイルをダウンロードする」といった、感染の原因となるアクションを防ぐためにも、定期的なセキュリティ教育を行い、従業員のセキュリティへの意識を底上げすることが重要です。

メールスキャンによるウイルス検知

メールのウイルススキャン機能を利用することで、添付ファイルがウイルスに感染していないかチェックが可能です。

仮に受信したメールの添付ファイルからウイルスが検出された場合、メールの受信を拒否したり、警告メッセージを表示したりすることで、感染を未然に防げます。

エンドポイントセキュリティの強化

エンドポイントセキュリティを強化するためには、アンチウイルスとEDRの併用が欠かせません。

未知のランサムウェアも検出できる強力なアンチウイルスで感染を防ぎ、万が一アンチウイルスをする抜けてしまった場合にEDRですばやく隔離・駆除するという体制を構築することで、エンドポイントをランサムウェアの脅威から保護することができます。

企業・組織が行うべき対策は以下の記事でも詳しく解説していますので、ぜひあわせてご覧ください。

【2024年9月最新版】情シス1000人に聞いた!EDR&MDR利用実態調査

EDR入れて良かったこと」等々、情シス担当者の実態・ホンネをご紹介。前回2022年 調査との比較から EDR運用実態の変化についても解説します。

ランサムウェアに感染した場合の対処法

万一、ランサムウェアに感染した場合、まずは感染が疑われる端末を速やかにネットワークから隔離し、他の端末やネットワークへ被害が拡大しないよう対策しましょう。

加えて、ランサムウェア被害を最小限に食い止めるため、以下の流れに沿って対応を進めます。

- 初動対応(感染内容の確認)

- ランサムウェアの報告とインシデント対応策の決定・実施

- ネットワークの遮断

- 感染範囲の確認と情報の記録

- 被害の最小化と原状回復

また、感染時は自社判断で身代金を支払う前に、警察署やセキュリティの専門サービスへ相談し、適切な対処を確認することを推奨します。

LANSCOPEサイバープロテクションでは、ランサムウェア感染時に、迅速な原因特定とサービス復旧に向けサポートする「インシデント対応パッケージ」を提供しています。専門家が細やかに支援するため、ランサムウェアの知識がない担当者様も安心です。

さらに、より詳しい「ランサムウェア感染後の対処方法」については、下記の記事にまとめています。

ランサムウェア対策ならLANSCOPEサイバープロテクションにおまかせ

「LANSCOPE サイバープロテクション」では、ランサムウェアをはじめとした凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス ✕ EDR ✕ 監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

たとえば、「アンチウイルスとEDRを両方使いたい」「できるだけ安価に両機能を導入したい」「EDRの運用に不安がある」などのニーズをお持ちの企業の方には、エンドポイントセキュリティを支援する「Auroraシリーズ」の導入が最適です。

「Auroraシリーズ」では、以下の3つのサービスをお客様の予算や要望に応じて提供します。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを活用した監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルスとEDRの併用が可能となり、セキュリティの専門家が24時間365日体制で監視をおこなうことで、マルウェアから確実にエンドポイントを守ります。

アンチウイルスのみ、またはアンチウイルス+EDRのみの導入など、柔軟な対応も可能です。詳細は以下のページをご覧ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

以下のニーズをお持ちの企業・組織の方は、AIのディープラーニング技術を活用し、未知のマルウェアを高い精度でブロックする、次世代型アンチウイルス「Deep Instinct」がおすすめです。

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

ファイル形式を問わず対処できる「Deep Instinct」であれば、多様な形式のマルウェアを形式に関係なく検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃を受けた事後に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業をおこなうのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

「ランサムウェアとは」をテーマに、初心者でも被害内容や対策を理解できるよう内容をまとめました。

本記事のまとめ

- ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア

- 代表的な感染経路としては、「Webサイト」「メール・添付ファイル」「VPN機器」「リモートデスクトップ」「ファイルダウンロード」「USBメモリなど外付けHDD」などがある

- ランサムウェアに感染した場合、「システム上の被害」「業務上の被害」「金銭的被害」「情報流出による社会的信用の失墜」といった被害が想定される

- ランサムウェアの被害に遭わないためには、「従業員への教育」「ユーザー権限の厳密化・設定」「セキュリティパッチの適用」「OSやWebブラウザを最新のバージョンに保つ」「メールスキャンによるウイルス検知」「フリーWiFi時のVPN使用」「強力なアンチウイルスソフトの導入」といった対策を講じる必要がある

- 感染した場合の対処法としては、速やかにネットワークから端末を隔離し、上長や担当者へ相談した後、マルウェアの駆除や感染経路や原因、被害範囲などの調査を行う

ランサムウェアは今後もさらに悪質なものへアップデートされることが予想されます。 自社の大事な情報と金銭だけでなく社会的信用まで奪われてしまわないよう、知識と対策をとり備えておきましょう。

また個人や企業単位で、より体系的な「ランサムウェア対策」を行いたい方は、以下の無料ダウンロード資料もご活用ください。

【2024年9月最新版】情シス1000人に聞いた!EDR&MDR利用実態調査

EDR入れて良かったこと」等々、情シス担当者の実態・ホンネをご紹介。前回2022年 調査との比較から EDR運用実態の変化についても解説します。

おすすめ記事