Written by 夏野ゆきか

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

目 次

パスワードスプレー攻撃とは、多数のアカウントに対し同一のパスワードリストを用いて、ログインを試みるサイバー攻撃の一種です。

単一のアカウントに対してではなく、数百・数千のアカウントに対して、同一のパスワードを試行する手法が、気体や液体を噴射するスプレーを連想させます。

また、パスワードスプレー攻撃に類似したサイバー攻撃として「辞書攻撃」「ブルートフォース攻撃」「パスワードリスト攻撃」「リバースブルートフォース攻撃」など、不正な方法で認証を突破しようとする攻撃があります。

それぞれの攻撃の手法と特徴は以下の通りです。

| 攻撃の種類 | 手法 | 特徴 |

|---|---|---|

| パスワードスプレー攻撃 | 多数のIDに対して共通のパスワードリストを同時に試行する | 時間をかけながら、多くのアカウントに対して少数のパスワードを試すため、不正なログイン試行を検知されない |

| 辞書攻撃 | 辞書の見出し語や人名、地名、製品名といった意味のある単語を組み合わせて不正ログインを試みる | 単語や人名などに絞って試行するため、総当たりで試行するブルートフォース攻撃より短時間認証を突破できる可能性が高い |

| ブルートフォース攻撃 | IDを固定し、パスワードを順番に変更して不正ログインを試みる | パスワードの桁数が少なく、使われている文字や数字の種類が単純なほど、突破の確率が高くなる |

| パスワードリスト攻撃 | 何らかの手法で入手した「ユーザーIDとパスワードの組み合わせ」のリストを使い、不正ログインを試みる | 認証情報を入手した状態で攻撃を行うので、速度が速く、成功率が高い |

| リバースブルートフォース攻撃 | パスワードを固定し、IDを順番に変更して不正ログインを試みる | IDを変更しながらログイン試行するので、アカウントロックを回避できる |

パスワードスプレー攻撃を受けると、アカウントを乗っ取られたり、クレジットカードを不正に利用されたりする恐れがあります。多要素認証の導入やログ監視などの対策が有効です。

この記事では、パスワードスプレー攻撃の仕組みやリスク、有効な対策などを解説します。

▼この記事を要約すると

- パスワードスプレー攻撃とは、多数のアカウントに対して同一のパスワードでログインを試みるサイバー攻撃

- パスワードスプレー攻撃は、「1.ユーザー名リストの取得」「2.一般的なパスワードのリスト取得」「3.ユーザー名とパスワードの組み合わせを試す」といったステップで行われる

- パスワードスプレー攻撃の被害にあってしまう原因としては、「多要素認証の不備を放置している」「認証連携システムを利用している」「脆弱なパスワードを設定している」「社内ネットワークとクラウドを同期させている」「ログ監視を行っていない」などが挙げられる

- パスワードスプレー攻撃を受けた場合、「機密情報などの漏洩」「サービスやアカウントの乗っ取り」「クレジットカードや口座の不正利用」などの被害が想定される

- パスワードスプレー攻撃には、「多要素認証の導入」「適切なパスワード管理と設定」「非アクティブなアカウントの削除」「ログ監視」などの対策が有効

パスワードスプレー攻撃とは

パスワードスプレー攻撃とは、多数のアカウントに対して共通のパスワードリストで不正ログインを試みるサイバー攻撃の一種です。

この手法の特徴は、時間をかけて、多くのアカウントに対して少数のパスワードを試す点です。

具体的には、「password123」や「123456」などのよく使われるパスワードをリストアップし、それを複数のアカウントに対して試行します。

このとき、同じIPアドレスから短時間に多数のログインを試行してしまうと、攻撃を検知されてしまうため、数十分に1回のように時間をかけて行います。

また、パスワードスプレー攻撃の兆候としては、以下のようなものが挙げられます。

- 1. 長期間使用されていないアカウントでの突然のログイン試行

- 2. 通常は問題なくログインできるユーザーの連続的な認証失敗

- 3. 短時間内に多数のアカウントでログイン試行が発生

辞書攻撃、ブルートフォース攻撃、パスワードリスト攻撃、リバースブルートフォース攻撃との違い

パスワードスプレー攻撃以外にも、次のような手法で不正に認証を突破しようとする攻撃があります。

- ・ 辞書攻撃

- ・ ブルートフォース攻撃

- ・ パスワードリスト攻撃

- ・ リバースブルートフォース攻撃

いずれの攻撃も異なる手法でパスワードを試み、認証を突破しようとします。以下に、それぞれの攻撃手法と特徴を簡単にご紹介します。

| 攻撃の種類 | 手法 | 特徴 |

|---|---|---|

| パスワードスプレー攻撃 | 多数のIDに対して共通のパスワードリストを同時に試行する | 時間をかけながら、多くのアカウントに対して少数のパスワードを試すため、不正なログイン試行を検知されない |

| 辞書攻撃 | 辞書の見出し語や人名、地名、製品名といった意味のある単語を組み合わせて不正ログインを試みる | 単語や人名などに絞って試行するため、総当たりで試行するブルートフォース攻撃より短時間認証を突破できる可能性が高い |

| ブルートフォース攻撃 | IDを固定し、パスワードを順番に変更して不正ログインを試みる | パスワードの桁数が少なく、使われている文字や数字の種類が単純なほど、突破の確率が高くなる |

| パスワードリスト攻撃 | 何らかの手法で入手した「ユーザーIDとパスワードの組み合わせ」のリストを使い、不正ログインを試みる | 認証情報を入手した状態で攻撃を行うので、速度が速く、成功率が高い |

| リバースブルートフォース攻撃 | パスワードを固定し、IDを順番に変更して不正ログインを試みる | IDを変更しながらログイン試行するので、アカウントロックを回避できる |

不正な方法で認証を突破しようとする攻撃に対しては、アカウントロックの設定が有効です。しかし、本記事で解説するパスワードスプレー攻撃やリバースブルートフォース攻撃のように、アカウントロックを回避する手法も存在します。

こうした攻撃に備えて、多要素認証の導入やログ監視の強化といった対策を追加で行うことが重要です。

パスワードスプレー攻撃の仕組み

パスワードスプレー攻撃は、次のようなステップで行われます。

- ・ ユーザー名リストの取得

- ・ 一般的なパスワードのリスト取得

- ・ ユーザー名とパスワードの組み合わせを試す

まず、パスワードスプレー攻撃を行うために、ダークウェブでユーザー名のリストを入手します。

※ダークウェブ…通常の方法ではアクセスできないWebサイトの総称で、マルウェア作成ツールや不正に入手した認証情報など違法性の高いものが取引されている

次に、パスワードに関するレポートなどから一般的なパスワードを調査し、リスト化します。加えて、ネットワーク機器やサーバーソフトを提供するメーカーが公開する、デフォルトのパスワードについてもリスト化を行います。

ユーザー名・パスワードの一覧が記載されたリストが準備できたら、専用ツールを利用し、有効な組み合わせが見つかるまで試行します。

パスワードスプレー攻撃の被害にあう原因

パスワードスプレー攻撃の被害にあってしまう原因としては、以下が挙げられます。

- ・ 多要素認証の不備を放置している

- ・ 認証連携システムを利用している

- ・ 脆弱なパスワードを設定している

- ・ ログ監視を行っていない

- ・ 社内ネットワークとクラウドを同期させている

多要素認証の不備を放置している

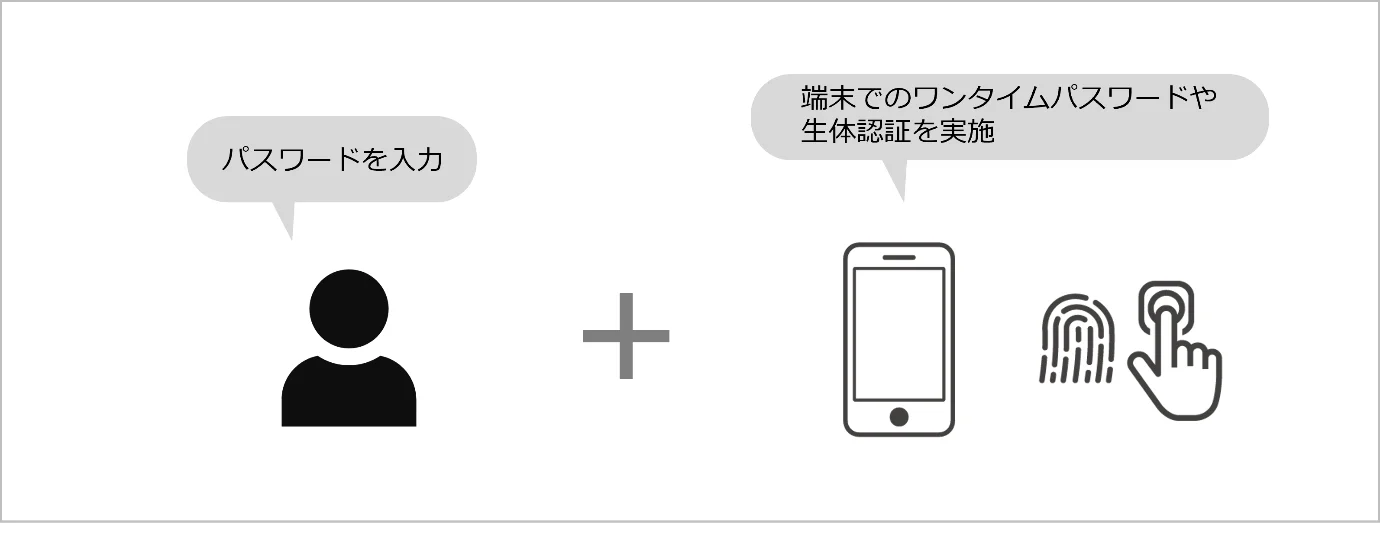

多要素認証とは、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うセキュリティ手法です。

▼多要素認証のイメージ

多要素認証を設定することで、パスワードが盗まれたり推測されたりしても、追加の認証要素がなければ認証を突破できません。

しかし、この多要素認証に不備がある場合、逆に不正ログインの原因となり、パスワードスプレー攻撃の被害を受ける可能性があるのです。

例えば、SMSを介して送られる認証コードは、通信の傍受などによって盗まれる可能性があります。

他にも、社内ネットワークからのアクセスであれば、多要素認証を要求しないように設定していた場合、社内ネットワークに侵入した攻撃者は多要素認証を回避できてしまいます。

認証連携システムを利用している

SSO(シングルサインオン)などの認証連携システムは、ユーザーの利便性を高める一方で、パスワードスプレー攻撃のターゲットになりやすいという側面があります。

※シングルサインオン…一度ユーザー認証を行うだけで、連携している複数のアプリやクラウドサービスにログインできる仕組み

一度の認証で複数のサービスにログインできるという特性上、仮に不正ログインを招くと、連携している複数のサービスでアカウントが不正利用される恐れがあります。

このリスクを軽減するためには、特定のサービスにアクセスできるIPアドレスを、自社オフィスのアドレスに限定するといった対策が必要です。

脆弱なパスワードを設定している

多くのユーザーが簡単に推測できるパスワードを使用していることも、パスワードスプレー攻撃の成功率を高める要因となっています。

例えば、「123456」や「password」のような推測しやすいパスワードは、攻撃者がリストアップした一般的なパスワードの中に含まれている可能性が高く、攻撃の成功確率が格段に上がります。

文字列に規則性のない、長く複雑なパスワードを設定することをおすすめします。

ログ監視を行っていない

ログ監視を行っていないと、パスワードスプレー攻撃を検知できないという問題があります。

ログには、ログイン試行した日時・頻度・ログインに成功したか、失敗したか、などが記録されます。

例えば、短期間に大量のログイン試行がされるなど、通常の使用パターンとは異なる頻度でのアクセスが記録されていた場合、パスワードスプレー攻撃が行われていた可能性があります。

社内ネットワークとクラウドを同期させている

社内ネットワークとクラウドと同期している場合、パスワードスプレー攻撃によって不正ログインされると、メールアカウントのデータや連絡先、さらには個人情報が盗まれる危険性があります。

例えば、クラウドベースのメールサービスがローカル環境と同期している場合、攻撃者がメールアカウントに不正アクセスすると、データが攻撃者に直接送信される可能性があります。企業内部の機密情報が漏洩するだけでなく、メールの設定が変更され、送受信されるメールがすべて転送されるリスクも想定されます。

さらに、攻撃者は取得したアカウント情報を使って新たな攻撃を仕掛ける可能性もあり、これが他の企業や個人を標的にした、次のパスワードスプレー攻撃の材料として悪用されることも考えられます。

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

パスワードスプレー攻撃を受けた場合の被害

パスワードスプレー攻撃を受けた場合、以下のような被害が想定されます。

- ・ 機密情報などの漏洩

- ・ サービスやアカウントの乗っ取り

- ・ クレジットカードや口座の不正利用

攻撃者がアカウントにログインできてしまった場合、個人・機密情報が漏洩する危険性があります。顧客データ、従業員の個人情報、ビジネスに関わる機密文書などが含まれていた場合、企業の信用を損なう大きな問題となるでしょう。

また、メールアカウントを乗っ取られた場合には、スパムメール送信の踏み台に利用されてしまうことも考えられます。金融機関やオンラインショッピングサイトでのアカウントが乗っ取られた場合、クレジットカード情報や銀行口座が不正に利用されるリスクが高まります。

直接的な金銭的被害を受けるだけでなく、補償やセキュリティ対策にかかる追加コストも発生しかねません。

パスワードスプレー攻撃への対策

ここからは、パスワードスプレー攻撃に有効な対策4つを解説します。

1.多要素認証の導入

多要素認証(MFA)の導入は、パスワードスプレー攻撃をはじめとする「不正な認証を行うサイバー攻撃」において、非常に有効です。

多要素認証を導入することで、攻撃者はログイン時にパスワードだけではなく、本人にしか確認できない追加情報(例:ワンタイムパスコードや生体認証など)の入力が必要になります。

これにより、攻撃者がパスワードを特定しても、次の段階におけるアクセスを遮断できるため、アカウントの不正アクセスを防ぐことができます。多要素認証に詳細は、以下のコラムでまとめています。

2.適切なパスワード管理と設定

短くて単純なパスワードの設定やパスワードの使いまわしは、パスワードスプレー攻撃の被害リスクを高めることに繋がります。

これらの攻撃から身を守るためにも、日頃から長く複雑なパスワードを作成しましょう。

ただし、ランダムな文字列は記憶に残りにくく、付せんなどにメモしてしまう危険性があります。アナログのメモは紛失や“覗き見”といったリスクを招くリスクがあるため、パスワード管理ツールなどをうまく活用すると良いでしょう。

また「パスフレーズ」の活用も有効であり、パスフレーズとは複数の単語や文字列を組み合わせて作成された、セキュリティのための文字列のことです。 パスフレーズは日常的に使用する単語やフレーズを組み合わせて作成するため、文字数が多くても、覚えやすいというメリットがあります。

また、スペースや記号を含めたり「i」を「1」に置き換えるなど、自分なりのルールを設けたりすることで、辞書攻撃への対策にもなります。

3.非アクティブなアカウントの削除

長期間使用していないアカウントをそのままにしておくと、そこから認証情報が漏洩する可能性があります。

特に、過去使用していたサービスの中で「多要素認証が設定できない」「単純なパスワードを設定している」といった、セキュリティレベルの低いアカウントが放置されている場合は危険です。

古いアカウントや、一時的に使用した不要なアカウントは、こまめに削除することを心がけましょう。

4.ログ監視

ログ監視を行うことで、パスワードスプレー攻撃を検知できる可能性が高まります。

例えば、短期間で同一のIPアドレスから複数のログイン試行があった場合、パスワードスプレー攻撃の被害が疑われます。しかし攻撃者は異なるIPアドレスを利用して攻撃を行うこともあるため、ログイン失敗の頻度やパターンの監視が重要です。

攻撃の傾向を分析することで、効果的な防御策の構築へと繋がります。

パスワードスプレー攻撃への対策なら「LANSCOPE プロフェッショナルサービス」にお任せ

パスワードスプレー攻撃をはじめとする「認証関係の不正アクセス」被害を防止するなら、セキュリティ分野のスペシャリストに依頼するのも有効な手段です。

セキュリティの専門家が手厚い診断を行う「LANSCOPE プロフェッショナルサービス」より、パスワードスプレー攻撃に有効な診断メニューをご紹介します。

1.クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断サービス」

1つ目に紹介するのが、Microsoft 365 やAWSといったクラウドサービスの設定不備を見直し、パスワードリスト攻撃など、不正アクセス被害を無くす「クラウドセキュリティ診断サービス」です。

例えば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトする」など、不正アクセスの原因を根本から改善することで、パスワードスプレー攻撃やブルートフォース攻撃を防止します。

知識豊富なベンダーが、クラウドサービスにおける管理設定上の不備を洗い出し、攻撃者の侵入リスクを確実に低減させることができます。

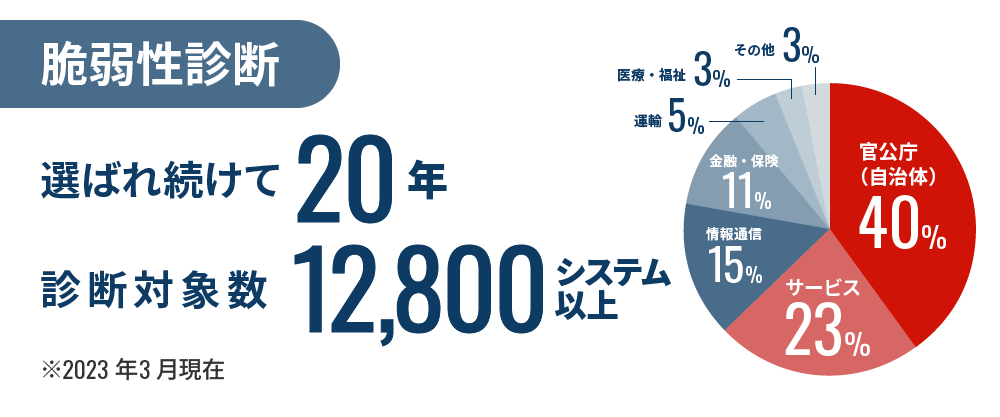

2.パスワードリスト攻撃に関わる「認証周り」の課題に対策「脆弱性診断・セキュリティ診断サービス」

2つ目に紹介するのは、お客様のサーバやネットワーク・アプリケーションに、セキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断サービス」です。

当社のセキュリティ診断では、パスワードスプレー攻撃に関わる「認証周り」の現状環境を以下の観点から診断します。

▼脆弱性診断:パスワードスプレー攻撃に関わる「認証周り」の主な確認観点

- ・ アカウントロックがあるか(適切か)

- ・ 多要素認証があるか

- ・ エラーメッセージから認証情報が推測できないか

- ・ パスワードの強度は十分か

脆弱性診断サービスを受けることにより、組織の現状が「パスワードスプレー攻撃への耐性があるか」「課題点は何か」を明らかにし、脆弱性へ効率的に対策を打つことが可能です。

まとめ

本記事では、「パスワードスプレー攻撃」をテーマにその特徴や他の攻撃との違いなどを解説しました。

本記事のまとめ

- パスワードスプレー攻撃とは、多数のアカウントに対して同一のパスワードでログインを試みるサイバー攻撃

- パスワードスプレー攻撃は、「1.ユーザー名リストの取得」「2.一般的なパスワードのリスト取得」「3.ユーザー名とパスワードの組み合わせを試す」といったステップで行われる

- パスワードスプレー攻撃の被害にあってしまう原因としては、「多要素認証の不備を放置している」「認証連携システムを利用している」「脆弱なパスワードを設定している」「社内ネットワークとクラウドを同期させている」「ログ監視を行っていない」などが挙げられる

- パスワードスプレー攻撃を受けた場合、「機密情報などの漏洩」「サービスやアカウントの乗っ取り」「クレジットカードや口座の不正利用」などの被害が想定される

- パスワードスプレー攻撃には、「多要素認証の導入」「適切なパスワード管理と設定」「非アクティブなアカウントの削除」「ログ監視」などの対策が有効

パスワードスプレー攻撃は、時間をかけて多くのアカウントにパスワードを試行する特性から「不正なログイン試行を検知されにくい」という特徴を持っています。

多要素認証(MFA)の導入や、ログ監視による異常なアクセス試行の早期発見といった対策を日頃から行っていきましょう。

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

おすすめ記事