Written by WizLANSCOPE編集部

目 次

DMZとは、ファイアウォールを設置することで、外部ネットワークと内部ネットワークの間につくられる緩衝領域のことを指します。

攻撃の標的にされやすい外部公開サーバーをDMZに配置することで隔離でき、内部ネットワークへの影響を抑えることが可能です。

本記事では、DMZのメリット・デメリットや構築時のポイントなどを解説します。

▼本記事でわかること

- DMZの概要

- DMZのメリット・デメリット

- DMZの必要性

- DMZ構築時のポイント

「DMZとはなにか」「なぜDMZが必要なのか」などを知りたい方はぜひご一読ください。

DMZとは

DMZ(DeMilitarized Zone)とは、直訳すると「非武装地帯」という意味で、ファイアウォールを設置することで、外部ネットワークと内部ネットワークの間につくられる緩衝領域のことです。

ファイアウォールは、ネットワークの境界に配置され、通信を監視・制御することで、不正なアクセスやマルウェア感染といったサイバー攻撃から、システムを保護するセキュリティシステムです。

DMZは、もともと軍事用語で、「国家や軍事勢力の間で設定される軍事活動が禁止されたエリア」を意味する言葉ですが、現在はIT用語としても使用されています。

DMZは内部ネットワーク・外部ネットワークの双方から隔離された領域であり、セキュリティの強化に寄与します。

具体的には、DMZに外部公開サーバーを設置することで、サーバーが攻撃を受けても、内部ネットワークへの侵入を追加のファイアウォールによって阻止することが可能です。

このように、DMZを設けることで、攻撃を受けた際の被害を最小限に抑えることができるのです。

また、セキュリティは担保しつつ、外部からアクセスしやすいという利便性を残せるのも、DMZの特徴です。

DMZの種類

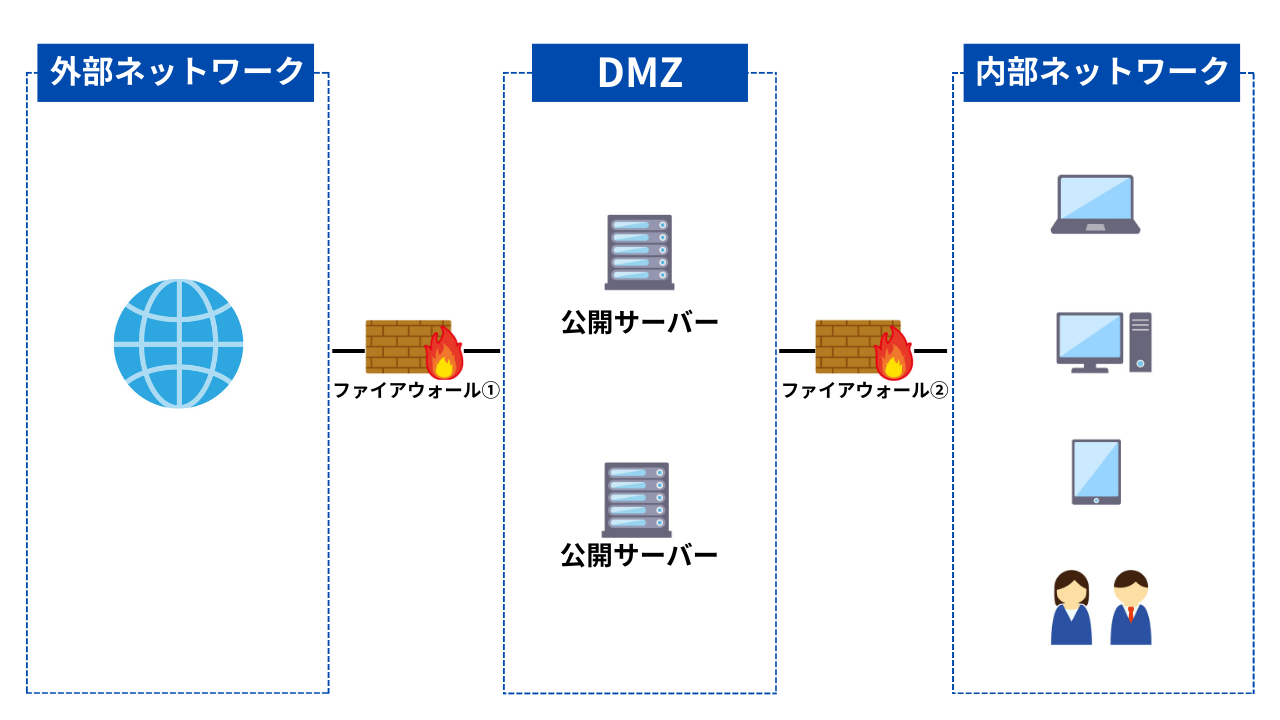

DMZの構築方法には、「シングルファイアウォール型」と「デュアルファイアウォール型」の2種類があります。

それぞれの構築方法の仕組みを解説します。

シングルファイアウォール型

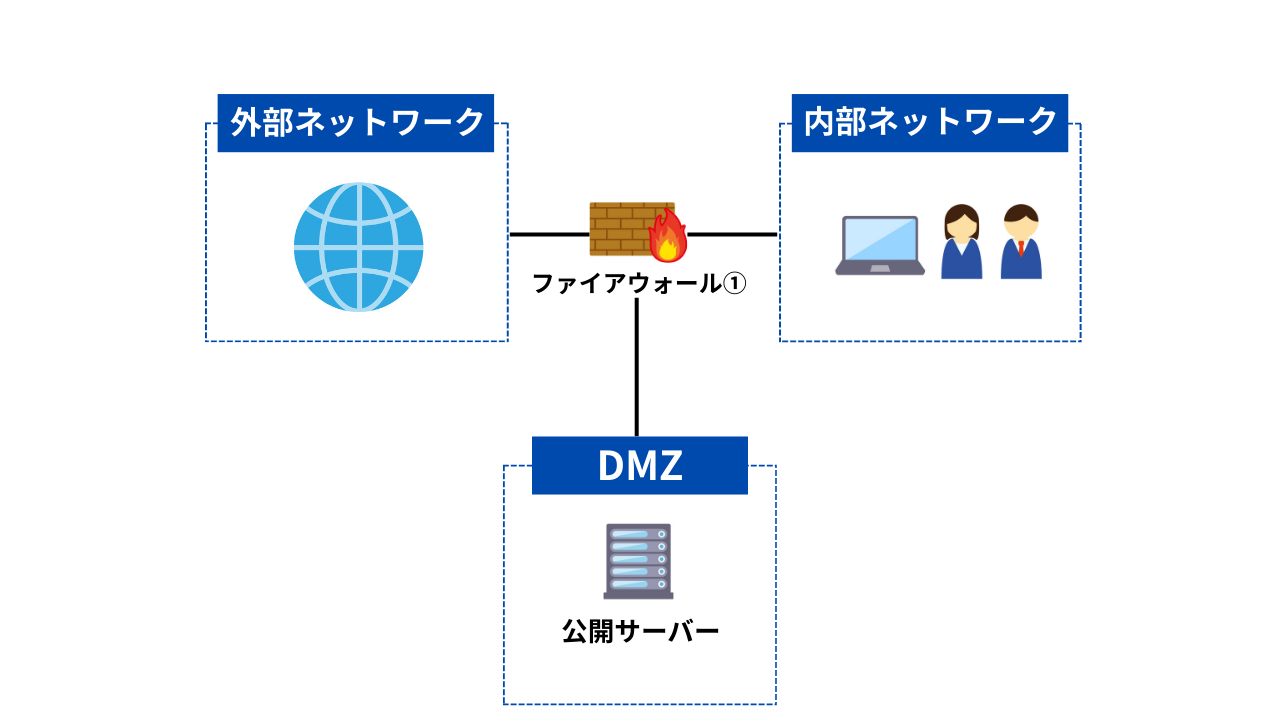

シングルファイアウォール型は、名前の通り1台のファイアウォールを利用し、設定によってアクセスを切り替える方式です。

内部・DMZ・外部の3つのポートを用意し、すべての通信が1台のファイアウォールを経由するようにします。

最大の利点は、ファイアウォールを1台しか使用しないため、初期投資を大幅に抑えることができる点です。

また、管理対象となる機器も1台のみなので、運用面でのシンプルさもメリットといえます。

一方で、すべての通信制御を1台の機器で行うため、設定が複雑化しやすいという注意点があります。

さらに、ファイアウォールに障害や脆弱性が発生した場合には、ネットワーク境界の防御も同時に失われるというデメリットもあります。

デュアルファイアウォール型

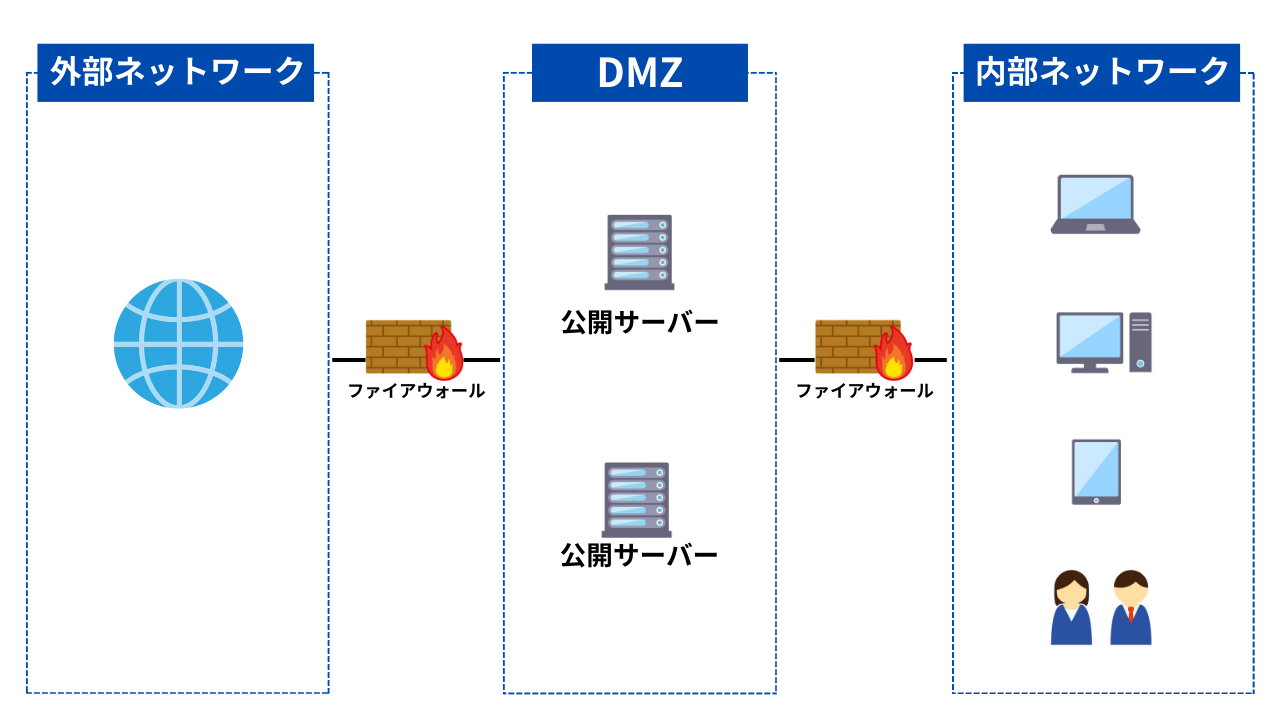

デュアルファイアウォール型は、外部ネットワークとDMZの境界、DMZと内部ネットワークの境界にそれぞれファイアウォールを設置する方式です。

2台のファイアウォールを突破しなければ内部ネットワークに侵入できないため、セキュリティ強度はシングルファイアウォール型よりも高くなります。

一方で、2台のファイアウォールを設置しなければならないため、導入・運用コストの増加は避けられません。

また、2台間のルール設定やログ監視の整合性を取る必要もあるため、管理体制が不十分だとセキュリティポリシーに抜け穴が生じる恐れがあります。

DMZのメリット

DMZを活用するメリットとしては、以下が挙げられます。

- セキュリティを強化できる

- 導入・運用がしやすい

- 被害を最小限に抑えられる

詳しく解説します。

セキュリティを強化できる

DMZを構築することで、内部ネットワークから分離された領域に外部公開サーバーを配置でき、仮に公開サーバーが攻撃を受けた場合でも、内部ネットワークへの影響を防ぐことが可能です。

さらに、DMZ内のサーバーに対しても、内部ネットワークとは異なる専用のセキュリティポリシーを適用できるため、各領域に最適化された防御策を実装することができます。

導入・運用がしやすい

DMZは、特別なハードウェアを新たに導入することなく、ファイアウォールの適切な配置と設定のみで構築することができます。

初期導入コストや維持費用を抑えられるため、小・中規模の企業にとっても、導入のハードルは低いといえるでしょう。

被害を最小限に抑えられる

内部ネットワークに公開サーバーを配置した場合、そのサーバーがマルウェアに感染すると、ネットワーク内で感染が拡大し、甚大な被害が発生する恐れがあります。

しかしDMZ内に公開サーバーを配置していれば、たとえ公開サーバーがマルウェアに感染したとしても、内部ネットワークへの感染拡大を抑えることができます。

DMZのデメリット

DMZを配置しても、すべてのサイバー脅威を完全に防げるわけではありません。

そのため、DMZを配置する際は、次の3つの注意点を踏まえて、そのほかのセキュリティ対策を併用することが推奨されます。

- 内部からの脅威は防げない

- ネットワーク構成が複雑になる

- クラウド環境では効果を得にくい

詳しく解説します。

内部からの脅威は防げない

ファイアウォールによる境界防御は、外部からの攻撃への対策には有効ですが、組織内部で発生する脅威を防ぐことは難しいです。

そもそも内部ネットワーク内にいるユーザーの行動は、ファイアウォールから見れば通常の業務活動と区別がつかないため、従業員による情報の持ち出しといった内部不正は対処が難しい傾向にあります。

また、USBメモリを通じて持ち込まれたマルウェアなど、すでに内部ネットワークに侵入してしまった脅威をブロックすることも難しいです。

ネットワーク構成が複雑になる

DMZを構築することで、ネットワークの構成が複雑になり、設定や運用の負担が増加する恐れがあります。

運用時にはDMZ内と内部ネットワーク側の双方をそれぞれ別々に管理する必要があり、ネットワーク機器やファイアウォールの設定変更時にも考慮すべきポイントが増えます。

確認項目が増えることで、ヒューマンエラーが発生しやすくなり、結果として思わぬ脆弱性を生じさせる危険性があります。

さらに、構成が複雑になることでトラブルシューティングや障害対応に要する時間も長くなりやすく、管理者のスキルレベルや人員体制によっては、運用負荷が一層高まる可能性があります。

クラウド環境では効果を得にくい

クラウド上に公開サーバーを設置している場合、クラウド事業者側ですでに強固な境界防御やアクセス制御が行われていることが多く、DMZ構成を追加しても効果が限定的となる可能性があります。

クラウド環境のセキュリティを強化する際は、仮想ネットワークやセキュリティグループ、WAF(Web Application Firewall)など、クラウド固有のセキュリティ機能を適切に設定する方が効率的です。

また、クラウドとオンプレミスの両方に対応するハイブリッド環境では、DMZの設計や運用がより複雑化し、かえって管理負担が増える可能性もあるため、注意が必要です。

DMZの必要性

Webサーバーやメールサーバーといった外部公開サーバーは、外部からのアクセスを常時受け入れる必要があります。

しかしこのような公開サーバーは、サイバー攻撃の標的となりやすく、攻撃の起点となるリスクを抱えています。

仮に、この公開サーバーが内部ネットワーク内に配置されていた場合、一度攻撃を受けると、企業の機密情報や重要システム全体が危険にさらされる恐れがあります。

こうしたリスクの低減に有効なのがDMZの構築です。

DMZを構築し、これらの外部公開サーバーを物理的に隔離された領域に配置することで、外部からのアクセス性を維持しつつ、社内の重要資産を保護することが可能になります。

万が一攻撃が成功した場合でも、被害をDMZ内に限定し、内部ネットワークへの侵入を防ぐことで、事業の継続性を確保できます。

DMZを構築する際のポイント

DMZを構築する際におさえておきたい3つのポイントを解説します。

- 目的・要件を明確化する

- ポリシーを策定する

- 多層防御を実施する

DMZの構築を検討している方はぜひ参考にしてみてください。

目的・要件を明確化する

DMZを構築する際は、まず以下の項目を明確にしましょう。

- DMZを構築する目的

- DMZに配置するサーバー

- DMZのセキュリティ要件

これらを明確にしないまま進めてしまうと、不要な通信経路が残ったり、設定漏れが発生したりする恐れがあります。

管理・運用を複雑にしないためにも、あらかじめ目的や要件は明確にしておくことが推奨されます。

ポリシーを策定する

堅牢なDMZ運用を実現するためには、明確なセキュリティポリシーの策定が欠かせません。

とくにファイアウォールの設定では、まずすべての通信を拒否し、必要最小限のみ許可するのが基本です。

また、IDS/IPSの設定では、平常時の通信パターンを分析し、誤検知を減らすための調整が必要です。

さらに、アプリケーションレベルでのアクセス制御については、利用者や利用環境に応じて柔軟に設定する必要があります。

こうしたポリシーを定期的に見直すことで、環境変化に強く、持続的なDMZ運用が可能になります。

多層防御を実施する

DMZは重要な防御手段のひとつですが、単独であらゆる攻撃を完全に防ぐことはできません。

セキュリティ強化には、「入口」「内部」「出口」といった複数の領域に防御壁を設定する「多層防御」が推奨されます。

たとえば、以下のような複数のセキュリティソリューションを導入することで、多層防御を実施することができます。

| IDS(不正侵入検知システム) | ・ネットワークを監視し、不正アクセスなどの脅威を検知し、管理者に通知する |

|---|---|

| IPS(不正侵入防御システム) | ・ネットワークを監視し、不正なアクセスなどの脅威を検知し、自動で遮断・防御を実施する |

| WAF | ・Webアプリケーションへの攻撃をブロックする |

| NDR | ・ネットワーク全体を監視し、高度な脅威を検知・分析・対応する |

| アンチウイルス | ・マルウェア(悪意あるソフトウェア)の侵入を水際でブロックして、システムを保護する |

複数の領域を防御することで、万が一ひとつの防御が突破された場合でも、ほかの防御によって被害を最小限に抑えることができます。

多層防御は運用やコスト面で一定の負担がありますが、長期的なリスクの低減に有効です。

エンドポイントの強化に「LANSCOPE サイバープロテクション」

DMZは、サイバー攻撃から内部ネットワークを守るための重要な防御壁となります。

しかし近年サイバー攻撃はますます進化を遂げ、DMZをすり抜けてエンドポイントに侵入するマルウェアも増えています。

そのため、ネットワークの境界だけでなく、エンドポイント自体の防御もあわせて強化する必要があります。

本記事では、エンドポイントセキュリティの強化に有効な業界最高峰のAIアンチウイルス「LANSCOPE サイバープロテクション」を紹介します。

「LANSCOPE サイバープロテクション」のアンチウイルスは、従来のセキュリティツールでは対策が難しい、データベース登録前の「未知・亜種のマルウェア」も、最新のAI技術で検知・ブロックすることが可能です。

ここでは、「LANSCOPE サイバープロテクション」が提供する2種類のAIアンチウイルスを紹介します。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense 」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

高精度なアンチウイルス・EDRを併用できることに加え、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

「LANSCOPE サイバープロテクション」は、 アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な運用も可能です。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

「Deep Instinct」は、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

まとめ

本記事では「DMZ」をテーマに、活用のメリットや必要性、構築時のポイントなどを解説しました。

▼本記事のまとめ

- DMZ(DeMilitarized Zone)とは、「ファイアウォールを設置することで、外部ネットワークと内部ネットワークの間につくられる緩衝領域」を指す

- DMZの構築方法には、「シングルファイアウォール型」と「デュアルファイアウォール型」の2種類がある

- DMZを構築し、そこに外部公開サーバーを配置することで、サイバー攻撃の被害を最小限に抑える効果が期待できる

- DMZを構築する際は、「内部からの脅威への対処」「ネットワーク構成の方法」「クラウド環境でのセキュリティ対策」を考慮する必要がある

- DMZはすべてのサイバー脅威に対策できるわけではないため、複数のセキュリティソリューションと併用することで、さらなるセキュリティ強化を図ることができる

DMZは比較的構築ハードルが低く、さらにセキュリティ強化に寄与できるといったメリットがありますが、単独ですべてのサイバー攻撃を防ぐことはできません。

高度化するサイバー攻撃のなかには、DMZをすり抜けてしまう脅威も存在します。

重要なIT資産や情報資産を守るためにも、複数のセキュリティソリューションを組み合わせてセキュリティ強化を目指してください。

本記事で紹介した「LANSCOPE サイバープロテクション」のAIアンチウイルスは、 DMZをすり抜けてエンドポイントに侵入しようとするマルウェアへの対策に有効なセキュリティソリューションです。

セキュリティ強化を目指す企業・組織の方は、ぜひDMZとあわせて導入をご検討ください。

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

おすすめ記事