【保存版】インシデント対応チェックシート

どれだけ注意していても完全に防ぐことが難しいセキュリティインシデント。本資料では、メールの誤送信などの発生確率の高いインシデントについて、発生前後に対応すべき項目をチェックシート付きで解説します。

目 次

この記事では「最新のサイバー攻撃の事例」に焦点をあて、2024年度以降に発生した

- 国内のサイバー攻撃事例16種

- 海外のサイバー攻撃事例4種

計20種の被害事例を攻撃内容別にご紹介します。

事例から読みたい方は、見出し「国内のサイバー攻撃の被害事例16選」からご覧ください。

インターネットにおけるサイバー攻撃が深刻化し、企業・個人を問わず、誰でも個人情報の漏洩をはじめとした被害に見舞われる可能性がある世の中になりました。特に企業がサイバー攻撃の被害に遭うと、顧客情報などの情報漏洩、業務停止といった深刻な被害に追い込まれ、最終的には顧客や取引企業からの信頼の失墜、売上の大幅な低下などを招くリスクがあります。

サイバー攻撃の被害から組織を守るためには、過去のサイバー攻撃の被害事例を知り、自社にとって適切な対策を打つことが大切です。

サイバー攻撃とは?

サイバー攻撃とは、悪意を持った第三者が企業や個人のデバイス(PCやスマホ等)、ネットワークやサーバーに対し、データの不正入手や改ざんといった攻撃を仕掛けることです。

サイバー攻撃の目的はさまざまですが、機密情報の不正窃取や身代金の要求、データの破壊、サービスの一時停止による売上被害などを意図するケースが多くなっています。

また具体的な攻撃の種類として

- ウイルスやマルウェアによる攻撃

- フィッシング詐欺

- 不正アクセス

- DDoS攻撃

といったものが挙げられます。

サイバー攻撃被害にあった組織は、事業を継続できなくなったり、取引先との信頼関係に重大な悪影響を及ぼしたりと、金銭的・社会的に深刻な被害へと見舞われます。

サイバー攻撃の数は依然として高止まり傾向

業務で利用するシステムの多様化、IoT機器の普及、テレワークの推進などに伴って、サイバー攻撃の手法も年々高度化しており、さらに件数も依然として高止まり傾向が続いています。

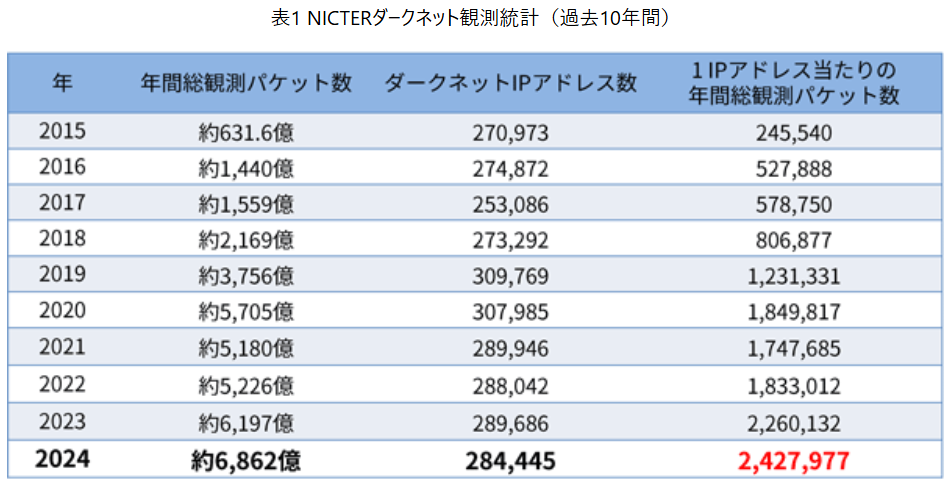

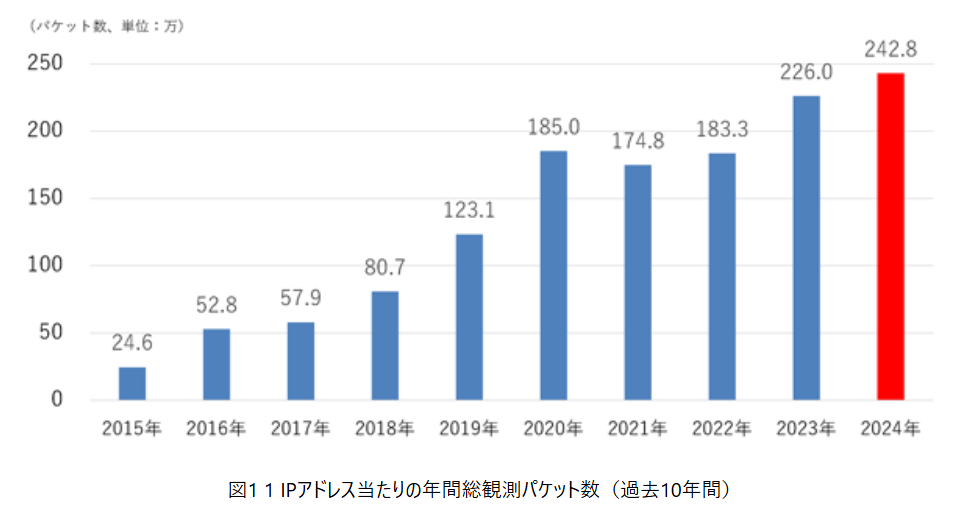

国立研究開発法人情報通信研究機構の「NICTER観測レポート2024」によると、2024年に観測されたサイバー攻撃関連の通信数は6,862億パケットに上っており、年間で1 IPアドレス当たり約242万パケットが届いたことになります。

出典:国立研究開発法人情報通信研究機構(NICT)|NICTER観測レポート2024(2025年2月13日)

また、1IPアドレス当たりの年間総観測パケット数の過去10年間の推移をみると、2024年は前年の2023年から更に増加していることがわかります。

出典:国立研究開発法人情報通信研究機構(NICT)|NICTER観測レポート2024(2025年2月13日)

代表的な11のサイバー攻撃の種類

サイバー攻撃にはさまざまな種類があり、それぞれの攻撃がもたらす脅威の内容は多種多様です。以下は、代表的な11種のサイバー攻撃とその内容についてまとめたものです。

| 攻撃の種類 | 脅威の内容 |

|---|---|

| 標的型攻撃 | 従来のばらまき型ではなく「特定の組織や個人」を狙うのが特徴。攻撃対象からの機密情報の窃取・金銭の巻き上げなどを目的に行われる。より悪質で巧妙な手口が用いられる。 |

| マルウェア | 添付ファイルやWebサイト、ネットワークなどを通じて仕掛けられる不正なプログラム。感染するとデバイスの制御を乗っ取られ、情報を抜き取られるなどの被害がある。 近年では、1日に約100万個の新たなマルウェアが作られるとも言われ、世界中で被害が後を絶たない。 |

| ランサムウェア | マルウェアの一種。感染するとデバイスがロックされ、内部のデータが強制的に暗号化されて閲覧やログインができなくなるケースが多い。 暗号解除と引き換えに身代金を請求される点が特徴で、近年はより高額な金銭が獲得できる大規模な企業・組織が狙われるケースも多い。 |

| Emotet | 2014年に発見されたマルウェアの一種で、メール添付による攻撃(フィッシング攻撃やスパムメール)が多い。感染するとデバイスが乗っ取られ、データの漏洩や搾取・改ざんなどが行われる。 2020年度には国内でも被害が相次ぎ、2023年にも活動が報告された。 |

| 不正アクセス | 何らかの手段でログイン情報を入手し、ネットワークに侵入したりと、不正な方法で攻撃対象のネットワークにアクセスしたりする脅威。 情報の窃取や破壊、機密データの抜き取りなどが目的のケースが多い。 |

| 脆弱性を狙った攻撃 | 組織のデバイスやネットワーク、周辺機器などのセキュリティ上の脆弱性(欠陥や弱点)に付け込み、攻撃する手法。脆弱性を突いてネットワークに侵入し、情報の窃取や破壊などが行われる。 |

| サプライチェーン攻撃 | 最初から本来のターゲットを狙うのではなく、リモート機器などのセキュリティに脆弱性のある関連企業(サプライヤー)のサプライチェーンに侵入し、本来のターゲットに攻撃する手法。 関連組織のシステムやアプリケーションへ不正なコードを埋め込む、マルウェアを仕込むといった方法で侵入する。 |

| SQLインジェクション | 攻撃対象のWebフォームやWebアプリケーションにSQLと呼ばれる不正なデータベース用のコマンドを打ち込み、本来意図しない操作が行われてしまう攻撃手法。データベースの機密情報が盗まれたり、データが改ざん・削除されたりといった被害リスクがある。 |

| パスワードリスト攻撃 | 第三者が何らかの不正な手段で手に入れたログインIDとパスワードのリストを使用し、サービスへの不正ログインを試みる脅威。 IDやパスワードを使い回していると被害に遭いやすい。 |

| ゼロデイ攻撃 | 誰も知らない未知の脆弱性(セキュリティ上の弱点)を利用し、攻撃者がシステムへ侵入する攻撃手法。 組織が脆弱性に対処する前に実施されやすく、攻撃者とのいたちごっこになりやすい。 |

| DDoS(Distributed Denial of Service attack)攻撃 | 複数のデバイスから、攻撃対象のサーバーやサイトに対して意図的に大量のパケットを送信し、相手のサーバーやネットワークへ膨大な負荷をかけることで、サービスへのアクセス困難や停止を引き起こすサイバー攻撃 |

また近年では、生成AIを悪用したサイバー攻撃も報告されています。

さらに、上記のような外部からの攻撃だけではなく、組織内の人間が情報に不正にアクセスして持ち出すことも考えられます。

次章では、外部からのサイバー攻撃によって発生した被害事例や内部不正の事例についてもご紹介します。

国内のサイバー攻撃事例16選

以下では、実際に日本国内で観測されたサイバー攻撃の事例をご紹介します。

1.テーマパーク運営をしているグループ会社がランサムウェアに感染。個人・機密情報など最大約200万件が漏洩のおそれ

| サイバー攻撃の種類 | ランサムウェア、不正アクセス |

|---|---|

| 被害を受けた企業 | テーマパークを運営しているグループ会社 |

| 被害の概要 | 最大約200万件の個人情報が漏洩した可能性あり。 |

2025年1月、テーマパーク運営をしているグループ会社がランサムウェア被害を受け、個人情報および機密情報の一部が外部へ漏洩した可能性があることがわかりました。

当該企業では1月21日に不正アクセスによる障害が発生し、テーマパークの来場予約などの一部のサービスが利用不能に。

そこで外部の専門機関に調査を依頼したところ、ランサムウェアによる不正アクセスが発覚しました。

これにより漏洩したのは、テーマパークの年間パスポートを購入したことがある顧客の個人情報(氏名・生年月日・住所など)や従業員のマイナンバーを含む契約情報など、最大約200万件とされています。

2.生成AIを悪用して作ったプログラムで不正に携帯電話の通信回線を契約・転売したとして中高生3人が逮捕

| 不正アクセス | 不正アクセス |

|---|---|

| 被害を受けた企業 | 携帯電話会社 |

| 被害の概要 | 105回線を不正に契約・転売された。 |

2025年2月、生成AIを悪用して作ったプログラムで不正に携帯電話の通信回線を契約し、転売したとして中高生3人が逮捕されました。

3人は、秘匿性の高い通信アプリ、「テレグラム」を通じて30億件以上のIDやパスワードを購入し、携帯電話会社のシステムに不正にログイン。

さらにChatGPTでプログラムを作成し、入手したID・パスワードを自作のプログラムで機械的に入力し、105回線を不正に契約していました。

不正に契約した回線を転売したことにより、およそ750万円相当の暗号資産を得ていたこともわかっています。

3.栃木県のクリニックがランサムウェア攻撃を受け、最大で約30万件の個人情報が漏洩した可能性

| サイバー攻撃の種類 | ランサムウェア |

|---|---|

| 被害を受けた企業 | 栃木県のクリニック |

| 被害の概要 | 患者やクリニック関係の個人情報約30万件が漏洩した可能性あり。 |

2025年2月、栃木県にあるクリニックがランサムウェア攻撃を受け、最大で約30万件の個人情報が漏洩した可能性があると発表しました。

当該クリニックでは、2025年2月10日にシステム障害が発生し、電子カルテなどが使用不能になったことから調査を開始。

その結果ランサムウェア攻撃を受けたことがわかり、サーバーをネットワークから遮断したため、システムが利用できない状態となりました。

またランサムウェア攻撃を受けたサーバーには、患者やクリニック関係の個人情報が最大で約30万件記録されていたことが明らかになっています。

4.大手航空会社がDDoS攻撃を受け、4便欠航71便が遅れる事態に

| サイバー攻撃の種類 | DDoS攻撃 |

|---|---|

| 被害を受けた企業 | 大手航空会社 |

| 被害の概要 | 一時手荷物預かりシステムが使用不能に。 国内線4便が欠航し、国内線と国際線あわせて71便に遅れが発生。 |

2024年12月、大手航空会社がDDoS攻撃を受け、システム障害が発生しました。

攻撃者は航空会社が外部とデータ通信を行うためのネットワーク機器へ大量のデータ送信。

急激にネットワーク機器の通信料が増加した影響で、一時手荷物預かりシステムが使用できなくなりました。

これにより、国内線4便が欠航、国内線と国際線あわせて71便に遅れが発生し、さらに航空券の販売も一時停止する事態となりました。

5.SQLインジェクション攻撃によって医薬品情報掲載サイトのデータベースが改ざん

| サイバー攻撃の種類 | SQLインジェクション攻撃 |

|---|---|

| 被害を受けた企業 | 一般社団法人の協議会 |

| 被害の概要 | 医薬品情報掲載サイトのデータベースが改ざん。 |

2024年12月、ある協議会が運営する医薬品情報掲載サイトのデータベースが改ざんされる事件がありました。

当該企業によれば、Webサイトに掲載されている製品名欄、資材名欄など複数箇所に外部の不正サイトを示すテキストが記載されていたことがわかっています。

テキストをクリックしても外部不正サイトへの誘導は行われなかったものの、医薬品情報掲載サイトに関連するすべてのシステムを停止し、さらに別サイトで行っていた教材ダウンロード機能も停止する事態となりました。

今回の改ざんの原因は、Webサイトの脆弱性をついてSQLインジェクション攻撃を仕掛けられたことでした。

脆弱性はすでに修正済で、関連システムおよび別サイトでの教材ダウンローダー機能も復旧しています。

6.フードデリバリーサービスを提供する大手企業がマルウェア感染。3日以上に渡りサービス停止に

| サイバー攻撃の種類 | マルウェア |

|---|---|

| 被害を受けた企業 | フードデリバリーサービスを提供する大手企業 |

| 被害の概要 | 3日以上に渡りサービス停止。 |

2024年10月、フードデリバリーサービスを提供する大手企業にて、暗号資産マイニングマルウェア「RedTail(レッドテイル)」の感染を要因とする、大規模なシステム障害が発生しました。

企業の報告によれば、10月25日にサーバーの高負荷を要因にサービスを停止し、当該サーバーを切り離してサービスを再開。しかし翌日、別のサーバーでも高負荷による同様の障害が発生し、再びサービスの停止に陥りました。

最終的に「個人情報の流出」などの被害はありませんでしたが、3日以上に渡りサービス停止に追い込まれる等、営業活動に大きな支障をきたす事態となり、その様子は連日各種メディアで報道されました。

7.子ども向け職業体験型テーマパークのWebサイトが不正アクセスされ、顧客の個人情報 2万4,644件が流出

| サイバー攻撃の種類 | 不正アクセス、脆弱性を狙った攻撃 |

|---|---|

| 被害を受けた企業 | 子ども向け職業体験型テーマパークを運営する企業 |

| 被害の概要 | 顧客の個人情報 2万4,644 件が流出。 |

2024年10月、子ども向け職業体験型テーマパークのWebサイトが不正アクセスされ、個人情報が流出しました。

流出したのは、東京のテーマパーク予約時に登録された一部の顧客の個人情報 2万4,644 件。

不正アクセスの原因は、子ども向け職業体験型テーマパークのWebサイトのプログラムの一部に脆弱性があったことでした。

当該企業は、脆弱性は既に修正済である旨を報告しています。

8.元従業員が個人情報など1,306人分を不正に持ち出し

| サイバー攻撃の種類 | 内部不正 |

|---|---|

| 被害を受けた企業 | 人材紹介・コンサルティング企業 |

| 被害の概要 | 元従業員が個人情報など1,306人分を転職先に不正に持ち出し。 |

2024年10月、人材紹介・コンサルティング企業の元従業員が個人情報など1,306人分を不正に持ち出す事件がありました。

元従業員は、転職先企業に以下の情報を持ち出していたことがわかっています。

- 人材紹介・コンサルティング企業に登録していた顧客の氏名・生年月日・住所・電話番号・メールアドレスなど

- 取引先様の氏名・生年月日・住所・電話番号・メールアドレス・勤務先の会社名など

なお持ち出された情報は、すでに削除されているとしています。

9.発送代行などを手掛ける企業がランサムウェア攻撃を受け、30万人以上の個人情報が漏洩した可能性

| サイバー攻撃の種類 | ランサムウェア攻撃、脆弱性を狙った攻撃 |

|---|---|

| 被害を受けた企業 | 発送代行などを手掛ける企業 |

| 被害の概要 | 30万人以上の個人情報が漏洩した可能性あり。 |

2024年9月、発送代行などを手掛ける企業がランサムウェア攻撃を受け、30万人以上の個人情報が漏洩した可能性があることがわかりました。

フォレンジック調査の結果によると、サーバーソフトの脆弱性をついて不正アクセスされ、ランサムウェアが実行されたとのこと。

ランサムウェア攻撃によって、取引先から受託した発送業務における発送先情報など30万人以上の個人情報が漏洩した可能性があります。

10.WordPressシステムの脆弱性をつかれ、コーヒーチェーンを運営する企業のWebサイトが改ざん

| サイバー攻撃の種類 | 脆弱性を狙った攻撃、不正アクセス |

|---|---|

| 被害を受けた企業 | コーヒーチェーンを運営する企業 |

| 被害の概要 | 無関係なサイトへのリダイレクト、検索サイトへの不正インデックスを目的にWebサイトが改ざんされた。 |

2024年9月、コーヒーチェーンを運営する企業のWebサイトが改ざんされる事件がありました。

当該企業によれば、改ざんされた原因は、旧バージョンのWordPressシステムの脆弱性で、攻撃者はこの脆弱性をついて不正にアクセス。

無関係なサイトへのリダイレクト、検索サイトへの不正インデックスを目的に、Webサーバーに不正なプログラムを設置しました。

攻撃発覚後、Webサーバー上の不正プログラムを除去し、利用しているサーバーの移管およびセキュリティ対策の強化したことから、改ざんは再発していない旨を報告しています。

11.大手総合電機メーカーの子会社が不正アクセスされ、約231万人分の顧客情報が閲覧された可能性

| サイバー攻撃の種類 | 不正アクセス |

|---|---|

| 被害を受けた企業 | 大手総合電機メーカーの子会社 |

| 被害の概要 | 従業員、元従業員など3,893人分の個人情報および231万人分の顧客情報が漏洩した可能性あり。 |

2024年8月、大手総合電機メーカーの子会社が不正アクセスされ、従業員、元従業員など3,893人分の個人情報が流出した恐れがあると発表しました。

また、当該企業が保有する家電製品サービス履歴に含まれる顧客情報約231万人分を保管しているサーバーに対し、数秒ではあるものの2 回不正にアクセスされていたことから、閲覧された可能性を否定できないとしています。

12.大手製薬会社の日本法人が不正アクセスされ、日本国内の医療従事者70万人以上の個人情報が漏洩

| サイバー攻撃の種類 | サプライチェーン攻撃 |

|---|---|

| 被害を受けた企業 | 大手製薬会社の日本法人 |

| 被害の概要 | 保有する日本国内の医療従事者73万3,820人の個人情報などが漏洩。 |

2024年8月、大手製薬会社の日本法人が不正アクセスされ、保有する日本国内の医療従事者73万3,820人の個人情報などが漏洩しました。

不正アクセスの原因は、業務委託先の海外コンサルタントのPCがマルウェアに感染したことです。

コンサルタントがセキュリティポリシーに反してアクセスIDを個人用PCに保存していたため、マルウェア感染によってIDが不正利用され、データベースに侵入されたとされています。

13.ガス・水道などの事業者から管理業務を受託していた企業が不正アクセスされ、約416万人分の顧客情報などが流出のおそれ

| サイバー攻撃の種類 | サプライチェーン攻撃、ランサムウェア攻撃 |

|---|---|

| 被害を受けた企業 | ガス・水道などの事業者から管理業務を受託していた企業 |

| 被害の概要 | 一般消費者の個人情報など約416万人分の情報が漏洩した可能性あり |

2024年7月、ガス・水道などの事業者から管理業務を受託していた企業が不正アクセスされ、顧客情報などが流出した可能性があると発表しました。

攻撃者はVPNを経由して社内サーバーに侵入。

顧客情報が保管されているサーバーや被害を受けた企業の親会社が持つ法人顧客の情報を保管するサーバーにアクセスするためのID・パスワードを窃取しました。

窃取したIDとパスワードを使ってサーバーにアクセスした形跡は見つかっていないものの、業務委託元から提供を受けている一般消費者の個人情報など約416万人分の情報が漏洩した可能性があるとされています。

14.情報処理サービス会社がランサムウェアに感染し、約156万件の個人情報が漏洩

| サイバー攻撃の種類 | ランサムウェア |

|---|---|

| 被害を受けた企業 | 情報処理サービス会社 |

| 被害の概要 | 約156万件の個人情報が漏洩。 |

2024年7月、情報処理サービス会社がランサムウェアに感染し、156万件の個人情報が漏洩したと公表しました。

攻撃者は、VPN経由で当該企業の社内ネットワークに侵入し、ランサムウェアを実行。

その結果、情報処理センターおよび全国営業拠点のデバイスやサーバーが暗号化されました。

また、攻撃者グループのリークサイトで、攻撃者が窃取した情報を公開するためのダウンロード用のURLが掲載されていたこともわかっています。

今回、被害規模が大きくなった要因として、当該企業が契約に反して業務後にデータを削除していなかったことが指摘されています。

15.大手出版社がランサムウェア攻撃をうけ、業務サーバーや子会社が運営するサービスが停止

| サイバー攻撃の種類 | ランサムウェア |

|---|---|

| 被害を受けた企業 | 大手出版社 |

| 被害の概要 | 業務サーバーや子会社が運営するサービスが停止。約25万人分の個人情報が漏洩。 |

2024年6月、大手出版社がランサムウェア攻撃を受け、業務サーバーや子会社が運営するサービスが停止する事態となりました。

また、約25万人分の個人情報が漏洩したことも明らかになっています。

今回の原因は、フィッシング攻撃により従業員アカウントの情報が窃取されたことと推測されています。

窃取したアカウント情報を攻撃者が利用して社内ネットワークに侵入し、ランサムウェアが実行されました。

16.大手コーヒーチェーンのオンラインストアが不正アクセス。システムの脆弱性をつかれ、情報が流出

| サイバー攻撃の種類 | 脆弱性を狙った攻撃、不正アクセス |

|---|---|

| 被害を受けた企業 | 大手コーヒーチェーンを運営する企業 |

| 被害の概要 | 対象期間中にオンラインストアに登録していた9万2,685人の個人情報およびオンラインストアでクレジットカード決済をした5万2,958人のクレジットカード情報が流出。 |

2024年5月、大手コーヒーチェーンが運営するオンラインストアが不正アクセスされ、個人情報やクレジットカード情報が流出する事件がありました。

流出したのは、対象期間中にオンラインストアに登録していた9万2,685人の個人情報(氏名、住所、電話番号、メールアドレスなど)およびオンラインストアでクレジットカード決済をした5万2,958人のクレジットカード情報(カード番号、名義人名、セキュリティコードなど)です。

今回の不正アクセスの原因は、オンラインストアのシステムの一部の脆弱性でした。

また不正アクセスにより、ペイメントアプリケーションの改ざんが行われたことから、大規模な情報漏洩に発展したとみられています。

※ペイメントアプリケーションの改ざん…カード情報を入力するフォームを改ざんして、クレジットカード情報を盗む手口

海外のサイバー攻撃事例4選

ここからは、海外で発生したサイバー攻撃の被害事例を紹介します。

1.詐欺グループがディープフェイクを悪用してビデオ会議を偽装。だまされた会計担当者が総額2億香港ドル(約38億円)を誤って送金

| サイバー攻撃の種類 | ディープフェイクによる攻撃 |

|---|---|

| 被害を受けた企業 | 香港の多国籍企業 |

| 被害の概要 | だまされた会計担当者が総額2億香港ドル(約38億円)を誤って送金 |

2024年2月、香港で多国籍企業の会計担当者が、ビデオ会議中にCFO(最高財務責任者)を装った詐欺グループにだまされ、総額2億香港ドル(約38億円)を送金する事件が発生しました。

香港警察の発表によると、会計担当者のもとに、イギリス本社のCFOを名乗る人物から以下のようなメールが届いたとされています。

「ある取引のために香港支社の口座を操作する必要がある」

「この件についてビデオ会議を開催するため、参加してほしい」

メールに記載されたURLからビデオ会議に参加すると、香港支社からイギリス本社へ異動した同僚も会議に参加しているように見えたため、会計担当者は取引が正規のものと判断しました。

その結果、指示通りに銀行口座への送金手続きを実行しました。

しかし、ビデオ会議で確認したCFOや同僚の映像は、インターネット上の映像をもとに作成されたディープフェイク映像であり、詐欺グループが巧妙に演出したものでした。

この結果、企業は2億香港ドルを詐取される被害を受けたとのことです。

※ディープフェイク(Deepfake)…人工知能(AI)技術を使って、人物の顔や声を合成し、本物そっくりの偽映像や音声を作成する技術。

2.詐欺グループがディープフェイクを悪用したロマンス詐欺で総額3億6,000万香港ドル(約69億円)をだまし取る

| サイバー攻撃の種類 | ディープフェイクによる攻撃 |

|---|---|

| 被害の概要 | 詐欺グループがディープフェイクを悪用したロマンス詐欺で総額3億6,000万香港ドル(約69億円)をだまし取った。 |

2024年10月、香港警察が「ディープフェイク」を悪用し、ロマンス詐欺を繰り返していた詐欺グループを摘発しました。

※ロマンス詐欺…相手の恋愛感情につけこんで金銭をだまし取る詐欺行為

詐欺グループはSNS上でターゲットを探して近づき、AIで生成した実在しない人物の画像を送信してやりとりを行っていました。

ターゲットと親密な関係を築いた後、ターゲットに共同投資を持ちかけ、総額3億6,000万香港ドル(約69億円)をだまし取ったとされています。

3.プロジェクト管理ツールのAPI脆弱性により、約1,511万人分のメールアドレスが流出

| サイバー攻撃の種類 | 脆弱性を狙った攻撃 |

|---|---|

| 被害の概要 | 約1,511万人分のメールアドレスが流出 |

2024年1月、世界中の企業やチームに導入されているプロジェクト管理ツールにおいて、約1,511万人分のメールアドレスが流出する事件が発生しました。その後、同年7月にハッキングフォーラムで流出データが販売されていることが確認されました。

流出の原因は、このツールのAPIに存在した脆弱性です。APIには、認証なしでアカウントに紐づくメールアドレスを取得できるオープンなエンドポイントが存在していました。攻撃者はこの脆弱性を悪用し、大量のメールアドレスを収集。その結果、総量21.1GBに及ぶデータがダークウェブ上で販売されました。

この事件を受け、運営会社はAPIの仕様を変更し、認証なしでは他のユーザー情報を取得できないように対策を強化しました。

4.ロンドン交通機関がサイバー攻撃を受け顧客データ流出、約5,000人の銀行情報も影響

| サイバー攻撃の種類 | 不正アクセス |

|---|---|

| 被害を受けた企業 | ロンドンの公共交通機関を運営する交通当局 |

| 被害の概要 | 顧客データの流出 |

2024年9月1日、ロンドンの公共交通機関を運営する交通当局が大規模なサイバー攻撃を受け、顧客データが流出しました。流出した情報には、氏名、連絡先、電子メールアドレス、自宅住所などが含まれ、約5,000人の銀行口座情報や交通カードの払い戻しデータにも不正アクセスされた可能性があると報じられています。

この攻撃により、オンラインフォームの利用やコンタクトレス決済の一部機能が停止し、顧客サービスに大きな混乱が生じました。当局は当初「データ流出の証拠はない」と発表していましたが、後の調査で顧客情報が外部からアクセスされていたことが判明。影響を受けた利用者には個別通知が行われています。

英国の国家犯罪対策庁(NCA)は、事件に関与した疑いで17歳の若者を逮捕。国家サイバーセキュリティ機関(NCSC)と連携し、詳細な調査を進めています。

この事件は、公共インフラがサイバー攻撃の標的となるリスクを改めて浮き彫りにしました。また、利用者側でもフィッシング詐欺への警戒やパスワード管理の徹底が重要であることを再認識させる出来事となりました。

企業のサイバー攻撃に有効な8つのセキュリティ対策

企業のサイバー攻撃に有効なセキュリティ対策にはさまざまなものがあります。ここでは、代表的な8つのセキュリティ対策を紹介します。

- 定期的なバックアップの実施

- システムやアプリケーションの脆弱性確認

- パスワード強化や多要素認証の導入

- アクセス権限や範囲の整備

- 従業員のセキュリティ教育と訓練

- インシデント対応計画の策定

- パートナー会社など第三者リスクの管理

- 優秀なセキュリティツールの導入

1.定期的なバックアップの実施

定期的なバックアップを取ることは、サイバー攻撃の被害に遭った際に、速やかなデータ復旧へと繋がります。

バックアップの保存で気を付けること

- 異なる2種類の記録メディアにバックアップを取る

- オンライン・オフライン環境で、それぞれバックアップを取る

- ローカル内に保存すると、バックアップデータ自体が暗号化される恐れがあるため注意

- バックアップは「世代管理」の方法を取る

同一ネットワーク上にバックアップを取得すると、ランサムウェア感染時にすべてのデータが使えなくなる可能性があります。そのためバックアップは、「自社サーバー環境」と「クラウドストレージ上」など、物理的に分離された場所への保持が重要です。

また、取得したバックアップデータにマルウェアが潜んでいる可能性があるため、データは「世代管理(最新データだけでなく、その前の時点にでも復元できるように管理すること )」することをおすすめします。

2.システムやアプリケーションの脆弱性確認

システムやアプリケーションの脆弱性を放置すると、脆弱性に付け込まれて不正アクセス被害に遭うおそれがあります。現時点で自社のネットワークやシステムに脆弱性はないか、仮に攻撃を仕掛けられた際に対処できるのか等、セキュリティ診断やペネトレーションテストといったサービスで確認することをおすすめします。

また、メーカーや開発元から最新のアップデートが提供されているかどうかを定期的にチェックして、常に最新の状態にしておきましょう。

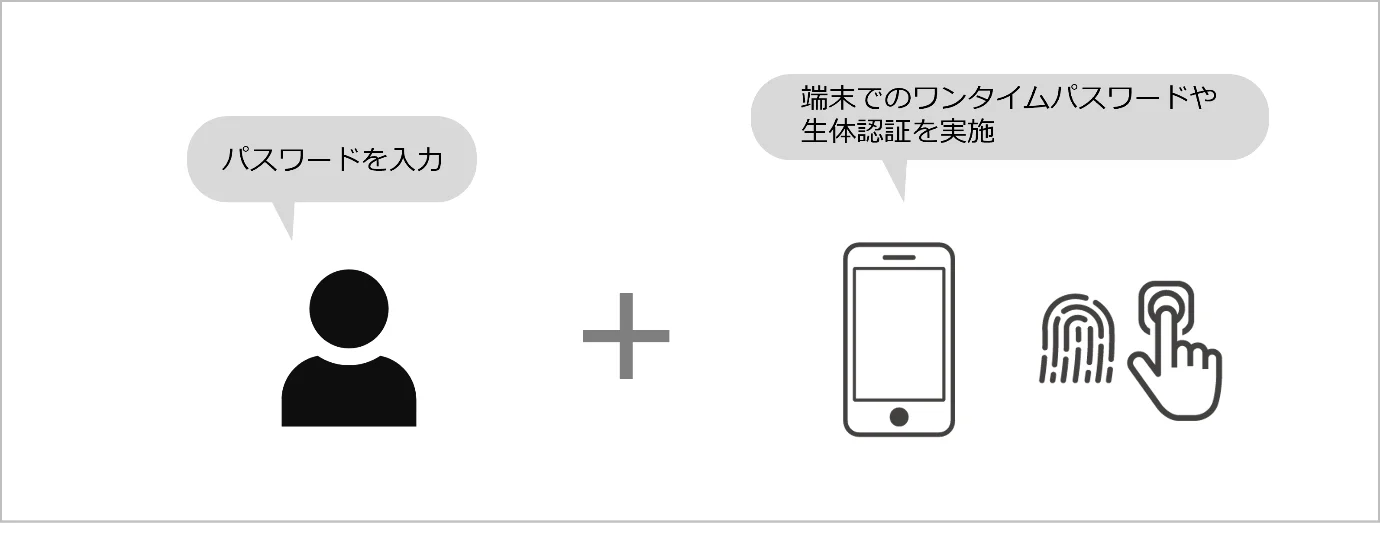

3.パスワード強化や多要素認証の導入

単純なIDやパスワードの使用は不正アクセスなどサイバー攻撃を許すきっかけとなります。

パスワードは「文字数の長いものを使用する」「大文字・小文字や数字を織り交ぜる」など工夫し、定期的に変更すること・各所で使いまわさないことが大切です。また、ID・パスワードに加えて、別の認証要素(例えば顔認証やワンタイムパスワードなど)を組み合わせる多要素認証を導入するのも有効です。

4.アクセス権限や範囲の整備

クラウドサービスなどオンライン上で使用するものは、アクセス権限や範囲を適切に設定することで、機密情報の漏洩や不正侵入を防止できます。また社内でも公開範囲を限定することで、退職者など内部犯による情報流出被害も起こりにくくなります。

5.従業員のセキュリティ教育と訓練

フィッシング詐欺やマルウェア感染、機密データの漏洩といったセキュリティ事故は、従業員の不適切な行為や知識不足によって引き起こされているケースが少なくありません。

そのため、従業員に対してセキュリティ研修やメール訓練等を行い、セキュリティ意識を高める施策はとても重要です。

6.インシデント対応計画の策定

本記事でも述べた通り1組織あたり1週間で「平均970件」のサイバー攻撃が仕掛けられる昨今。いつ大規模なセキュリティ被害に遭遇してもおかしくないのが、現在のサイバーセキュリティ市場です。

万一、インシデント事故が起こってしまった場合も速やかに初動対応を行うため、あらかじめ「インシデント対応計画」を策定しておくことが有効です。

インシデントが起こった際に、誰が窓口として対応し、どの機関に連絡するのかなど、具体的なフローを決めておくことで、迅速な解決につながります。

7.パートナー会社など第三者リスクの管理

サプライチェーン攻撃の例であげたように、仮に自社が強固なセキュリティ対策を取っていても、脆弱な関連企業へ攻撃を仕掛けられるケースが少なくありません。

そのため自組織だけでなく、パートナー企業との契約締結時にはセキュリティに関するポリシー策定や契約を結ぶ、子会社にもセキュリティ対策の強化を促す等、第三者リスクを回避する働きかけも大切です。

8.優秀なセキュリティツールの導入

ランサムウェア攻撃など悪質化する近年のサイバー攻撃には、最新機能を搭載した、優秀なアンチウイルス製品の導入がおすすめです。

ただし、従来のパターンマッチング方式のウイルス対策ソフトでは、まだ発見されてない未知のランサムウェアやウイルスを防ぐことが困難です。そのため組織を最新守るには、パターンファイルに頼らず、AIにより未知の脅威も判別する、最新のアンチウイルス製品を導入すると良いでしょう。

高度なマルウェアへの対策にAIアンチウイルス「LANSCOPEサイバープロテクション」

高度なマルウェアに対抗するなら、AIアンチウイルス「LANSCOPE サイバープロテクション」の導入がおすすめです。

LANSCOPE サイバープロテクションは、まだ使われたことのない未知のマルウェアを迅速に検知し、脅威から組織の大切なエンドポイント(PCやスマホ、サーバー、システム等)を保護します。

「 LANSCOPE サイバープロテクション」では、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

2種類のアンチウイルスソリューションの特徴を紹介します。

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense 」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

高精度なアンチウイルス・EDRを併用できることに加え、セキュリティのプロが24時間365日監視をおこなうため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

「LANSCOPE サイバープロテクション」は、 アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な運用も可能です。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

「Deep Instinct」は、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

マルウェアに感染した場合は「インシデント対応パッケージ」にお任せください

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、「サイバー攻撃を受けた後」に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、調査後は、封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスも提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

まとめ

国内外における「サイバー攻撃20の事例」について、解説しました。

国内外で増加し続けるサイバー攻撃には、さまざまな攻撃手法があり、被害の内容も多種多様です。自社のセキュリティ対策を強化するためには、具体的にどのような被害が起こっているのかを過去の事例から学び、適切な対策を取ることが重要になります。

本記事が皆さんのサイバー攻撃理解のお役に立てれば幸いです。

おすすめ記事