Written by Aimee

マルウェア感染時のNG行動とは?

「えっ!それやっちゃダメだったの!?」マルウェア感染の被害を拡大しないために知っておきたいNG行動をまとめました。専門家が教える感染時の正しい対処法もお伝えします。

目 次

アカウントの乗っ取りとは、攻撃者が不正に取得したSNSやメール、各種オンラインサービスの認証情報を用いて、被害者になりすましてログインし、アカウント権限を奪う行為です。

アカウントが乗っ取られると、個人情報の窃取だけでなく、取引先や顧客への詐欺メッセージの送信、マルウェア拡散など、二次被害へと発展する恐れがあります。

本記事では「アカウント乗っ取り」をテーマに、乗っ取られた際に見分ける主な兆候や、被害を防ぐために有効な対策などについてわかりやすく解説します。

- アカウントが乗っ取られる主な原因

- アカウント乗っ取りの兆候

- アカウント乗っ取りによる主な被害

- アカウント乗っ取りの対策

「アカウント乗っ取りを未然に防ぎたい」「すでにアカウントの乗っ取り被害に遭っている可能性がある」と感じている企業・組織の方は、ぜひご一読ください。

アカウント乗っ取りとは

アカウントの乗っ取りとは、悪意ある第三者が、不正に取得したSNSやメール、各種オンラインサービスの認証情報を用いて、被害者になりすましてログインし、アカウント権限を奪取・悪用する行為です。

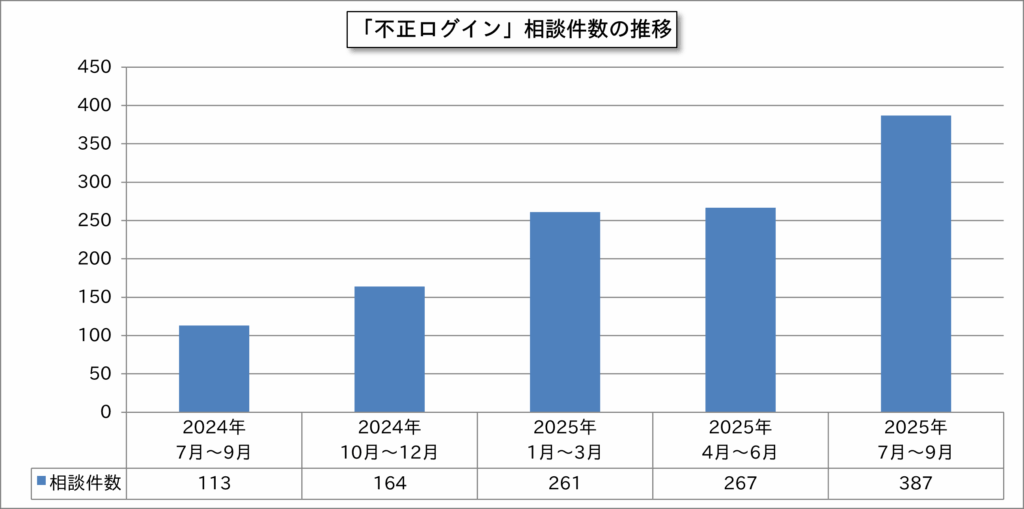

IPAが公表している「情報セキュリティ安心相談窓口の相談状況」によると、不正ログインに関する相談は、近年増加傾向にあることがわかります。

2020年から2025年までの推移をみると、2021年には174件と一時的に減少したものの、その後再び増加に転じています。

2024年には601件、2025年は1月〜9月までの期間だけで915件の相談が寄せられており、不正ログイン被害の深刻化が伺えます。

出典:IPA 独立行政法人 情報処理推進機構「情報セキュリティ安心相談窓口の相談状況[2025年第3四半期(7月~9月)] | 情報セキュリティ」

アカウントが乗っ取られると、個人情報の流出やクレジットカードの不正利用、スパムメールの送信や、SNS上での悪意のある投稿など、さまざまな被害に発展する危険性があります。

特に、業務利用しているアカウントが乗っ取られた場合には、機密情報や顧客情報の漏洩につながる可能性も高く、不正ログイン対策は、企業・組織にとって急務の課題であるといえるでしょう。

不正アクセスの9割以上は、認証情報を悪用する「識別符号窃用型」

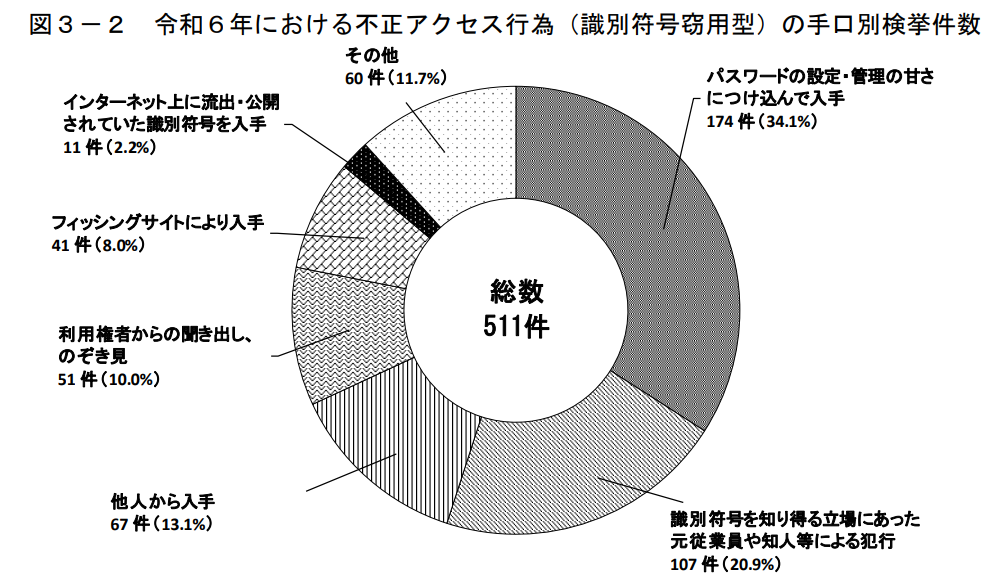

警察庁によると、令和6年に検挙された不正アクセス行為の90%以上が「識別符号窃用型」によるものでした。

識別符号窃用型とは、他人の識別符号(IDやパスワードなど)を使ってアカウントに不正アクセスする手法を指します。

また、識別符号窃用型の不正アクセスの手口の内訳を見てみると「管理の甘さにつけ込んで入手(174件)」が最も多い結果となっています。

出典:警察庁|不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和7年3月13日)

IDやパスワードの管理や認証設定に不備がある場合、攻撃者は認証情報を何らかの手段で盗み、アカウントを乗っ取ることができてしまいます。

この報告からわかるように、不正アクセスを防ぐためには、強力な認証設定の導入と認証情報の適切な管理を行うことが重要です。

アカウントが乗っ取りが発生する主な原因

アカウント乗っ取りが発生する主な原因として、ここでは6つの代表的な例を紹介します。

- 予測されやすいパスワードの設定

- パスワードの使い回し

- 認証設定の脆弱性

- 不審なメール・SMSの開封

- 非公式のソフトウェア・アプリのダウンロード

- 偽Wi-Fiの利用

IT技術の発展やクラウドサービスの普及が急速に進む現代において、パスワード管理やセキュリティ設定の不備・甘さは、アカウント乗っ取りに直結する重大なリスクとなっています。

攻撃者が具体的にどのようなポイントを狙っているのかを詳しく見ていきましょう。

1.予測されやすいパスワードの設定

推測されやすい安易なパスワードは、不正ログインを招く大きな要因となります。

例としては「19891010(生年月日)」や「momoko(名前)」「Apple(固有名詞)」のように、個人情報や一般的な単語をそのまま使用したパスワードは、第三者に推測されやすく、非常に危険です。

そのほかにも「123456789」や「password」といった単純な文字列、よく使われるキーワードの組み合わせなども、想定されるすべてのパスワードのパターンを総当たりで入力するサイバー攻撃(総当たり攻撃)の標的になりやすいため、使用は避けるべきです。

2.パスワードの使い回し

利用するサービスやアカウントの数が増えるにつれて、管理・記憶すべきパスワードの数も多くなり、つい同じパスワードを使い回してしまいがちです。

しかし、サイバー攻撃の中には、パスワードの使いまわしを狙った「パスワードリスト攻撃」というものが存在します。

パスワードリスト攻撃とは、攻撃者が何らかの手段で入手した「IDとパスワードの組み合わせ」のリストを使い、複数のシステムやサービスへの不正ログインを試みる攻撃です。

そのため、たとえ長く複雑なパスワードを設定していたとしても、複数のサービスで同じパスワードを使い回してしまうと、いずれかのサービスからアカウント情報が漏洩した場合に、芋づる式にほかのアカウントも乗っ取られる危険性があります。

特に使い回しているサービスが多いほど被害範囲は拡大しやすく、個人・企業問わずに重大なインシデントにつながる恐れがあるため、十分な注意が必要です。

3.認証設定の脆弱性

現在では、多くのサービスで、本人確認に複数の要素を用いる「多要素認証(MFA)」や「2要素認証(2FA)」の設定が推奨されています。

ID・パスワードのみで認証を行う場合、万が一パスワードが漏洩したり推測されたりすると、認証を突破されやすくなり、アカウント乗っ取りのリスクが一気に高まります。

一方で、パスワードに加えて生体認証や認証アプリ、ワンタイムパスワードなど、複数の認証要素を組み合わせておくことで、万が一ID・パスワードが窃取されたとしても、不正ログインのリスクを大幅に低減できます。

特に業務利用のアカウントでは、多要素認証の導入が必須のセキュリティ対策といえます。

5.非公式のソフトウェア・アプリのダウンロード

非公式のソフトウェアやアプリには、マルウェアが仕込まれている可能性があります。

提供元が不明なサイトや、正規ストア以外から配布されているソフトウェアやアプリをダウンロードすると、情報を窃取するマルウェアがデバイスに侵入し、ID・パスワードなどのアカウント情報が盗まれる危険性があります。

このような被害を防ぐためには、ソフトウェアやアプリは必ず公式サイトや正規ストアからのみダウンロードすることを徹底する必要があります。

6.偽Wi-Fiの利用

公共施設や飲食店など、不特定多数の人が利用する場所で提供されているWi-Fiの中には、攻撃者によって設置された偽Wi-Fiが紛れていることがあります。

このような偽Wi-Fiに接続してしまうと、通信内容を傍受され、知らない間にID・パスワードなどの認証情報を盗み見られる恐れがあります。

また、Wi-Fi接続時にSNSアカウントなどによる認証を求められ、指示に従ってID・パスワードを入力した結果、アカウントを乗っ取られてしまうといった被害も報告されています。

こうしたリスクを避けるためにも、不特定多数の人が利用できるWi-Fiには安易に接続しないことが重要です。

アカウントが乗っ取られたらどうなる?(具体的な被害)

アカウントが乗っ取られてしまうと、以下のような深刻な被害が発生する恐れがあります。

- 情報漏洩

- ブランドイメージの低下

- 金銭的損失

- 犯罪への加担

アカウントが攻撃者に乗っ取られると、アカウントに登録されている個人情報や各種設定内容が閲覧され、外部へ漏洩する可能性があります。

特に業務で利用しているWebサービスのアカウントが乗っ取られた場合、顧客情報や取引先情報などの機密情報が漏洩し、企業の信頼性低下やブランドイメージの毀損につながる恐れがあります。

また、ネットバンキングや決済サービスのアカウントが乗っ取られた場合は、不正送金や不正決済といった金銭的被害が発生する可能性もあります。

さらに、攻撃者は乗っ取ったアカウントのユーザーになりすまして以下のような犯罪行う危険性もあります。

- SNSで誹謗中傷を行う

- 大量のスパムメールを送信する

- 詐欺を行う

このような犯罪行為が発生した場合、実際には乗っ取りの被害者であるにも関わらず、アカウントの所有者が加害者として疑われたり、責任問題を問われたりする可能性があります。

アカウント乗っ取りの兆候

アカウントが乗っ取られると、以下のような兆候が現れることがあります。

- 普段使用しているパスワードで、突然ログインができなくなる

- 知らない間にアカウント設定が変更されている

- 自分が所有していないデバイスのログイン通知が届く

- 見に覚えのないメッセージが送信されたり投稿されたりする

- 記憶にない購入・送金履歴がある

乗っ取りの被害は、早期に気付いて対応できるかどうかで、被害の拡大を防げる可能性が大きく変わります。

被害拡大を防ぐためにも、具体的にどのような兆候が現れるのかを確認していきましょう。

普段使用しているパスワードで、突然ログインができなくなる

普段のID・パスワードで突然ログインができなくなった場合、第三者がすでにアカウントへ不正ログインし、パスワードが変更されてしまった可能性があります。

このような状態では、ユーザー自身での復旧は難しいケースが多いため、速やかにアカウントのサポートデスクに問い合わせることが重要です。

知らない間にアカウント設定が変更されている

攻撃者は、アカウントへ不正にログインした後、その後の不正行為をしやすくするために、セキュリティ設定を変更することがあります。

具体的には、以下のような設定変更が行われる可能性があります。

- パスワード再設定用のメールアドレスや電話番号が削除・変更されている

- 2段階認証や多要素認証が無効化されている

このように、セキュリティ設定が知らない間に変更されている場合、アカウントがすでに乗っ取られている兆候である可能性があります。

異変に気がついた際は、まず設定内容を正しく再設定した上で、速やかにパスワードを変更しましょう。

あわせて、ログイン履歴の確認や、必要に応じてサポートデスクに問い合わせることを検討してください。

自分が所有していないデバイスのログイン通知が届く

普段使用していないデバイスや、自分が所持していないデバイスからの「ログイン通知」を受け取った場合、第三者がアカウントへ不正にログインした可能性があります。

また、普段使っているデバイスであっても、深夜や早朝など、身に覚えのない時間帯にログイン通知を受け取った場合も注意が必要です。

このような通知を受け取った際は、まずアカウントにログインして、ログイン履歴や接続元デバイスを確認しましょう。

見に覚えのないメッセージが送信されたり投稿されたりする

メールやSNSなどで、自分が送信・投稿した記憶のない内容が確認された場合、アカウントが第三者に不正利用されている可能性があります。

例えば、以下のような行為が確認された場合、アカウントが不正利用されている可能性が高いです。

- 詐欺サイトへのリンクが含まれたスパムメールやDMを送信されていた

- 誹謗中傷など、SNS上で明らかに不適切な内容が投稿されている

このような異常を発見した場合は、被害拡大を防ぐためにも、速やかにパスワードを変更し、送信・投稿された内容の削除や、サービス提供元への連絡を行いましょう。

記憶にない購入・送金履歴がある

記憶にない購入履歴や送金履歴がある場合も注意が必要です。

- 身に覚えのないECサイトで商品が購入されている

- インターネットバンキングに覚えのない送金履歴が残っている

このような状況が確認された場合、攻撃者によってアカウントを不正利用されている可能性が極めて高いです。

特にクレジットカードの不正利用が疑われる場合は、速やかにクレジットカード会社へ連絡し、カードの利用停止を行うことが重要です。

ここまで紹介してきたような「不正ログインの兆候」が一つでも見られた場合には、速やかにパスワードの変更やセキュリティ設定の見直しを実施し、必要に応じてサポート窓口への連絡などを行い、被害の拡大や二次被害を防ぐための対応を行いましょう。

アカウントの乗っ取りの主な手口

アカウントの乗っ取りに用いられる主な手口としては、以下の5つが挙げられます。

- 不正入手した認証情報の悪用

- マルウェアに感染させ、認証情報を盗み取る手口

- フィッシング詐欺によって認証情報を入力させる手口

- ブルートフォース攻撃による認証突破

- プリハイジャック攻撃

- 知人になりすましてSNSアカウントを乗っ取る手口

それぞれの攻撃の手口について見ていきましょう。

不正に入手した認証情報の悪用

アカウントの乗っ取りにおいて、最も一般的な手口は、不正に入手した認証情報を悪用する方法です。

こうした不正入手の手段の一つに、ソーシャルエンジニアリングと呼ばれる攻撃手法があります。

ソーシャルエンジニアリングとは、ウイルスやハッキングといった情報通信技術を使わずに、人間の心理的な弱みやミスにつけ込んで、重要な情報を盗み取る手口です。

具体的には、以下のような「アナログ的な手法」で情報を盗み取ります。

- PC画面を覗き見し、パスワードなどを盗む

- なりすまし電話をかけ、個人情報を聞き出す

- 廃棄された書類やメモをごみ箱から回収し、情報を盗み取る

このように、どれだけ高性能なセキュリティツールを導入していたとしても、セキュリティ意識が低い従業がいた場合、ソーシャルエンジニアリングの被害は防ぐことができません。

マルウェアに感染させ、認証情報を盗む手口

マルウェアとは、悪意のあるソフトウェアの総称であり、目的や動作の異なるさまざまな種類が存在します。

なかでも、バックドア型のマルウェアに感染すると、攻撃者がPCやサーバーに対して、外部から自由に侵入できるようになってしまうため、非常に危険です。

バックドアとは、本来行われるはずの認証を回避して、システム内部へ侵入するために、攻撃者によって意図的に作られる不正な入り口のことです。

さらに、このバックドアを経由して、キーボードを記録する「キーロガー」と呼ばれるソフトウェアやハードウェアが仕掛けられると、入力したIDやパスワードなどの認証情報が盗み取られてしまいます。

※キーロガー…キーボード操作による入力情報を記録するソフトウェアもしくはハードウェア

フィッシング詐欺によって認証情報を入力させる手口

フィッシング詐欺とは、公的機関や取引先を偽った電子メールやSMSを送信したり、本物と酷似した偽サイトなどを悪用したりして、ターゲットの個人情報や認証情報を盗み取るサイバー攻撃です。

利用者が偽サイトに誘導され、IDやパスワード、クレジットカード情報などを入力してしまうと、その情報は攻撃者の手に渡り、不正ログインやアカウント乗っ取りに悪用される可能性があります。

フィッシング詐欺の手口は年々巧妙化しており、被害を防ぐためには、攻撃の特徴や見分け方を正しく理解しておくことが重要です。

フィッシング詐欺の手口や見破るポイントについては、下記の記事で詳しく解説しています。

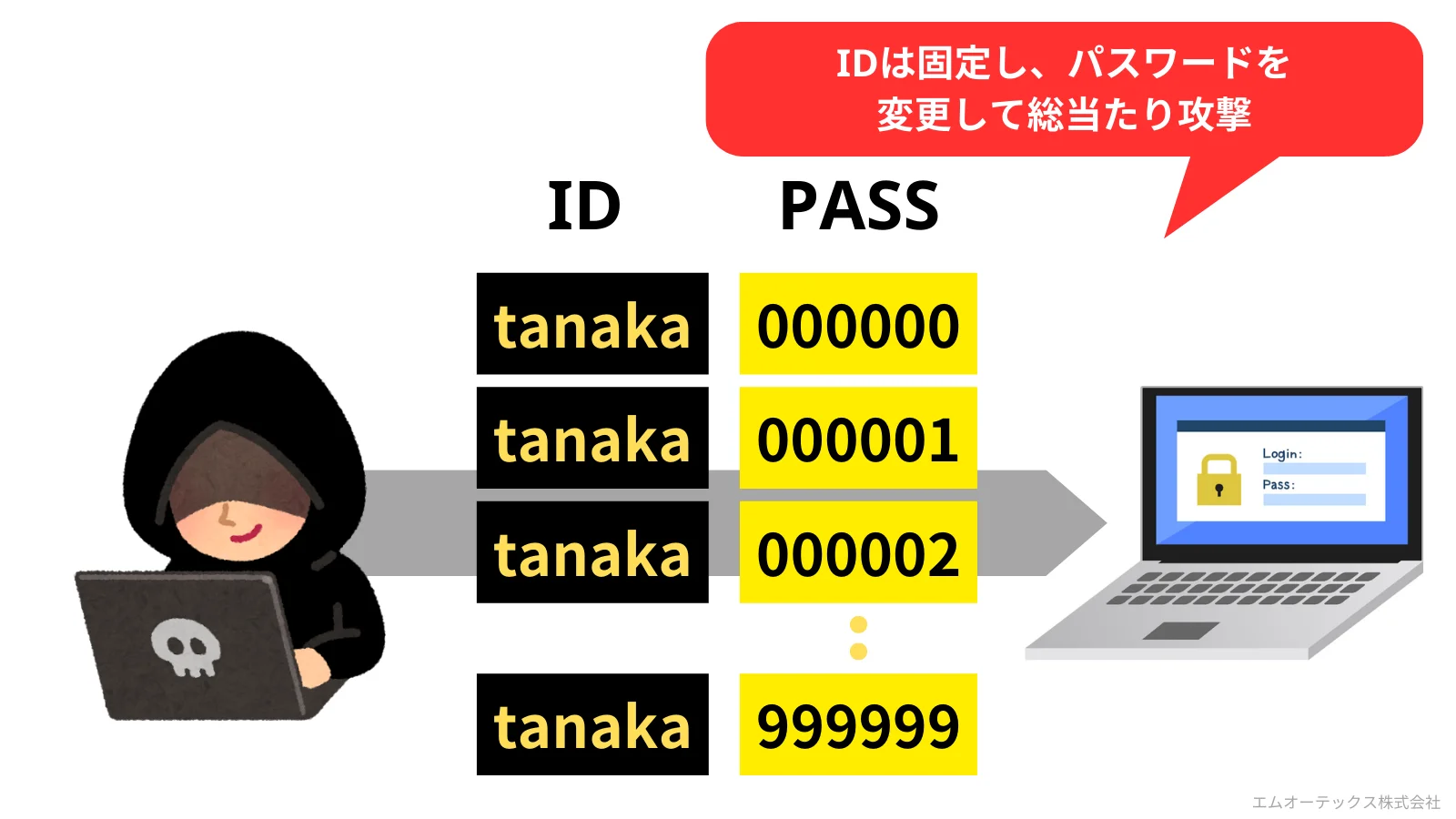

ブルートフォース攻撃による認証突破

ブルートフォース攻撃とは、想定されるすべてのパスワードのパターンを総当たりで入力し、認証の突破を試みるサイバー攻撃手法です。

攻撃者は、可能なすべての組み合わせを順番に試し、正確な認証情報を見つけることを目指します。

最近では攻撃者のレベルも上がり、単純な4桁の数字や英字の組み合わせであれば、数秒~数分で突破されてしまいます。

5.プリハイジャック攻撃

プリハイジャック攻撃は、ユーザーがアカウントを作成・利用する前の段階で、攻撃者が先回りしてアカウントを乗っ取る手法です。

具体的には、本人確認やメールアドレスの検証が不十分なサービスにおいて、攻撃者が被害者のメールアドレスなどを使ってアカウント登録し、後から正規の利用者が利用を開始した際に、そのアカウントを乗っ取ります。

このように、セキュリティ対策が不十分なオンラインサービスを利用すると、自覚がないままプリハイジャック攻撃の被害にあってしまう危険性があります。

被害を防ぐためには、アカウント作成時に、メール認証や多要素認証が設定されているサービスを選ぶことが重要です。

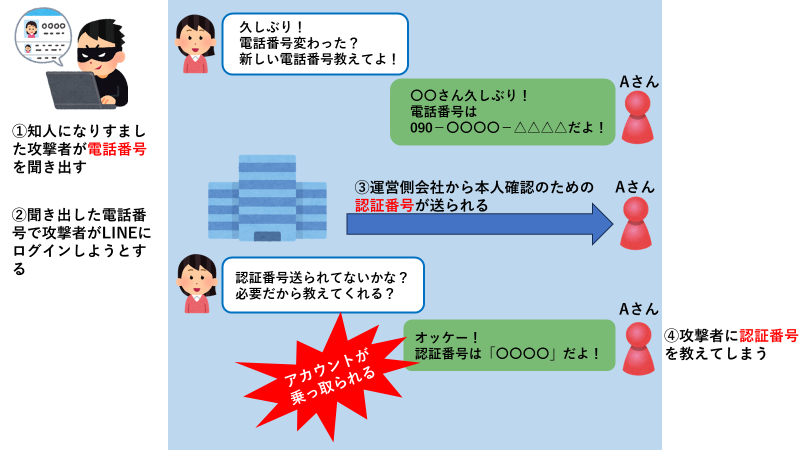

知人になりすましてSNSアカウントを乗っ取る手口

近年、知人や友人、家族になりすまして、SNSアカウントを乗っ取る手口が増加しています。

例えば、以下の流れで「LINEアカウント」が乗っ取られるケースが報告されています。

▼Aさんの「LINEアカウント」を乗っ取る流れ

- 攻撃者が知人になりすましてAさんに連絡し、電話番号を聞き出す

- 入手した電話番号を使って、LINEへのログインを試みる

- ログイン時に、運営からAさん宛てに「本人確認のための認証番号」が送られる

- 攻撃者は再びAさんに連絡し、認証番号を聞き出す

- Aさんは、知人だと信じ込み、攻撃者に認証番号を教えてしまう

- 攻撃者は認証番号を使ってログインし、LINEアカウントを乗っ取りに成功する

攻撃者は、乗っ取ったLINEアカウントを利用してAさんになりすまし、不正なメッセージ送信や新たなサイバー攻撃への踏み台に悪用します。

具体的な被害としては、乗っ取ったアカウントから友達登録しているユーザーに対し、「コンビニで電子マネーを購入して、カードの裏面に書かれた番号を教えて欲しい」などとメッセージを送り、電子マネーをだまし取る詐欺行為が挙げられます。

このような被害を防ぐためにも、知人や友人、家族からであっても、不自然なメッセージを受け取った場合は、すぐに対応せず、電話など別の手段で本人確認を行うことが重要です。

アカウントが乗っ取られたかも?すぐに行いたい対処法

アカウントの乗っ取りに気付いた場合は、被害の拡大を防ぐためにも、以下の対処を速やかに実施しましょう。

- 速やかにパスワードを変更する

- アカウントの設定を確認する

- アカウントのサポートデスクに問い合わせる

- 警察に相談する

- マルウェアに有効なアンチウイルスソフトでスキャンする

詳しく解説します。

1.速やかにパスワードを変更する

第三者による再ログインするのを阻止するためにも、速やかにパスワードを変更しましょう。

この際、二次被害を防ぐために、乗っ取りが疑われるアカウントのパスワードだけでなく、同じパスワードを利用している他のアカウントについても、パスワードもあわせて変更を行うことが重要です。

さらに可能であれば、登録されているIDやメールアドレスも合わせて変更することで、攻撃者が再びアカウントにアクセスするリスクを低減できます。

2.アカウントの設定を確認する

再発防止のため、アカウントの「セキュリティ設定」の変更もあわせて行いましょう。

具体的には、以下の対応を実施することが重要です。

- ログイン時の認証ステップを追加する(2段階認証を有効にするなど)

- ログイン時に通知を受け取る設定を有効にする

3.アカウントのサポートデスクに問い合わせる

「パスワードをリセットしてアカウントにログインを試みたものの、ログインできない」など、自身での対処が難しい場合は、速やかにサポートデスクへ問い合わせましょう。

サポート窓口に連絡することで、アカウントの停止・復旧対応や不正利用の有無の調査など、適切なサポートを受けることができます。

また、オンラインバンキングや決済サービスのアカウントが乗っ取られた場合は、不正利用に対応する専用窓口に連絡して、口座の利用停止を依頼することが重要です。

迅速に対応することで、被害の拡大防止や適切な補償サポートにつながります。

4.警察に相談する

アカウントを乗っ取る行為は「不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)」に抵触する可能性が高い犯罪行為です。

被害にあった場合は、被害の拡大を防ぐとともに、責任の所在を明確にするためにも、速やかに警察に相談し、被害届を提出することを検討しましょう。

警察に被害届を出す場合は、以下のような不正アクセス被害を受けたことがわかるものがあると、手続きがスムーズです。

5.マルウェアに有効なアンチウイルスソフトでスキャンする

アカウント情報が盗まれた要因として、利用しているデバイスがマルウェアに感染している可能性が考えられます。

PCやスマートフォンに潜むマルウェアを検知・駆除するためには、信頼性の高いアンチウイルスを導入し、デバイスのスキャンと脅威の除去を行うことが重要です。

また日常からアンチウイルスを導入することで、将来的なマルウェア感染を予防することも可能です。

アカウント乗っ取りを防ぐための5つの対策

アカウント乗っ取りを未然に防ぐためには、以下のような基本的なセキュリティ対策を日常的に徹底することが重要です。

- 多要素認証を導入する

- 第三者から予測されにくい複雑なパスワードを設定する

- 不審なURLや添付ファイルを安易に開かない

- OSやソフトウェアを最新の状態に保つ

- アンチウイルスソフトを導入する

詳しく見ていきましょう。

1.多要素認証を導入する

多要素認証(MFA)とは、「知識情報」「所持情報」「生体情報」のうち、2つ以上の認証要素を組み合わせ、本人確認を行うセキュリティ手法です。

| 名称 | 内容 | 具体例 |

|---|---|---|

| 知識情報 | 本人だけが把握している情報 | パスワード、秘密の質問 |

| 所持情報 | 本人だけが物理的に所持している物の情報 | スマートフォン、セキュリティキー |

| 生体情報 | 本人固有の身体情報 | 指紋、静脈、虹彩 |

多要素認証では、ID・パスワードによる認証に加えて、追加の認証が求められる他め、仮に認証情報が盗まれた場合でも、不正アクセスやアカウントの乗っ取りのリスクを大幅に低減できます。

アカウント乗っ取りに対する「根本的な対策」として、非常に有効な手段です。

2.第三者から予測されにくい複雑なパスワードを設定する

前述の通り、生年月日や名前、一般的な単語などをパスワードに設定してしまうと、攻撃者に容易に推測され、認証を突破されることで、アカウントを乗っ取られるリスクが高まります。

そのため、パスワードを設定する際は、第三者から予測されにくいような強度の高いパスワードを設定することが重要です。

具体的には、英大文字・英小文字・数字・記号などを組み合わせ、意味のある単語や規則性のないできるだけ長い文字列にすることをおすすめします。

3.不審なURLや添付ファイルを安易に開かない

送信元に見覚えがないメールや、文面が不自然なメール・SMSなどは、マルウェアが仕込まれた添付ファイルや、フィッシングサイトへ誘導するURLが含まれている可能性があります。

このような不審なメールやSMSが届いた場合は、安易に開かず、速やかに削除を行いましょう。

冷静に対処することで、被害を未然に防ぐことができます。

4.OSやソフトウェアを最新の状態に保つ

OSやソフトウェアに存在する脆弱性(セキュリティ上の欠陥)を放置すると、攻撃者にその弱点を突かれ、不正アクセスやマルウェア感染などの被害を受ける可能性があります。

こうしたリスクを防ぐためにも、OSやソフトウェアはこまめにアップデートを実施し、常に最新かつ安全な状態を維持することが重要です。

アップデートには、セキュリティ修正が含まれているケースも多いため、後回しにせず、早めに適用しましょう。

5.アンチウイルスソフトを導入する

アンチウイルスを導入することで、デバイス内に潜伏しているマルウェアを早期に検知・駆除できるだけでなく、マルウェア感染によって認証情報が盗まれるリスクを低減することが可能となります。

特に企業・組織においては、従来のパターンファイル型では検知が難しい未知のマルウェアへの対策が重要です。

そのため、振る舞い検知やAIなどを活用して、未知・亜種のマルウェアも高精度で検知できるアンチウイルスの導入が推奨されます。

アカウント乗っ取り対策なら「LANSCOPE プロフェッショナルサービス」にお任せ

アカウント乗っ取りによる「認証関係の不正アクセス」被害を防止するなら、セキュリティ分野のスペシャリストに依頼するのも有効な手段です。

以下では、セキュリティの専門家が手厚い診断を行う「LANSCOPE プロフェッショナルサービス」の、アカウント乗っ取りに有効な診断メニューをご紹介します。

1.クラウドサービスのアカウント乗っ取りを防止「クラウドセキュリティ診断」

1つ目に紹介するのが、Microsoft 365 やAWS・Salesforce といったクラウドサービスの設定不備を見直し、不正アクセス被害を無くす「クラウドセキュリティ診断」です。

クラウドサービスのアカウントが乗っ取られる原因の多くは、お客様自身の「クラウドの設定ミス」に起因します。しかしクラウドの仕様はベンダーの都合で定期的に更新されるため、正しい設定を常に適用し続けることは、簡単ではありません。

「クラウドセキュリティ診断」では、知識豊富な弊社のエキスパートが、クラウドサービスにおける管理設定上の不備を洗い出し、正しく設定するための支援を行います。

例えば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトさせる」など、不正アクセスの原因を根本から改善することで、アカウントの乗っ取りを防止します。

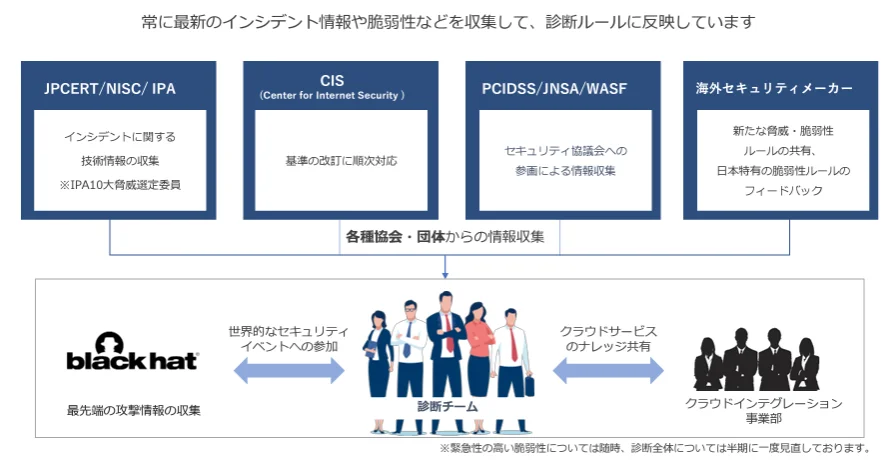

常に各クラウドサービスの専門家が、CISベンチマークやJPCERT・IPAなどの発信する情報を常時収集し、診断ルールへ反映するため、いつでも最新のセキュリティルールに則った診断サービスを提供します。

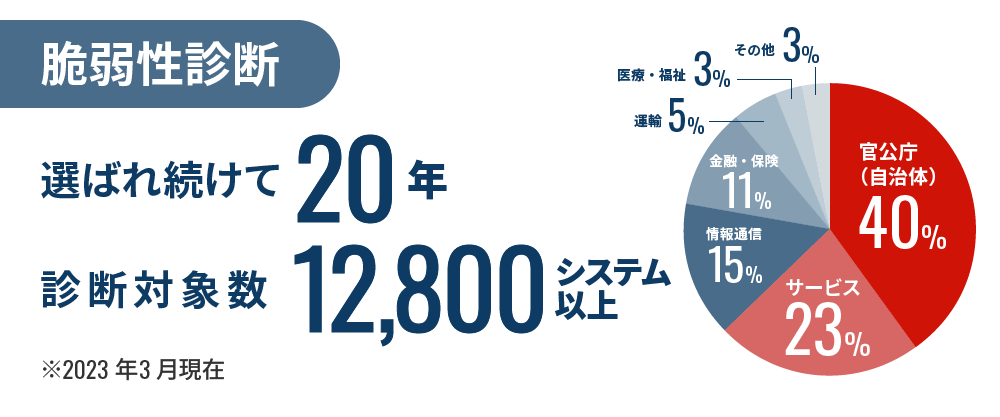

2.「認証周り」の課題に対策できる「脆弱性診断・セキュリティ診断」

2つ目に紹介するのは、お客様のサーバやネットワーク・アプリケーションに、セキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断」です。

こちらは主にソフトウェアやアプリケーションを提供する、開発者・ベンダー様におすすめのサービスとなります。

当社のセキュリティ診断では、お客様が運用されるサーバやアプリケーション環境に置いて、アカウント乗っ取りにかかわる「認証周り」の課題を、以下の観点から弊社のエキスパートが診断。適切な改善策を提示します。

▼脆弱性診断:アカウント乗っ取りにかかわる「認証周り」の主な確認観点

- アカウントロックがあるか(適切か)

- 多要素認証があるか

- エラーメッセージから認証情報が推測できないか

- パスワードの強度は十分か

明らかになった課題に対しては、詳細な診断レポートを発行し、現状課題と必要な対策をお伝えします。

まとめ

本記事では「アカウント乗っ取り」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- アカウント乗っ取りとは、不正な手段を使って他人のオンラインアカウントを侵害し、制御権を奪う行為

- 個人や組織のデータや情報が不正にアクセスされ、悪用される可能性がある

- アカウント乗っ取りはさまざまな手口が存在し、フィッシング詐欺、クレデンシャルスタッフィング、マルウェア感染、ソーシャルエンジニアリングなどが一般的

- アカウント乗っ取りの被害は広範で、個人情報の漏洩、メールやSNSの不正利用、金銭の不正送金などがある

- アカウント乗っ取りから身を守るためには、強力なパスワードの使用、多要素認証の有効活用、定期的なパスワードの変更、信頼性の高いセキュリティソフトの導入などが重要

私たちの生活を便利、豊かにしてくれるオンラインサービスですが、それらを取り巻くサイバー事件は日常的に発生しています。アカウント乗っ取りから個人・組織を守るためにも、ぜひ本記事で紹介したようなセキュリティ対策を行っていきましょう。

また「アカウントの乗っ取り」に有効な「多要素認証」に関するお役立ち資料をご用意しています、是非合わせてご活用ください。

おすすめ記事