Written by WizLANSCOPE編集部

目 次

標的型攻撃とは、特定の組織や個人をターゲットにしたサイバー攻撃の手法です。ターゲットに関する情報収集を綿密に行い、精密な計画に基づいて実施されるため、一般的なサイバー攻撃に比べて成功率が高いのが特徴です。

また標的型攻撃では、「標的型攻撃メール」という手法がよく使われます。これは、差出人を取引先や政府機関に装って、マルウェアを添付したメールを送信し、ターゲットをだまして感染させる手口です。

さらに、標的型攻撃と同様に特定のターゲットを狙う「APT攻撃」があります。APT攻撃は、国家や大企業を対象に長期間にわたり継続的に行われる攻撃で、標的型攻撃とは異なる特徴があります。

▼APT攻撃と標的型攻撃の違い

| APT攻撃 | 標的型攻撃 | |

|---|---|---|

| 準備期間 | とても長い | 長い |

| 持続性 | 長期的・継続的に行われる | 短期的に行われる |

| ターゲット | 国家や組織 / 特定の個人 | 組織 / 特定の個人 |

| 目的 | システムへの侵入、情報の窃取・改ざん(国家戦略やスパイ行為など大規模なもの) | システムへの侵入、情報の窃取・改ざん(情報搾取や金銭の要求など) |

| 攻撃手法 | 独自ツールや手動で行われるケースもあるなど、多種多様な攻撃方法を用いる | 「標的型メール攻撃」をはじめ、Webサイト改ざんやランサムウェアなど |

この記事では、標的型攻撃の特徴的な手口と、それに対抗するための有効な対策について詳しく解説します。

▼この記事を要約すると

- 標的型攻撃とは、特定の業界、企業、個人などをターゲットにした攻撃手法で、主に情報の窃取やサービスの妨害を目的に行われる

- 的型攻撃とAPT攻撃の違いは「規模や攻撃手法」で、APT攻撃のほうが窃取する情報の規模が大きく、独自で開発したツールなど高度な攻撃手法が用いられる

- 標的型攻撃は、使用されるマルウェアによって「潜伏型」と「速攻型」の2つに分類され、これらのマルウェアに感染させるために「標的型攻撃メール」「水飲み場型攻撃」「ゼロデイ攻撃」といった手口が使用される

- 標的型攻撃は、「1.事前準備」「2.初期侵入」「3.攻撃基盤の構築」「4.情報探索」「5.情報の窃取・転送」という流れで行われる

- 標的型攻撃に対応するためには、入口・内部・出口と複数領域に防御層を設置することで情報資産を守る「多層防御」が必要不可欠

標的型攻撃とは?

標的型攻撃とは、特定の業界、企業、個人などを狙う攻撃手法で、主に情報の窃取やサービスの妨害を目的に行われます。標的型攻撃の特徴として、事前に十分な準備が行われていることが挙げられます。

攻撃者は標的に関する情報収集を入念に行い、この過程でターゲットのシステムやネットワークに侵入するための、脆弱性や弱点を見つけ出します。

よって標的型攻撃は通常のサイバー攻撃手法よりも、攻撃の成功率が高い傾向にあります。

標的型攻撃とAPT攻撃の違い

APTは「先進的(Advanced)、持続的(Persistent)、脅威(Threat)」の略称であり、日本語では「高度標的型攻撃」とも呼ばれます。

このAPT攻撃(Advanced Persistent Threat)と標的型攻撃は、どちらも特定の標的を狙ったサイバー攻撃ですが、その規模や攻撃手法などに違いがあります。

まず、APT攻撃は、国防情報など大規模な情報の窃取などを目的としています。

攻撃の対象が大企業や国家などセキュリティの堅牢な組織である場合が大半なので、独自に開発したツールや手口を駆使して攻撃を仕掛けます。

対して標的型攻撃の標的はあくまで一般企業や特定の個人なので、既存のツールや標的型攻撃メールといった手口で攻撃を仕掛けます。

▼APT攻撃と標的型攻撃の違い

| APT攻撃 | 標的型攻撃 | |

|---|---|---|

| 準備期間 | とても長い | 長い |

| 持続性 | 長期的・継続的に行われる | 短期的に行われる |

| ターゲット | 国家や組織 / 特定の個人 | 組織 / 特定の個人 |

| 目的 | システムへの侵入、情報の窃取・改ざん(国家戦略やスパイ行為など大規模なもの) | システムへの侵入、情報の窃取・改ざん(情報搾取や金銭の要求など) |

| 攻撃手法 | 独自ツールや手動で行われるケースもあるなど、多種多様な攻撃方法を用いる | 「標的型メール攻撃」をはじめ、Webサイト改ざんやランサムウェアなど |

APT攻撃については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

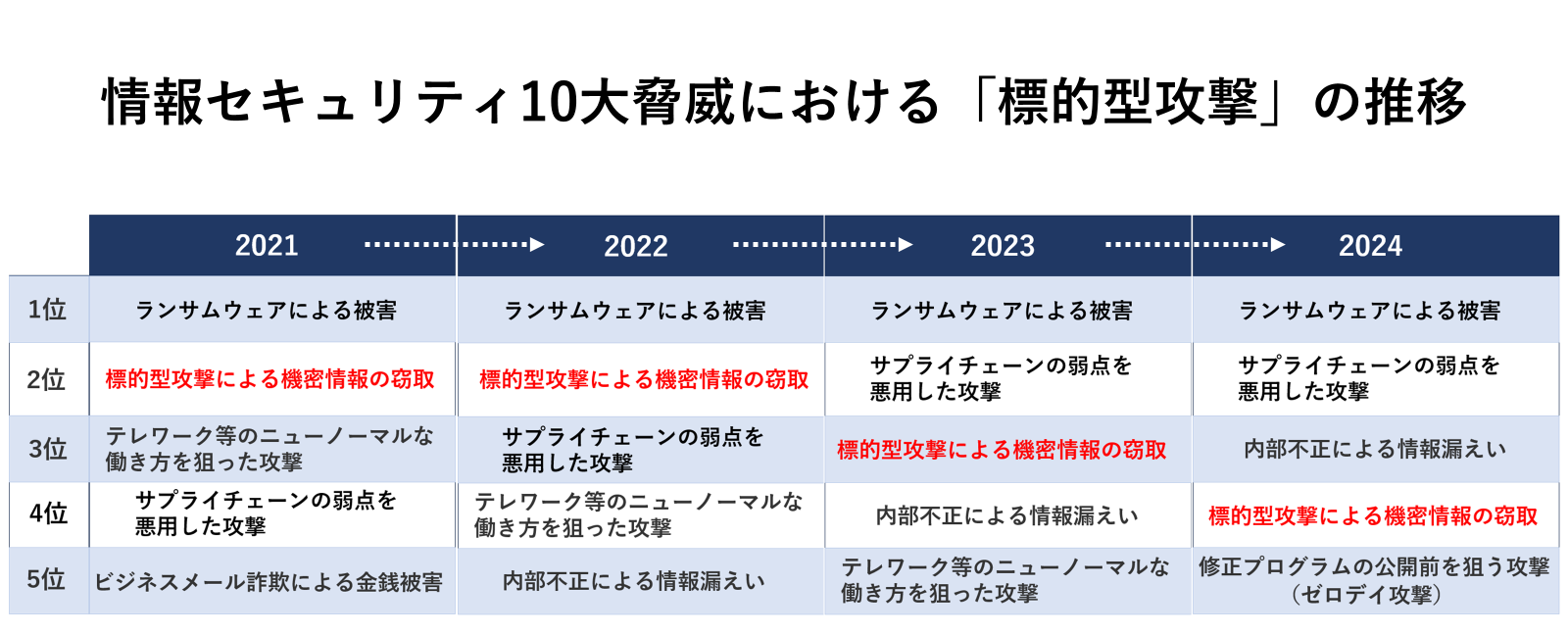

標的型攻撃はIPAの情報セキュリティ10大脅威で常に上位

IPA(独立行政法人情報処理推進機構)では、前年度、国内で最も社会的に影響を与えたサイバー脅威を選出する「情報セキュリティ10大脅威」を毎年公開しています。

これによると、標的型攻撃は2014年から常に5位以内にランクインしており、その深刻さと社会的な注目度の高さがうかがえます。

出典:IPA│情報セキュリティ10大脅威 2024

※IPAの情報をもとに、図は弊社にて作成

標的型攻撃の危険性は、先述の通りその「攻撃成功率の高さ」にあります。

攻撃者は、従業員のSNSや企業のホームページから組織情報を調べたり、ソーシャルエンジニアリングによって標的のアカウント情報を窃取したりして、システムに侵入するための入念な準備を行います。事前にターゲットの身辺を調べ上げた上で最適な戦略を練るため、おのずと攻撃の成功率が高くなるのです。

攻撃が成功してしまうと被害は大きく、機密情報や個人情報の漏洩、サービスの停止など、組織や個人に重大な損害を与える可能性があります。

こうした要因から、企業や個人は標的型攻撃に対する警戒と対策の強化が必要です。

標的型攻撃の型と手口

標的型攻撃は、使用されるマルウェアによって、「潜伏型」と「速攻型」の2つに分類されます。

| 潜伏型 | 速攻型 |

|---|---|

| ・攻撃によってマルウェアに感染させた後、感染端末に長期間潜伏して機密情報などを盗む ・マルウェアの動作が遅いので、重要な情報が窃取・漏洩するまで時間を要する ・パソコンの動作が重くなるといった支障が出にくく、感染に気づきにくい ・感染した場所から活動基盤を徐々に広げることができるので、早期発見・対応をしないと被害が大きくなる |

・攻撃によってマルウェアに感染させた後、数時間~数日で情報を盗む ・狙った情報を的確に盗み出すため、感染したコンピューターの動作が遅くなりやすく、感染に気づきやすい ・被害は拡大しないものの、数回にわたって継続的に攻撃されるケースが多い |

また攻撃者は、潜伏型・速攻型のマルウェアに感染させるために、以下のような手口を使用します。

- 標的型攻撃メール

- 水飲み場型攻撃

- ゼロデイ攻撃

標的型攻撃メール

標的型攻撃の中でも代表的な手口として、「標的型攻撃メール」があります。

具体的には、マルウェアを添付したメールを送りつけ、受信者に開封させることで端末をマルウェア感染させます。取引先や政府機関など、信頼しやすい差出人を巧妙に装って、メールを送りつけてきます。

受信者が疑いなくメールの添付ファイルを開封することで、仕込まれたマルウェアに感染してしまいます。

水飲み場型攻撃

水飲み場型攻撃とは、事前に標的企業・個人が頻繁にアクセスするWebサイトを割り出し、そのサイトを改ざんしてマルウェアに感染させる攻撃手法です。

この攻撃では、標的が日常的に閲覧するであろうWebサイトのみを狙うため、サイトの改ざんやマルウェアの存在が発覚するまでに時間がかかる傾向にあります。

ときには有名企業や公的機関のサイトが改ざんされるケースもあるため、ただ怪しいサイトの閲覧を控えるだけでは、攻撃を完全に回避できない点も厄介です。対策として、強力なアンチウィルスソフトを導入することが効果的でしょう。

ゼロデイ攻撃

ゼロデイ攻撃とは、アプリケーションやソフトウェアの脆弱性(セキュリティ面の欠陥)をメーカーが発見して対策を打つ前に、脆弱性に付け込んでマルウェア感染などのサイバー攻撃を仕掛ける手法です。

ゼロデイ攻撃は、「脆弱性が存在するのに、セキュリティパッチを適用できない期間」を狙って仕掛けられるため、セキュリティが強固な企業・組織であっても、攻撃が成功しやすいという特性があります。

攻撃者は、上記のような手口に加えて他の手法を組み合わせることもあります。企業や個人は、これらの手口に対する適切な対策を柔軟に講じていきましょう。

標的型攻撃の流れ

標的型攻撃は「事前準備」から「情報窃取・転送」まで、5つの段階を経て行われます。

- 事前準備

- 初期侵入

- 攻撃基盤の構築

- 情報探索

- 情報の窃取・転送

1.事前準備

まず攻撃者は、標的に関する情報を徹底的に収集します。

具体的には

- 標的組織で使用しているソフトウェア

- 標的組織の構造

- 標的組織のネットワーク構成

- 標的組織の取引先情報

- 標的組織に所属する従業員のアカウント情報

など、攻撃に使用できそうな情報を調べあげます。

例えば、標的組織で使用しているソフトウェアが特定できれば、そのソフトウェアの脆弱性情報を調べて、攻撃に利用できてしまいます。

他にも、ソーシャルエンジニアリングによって従業員のアカウント情報が盗まれると、アカウントが乗っ取られ、攻撃者がなりすましメールを送る被害も想定されます。

※ソーシャルエンジニアリング…PC画面を覗き見る、ゴミ箱をあさるなど情報通信技術を使わずにシステムやサービスへのログインに必要な重要情報を盗み取る手法。

2.初期侵入

事前準備の段階で収集した情報を活用し、標的組織に侵入します。初期侵入に用いられる手口としては、「標的型攻撃の型と手口」の部分で紹介した「標的型攻撃メール」が挙げられます。

具体的には、標的組織の取引先になりすましてマルウェアが添付されたメールを送り、開封した従業員の端末にマルウェアが侵入します。

また、ネットワークの脆弱性を突いて直接侵入するケースもあります。

3.攻撃基盤の構築

初期侵入後、攻撃者はバックドアを設置するなどして攻撃基盤を構築します。

バックドアとは、システムへ不正侵入した攻撃者が、容易に再侵入するために設置する「侵入口」のことです。

バックドアが設置すると、認証システムやセキュリティ対策を回避してシステムへ侵入できるだけでなく、設置した端末を遠隔で操作できます。

4.情報探索

攻撃基盤がある程度構築できたら、IDやパスワードを窃取して、侵入できる端末を増やしていきます。

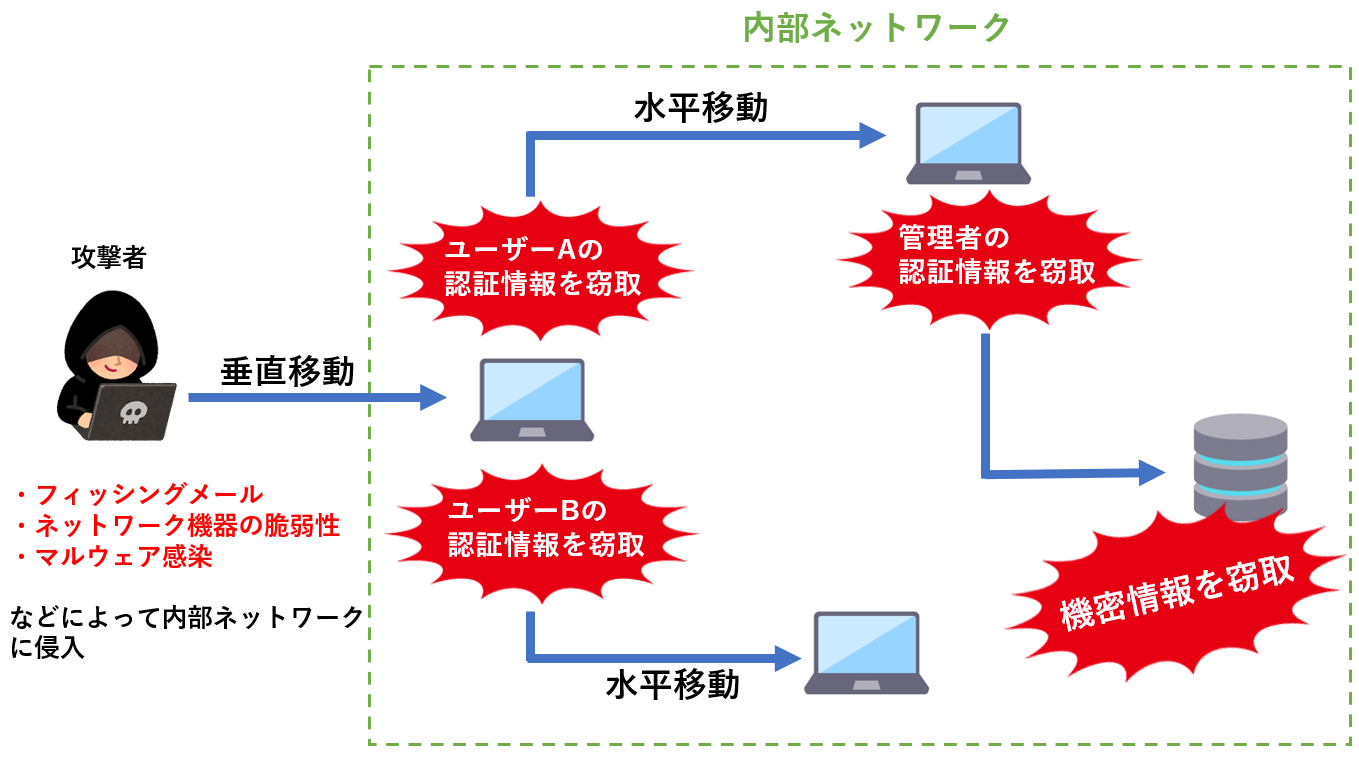

この情報探索のフェーズでは、ラテラルムーブメント(水平移動)という手法が使われることがあります。

ラテラルムーブメントとは、従業員のPCなどからネットワークに侵入した後、ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく手法です。

▼ラテラルムーブメントのイメージ

例えば、はじめにユーザーAの端末へ侵入した後、ネットワークを介して、より高い権限をもつ「経営幹部のアカウント」へアクセスを広げ、重要なデータへと到達する仕組みを指します。

5.情報の窃取・転送

攻撃者は、機密情報などの重要なデータを窃取し、必要に応じて外部のサーバーに転送します。この際、検知されるリスクを最小限に抑えるため、暗号化やステガノグラフィなどの手法が使用されることがあります。

※ステガノグラフィ…画像データの中にマルウェアを埋め込むなど、ある情報に別の情報を埋め込んで隠ぺいする技術

標的型攻撃の流れは、攻撃者が時間をかけて計画し、緻密な手法で実行されるため、防御側も迅速な対応とセキュリティ意識の向上が求められます。

標的型攻撃の被害事例

ここでは、企業・組織が標的型攻撃の被害にあった事例を紹介します。

大手旅行代理店で約793万人の顧客情報が流出

以前、とある大手旅行代理店で約793万人の顧客情報が流出した可能性があると発表されました。

情報が流出した原因は、大手旅行代理店の社員がメールの添付ファイルを開封し、パソコンとサーバーがウイルスに感染したことでした。

メールに添付されていたウイルスは「プラグX」と呼ばれ、感染するとパソコンやサーバーを遠隔操作できることがわかっています。

また、社員のもとに届いたメールは

- 取引先の航空会社を装って送信されていた

- 送り主のメールアドレスが「苗字@実在する国内航空会社のドメイン」になっていた

- 添付ファイルが北京行きのEチケットになっていた

など、あたかも本物のような、巧妙な構成で作られていたとのことです。

被害にあった企業は

- 社員へのセキュリティ教育に実践的な講習を取り入れる

- 本社にITセキュリティ専任統括部門を設置し、ITセキュリティ専門会社との連携をはかる

といった取り組みを行うことで、セキュリティを強化していくとしています。

標的型攻撃の特徴と対策

標的型攻撃は、入念な事前準備と綿密な計画のもと行われることから、アンチウイルスを導入するなど単一的な防御では不十分といえます。

情報資産を守るためには、入口、内部、出口の各領域に防御層を設ける多層防御が不可欠です。

多層防御とは、入口・内部・出口と企業の防御すべきネット領域を複数に分類し、それぞれの領域に防御層を設置することで、サイバー攻撃から情報資産を守るためのセキュリティ体制を指します。

侵入を未然に防ぐための対策だけでなく、侵入後に被害を最小限に抑えるための対策や情報の持ち出し防止対策をあわせて行うことで、近年の高度化したサイバー攻撃から情報資産を保護できます。

それでは、具体的に入口・内部・出口のそれぞれの領域でどのような対策を行えば標的型攻撃に対抗できるのか、解説していきます。

入口対策

「入口対策」とは、脅威の侵入を未然に防ぐための対策です。

標的型攻撃の場合、メールを起点にマルウェア感染やシステムへの不正侵入などが行われるケースが多いので、メールフィルタリングの実装やアンチウイルスソフトの導入が有効です。

メールフィルタリングを実装することで、そもそもリスクの高いメールを自動的に他のフォルダへ振り分けたり、自動的に削除したりできます。

また、アンチウイルスソフトを導入していれば、マルウェアの端末侵入を防御したり、万一侵入した際も、速やかに脅威を検知し、隔離や駆除といった対策を行ったりすることが可能です。

内部対策

「内部対策」は、脅威が内部に侵入してしまった際に、被害の拡大を防ぐための対策です。

標的型攻撃に有効な内部対策としては、「ファイル・データの暗号化」が挙げられます。標的型攻撃は、情報の窃取を目的に行われることが多いです。そのため、ファイルサーバーに格納する重要なデータを暗号化しておき、仮に攻撃者に持ち出されたとしても編集・改ざんできないようにしておきましょう。

これにより、機密情報の漏洩を防げます。

出口対策

「出口対策」は、重要な情報が外部に漏洩するのを防ぐための対策です。

標的型攻撃に有効な出口対策としては、「プロキシサーバー」や「次世代ファイアウォール」の導入があります。

プロキシサーバーとは、ユーザーの代わりにWebサーバーとの通信を行ってくれるものです。

不正な通信の遮断が可能になるので、C&Cサーバーへの通信を遮断して情報漏洩を防ぐことができます。

※C&Cサーバー…攻撃者が窃取した情報を送受信するためにボットネットワークをコントロールする指令サーバー

また、次世代ファイアウォールでは、許可していないアプリケーションの通信を遮断できるだけでなく、特定の人のみアプリケーションの利用を許可する設定もできます。そのため、従来のファイアウォールより、強固なセキュリティ体制を実現できます。

従業員のセキュリティ教育も重要

従業員が標的型攻撃について正しい知識を持っていれば、「安易に不審なメールやリンクを開いてマルウェアに感染する」といった事態を、未然に防げる可能性が高まります。

そのため、セキュリティ教育の中で

- 標的型攻撃の巧妙な手口

- 被害リスク

などを実例を交えながら共有し、注意喚起を行いましょう。

あわせて、標的型攻撃メールを万が一開いてしまった際の対処の仕方なども共有しておくと、有事の際にスムーズに対応できます。

標的型攻撃対策なら「LANSCOPEサイバープロテクション」におまかせ

MOTEX(エムオーテックス)が提供する「LANSCOPE サイバープロテクション」では、未知のマルウェアも検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス ✕ EDR ✕ 監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

たとえば、「アンチウイルスとEDRを両方使いたい」「できるだけ安価に両機能を導入したい」「EDRの運用に不安がある」などのニーズをお持ちの企業の方には、エンドポイントセキュリティを支援する「Auroraシリーズ」の導入が最適です。

「Auroraシリーズ」では、以下の3つのサービスをお客様の予算や要望に応じて提供します。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを活用した監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルスとEDRの併用が可能となり、セキュリティの専門家が24時間365日体制で監視を行うことで、マルウェアから確実にエンドポイントを守ります。

アンチウイルスのみ、またはアンチウイルス+EDRのみの導入など、柔軟な対応も可能です。詳細は以下のページをご覧ください。

2. 各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

以下のニーズをお持ちの企業・組織の方は、AIのディープラーニング技術を活用し、未知のマルウェアを高い精度でブロックする、次世代型アンチウイルス「Deep Instinct」がおすすめです。

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

ファイル形式を問わず対処できる「Deep Instinct」であれば、多様な形式のマルウェアを形式に関係なく検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃を受けた事後に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では「標的型攻撃」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- 標的型攻撃とは、特定の業界、企業、個人などをターゲットにした攻撃手法で、主に情報の窃取やサービスの妨害を目的に行われる

- 的型攻撃とAPT攻撃の違いは「規模や攻撃手法」で、APT攻撃のほうが窃取する情報の規模が大きく、独自で開発したツールなど高度な攻撃手法が用いられる

- 標的型攻撃は、使用されるマルウェアによって「潜伏型」と「速攻型」の2つに分類され、これらのマルウェアに感染させるために「標的型攻撃メール」「水飲み場型攻撃」「ゼロデイ攻撃」といった手口が使用される

- 標的型攻撃は、「1.事前準備」「2.初期侵入」「3.攻撃基盤の構築」「4.情報探索」「5.情報の窃取・転送」という流れで行われる

- 標的型攻撃に対応するためには、入口・内部・出口と複数領域に防御層を設置することで情報資産を守る「多層防御」が必要不可欠

標的型攻撃は高度化しており、個人や企業の情報を狙う脅威となっています。入口、内部、出口のそれぞれでしっかりとした対策を講じ、同時に従業員へのセキュリティ教育も欠かさないようにしましょう。

おすすめ記事