Written by 夏野ゆきか

目 次

ゼロトラストとは、社内外を問わず、情報資産へのアクセスを試みるすべてのユーザーやデバイスを信用せず、常に検証を行うというサイバーセキュリティの概念です。

従来のセキュリティ対策では、「社内ネットワークは安全であり、外部からの攻撃を防ぐことが重要」という前提に基づく、境界防御の手法が主流でした。しかし、テレワークの普及やクラウドサービスの利用拡大により、企業の情報資産が社内ネットワークの枠を超えて広がり、境界防御だけでは十分なセキュリティを確保できなくなっています。

ゼロトラストでは、すべてのアクセスを疑い、継続的に検証することを基本方針とすることで、不正アクセスや内部不正、標的型攻撃といった脅威に対するセキュリティレベルを向上させることが可能です。

また、ゼロトラストの導入には、以下の7つの要素を適切に組み合わせることが重要です。

- ネットワークセキュリティ:トラフィックの監視と制御、ゼロトラストに対応したネットワークの構築

- デバイスセキュリティ:エンドポイントの管理、デバイスの状態に応じたアクセス制限

- アイデンティティセキュリティ(IAM):多要素認証、シングルサインオン、最小権限の原則の徹底

- ワークロードセキュリティ:クラウドやオンプレミスのサーバーなど、業務システムのセキュリティを確保

- データセキュリティ:データの分類、暗号化、アクセス制御の強化

- 可視化と分析:ログの収集・分析、異常検知のためのセキュリティ管理の強化

- 自動化と対応:AIを活用したインシデント対応の迅速化、セキュリティ運用の効率化

本記事では、ゼロトラストの基本的な考え方や、組織のセキュリティ強化を検討している担当者の方々に向け、実践的なポイントや最新の動向についても解説いたします。

▼この記事のポイント

ゼロトラストは、従来の境界防御型セキュリティの限界を克服するためのモデル。

- テレワークやクラウドの普及により、内部不正や高度なサイバー攻撃への対応が求められるようになった。

ゼロトラストの導入により、セキュリティ強化と柔軟な業務環境の両立が可能に。

- すべてのアクセスを検証することで、不正アクセスを防ぎつつ、安全なリモートワークやクラウド利用を実現できる。

ゼロトラストは世界的に導入が進んでおり、日本でも政府や企業が取り組みを強化。

- アメリカ政府は導入を義務化し、日本でも総務省や経済産業省が推奨している。

ゼロトラストとは?

ゼロトラストとは、従来の「ネットワーク境界内は安全であり、境界外は信頼できない」というセキュリティ概念に対し、「たとえ境界内部であっても無条件に信頼せず、情報資産へのすべてのアクセスを検証する必要がある」というセキュリティモデルです。

この概念は、2010年に米国の調査会社Forrester Research(フォレスター・リサーチ)社によって提唱されました。名称の通り、「ゼロ(0)」+「トラスト(trust=信頼)」を意味し、「何も・誰も信用しない」という前提に基づいています。

また、Forresterのゼロトラストモデルでは、次のような概念とセキュリティ構造が重要だと示されています。

- ネットワークを安全なマイクロペリメーター(細分化されたセキュリティ境界)に再設計すること

- データセキュリティを強化(暗号化、データ分類、アクセス制御)すること

- 過剰なユーザー権限を制限し、リスクを低減すること

- 分析と自動化を活用して、セキュリティ検知と対応能力を向上すること

出典:Forrester│The Zero Trust eXtended (ZTX) Ecosystem(2018年1月19日)

「境界防御」と「ゼロトラストモデル」の違い

ゼロトラストが登場した意義の一つとして、従来のセキュリティ業界における常識であった「境界防御」モデルを覆した点が挙げられます。

「境界防御」とは、社内ネットワーク=安全、社外ネットワーク=危険という概念に基づき、重要な情報資産を境界内部で管理し、外部からの攻撃・侵入を防ぐことに重点を置くセキュリティモデルです。

代表的な手法として、社内と社外のネットワーク境界に「ファイアウォール」などの防御システムを配置し、外部からの不正アクセスを検知・遮断する方法があります。従来の考え方では、「社内ネットワークに接続可能な通信やユーザーはすべて信頼できる」とされており、境界外からのアクセスのみを検証すれば十分とされていました。

対してゼロトラストでは、情報資産における全てのアクセスにリスクが存在するとし、社内・社外ネットワークを問わず、アクセスごとに厳格な認証・許可の手続きをすることが求められています。

ゼロトラストモデルを導入することで、従来の境界防御では対応が困難であった「内部不正による情報漏洩」や「潜伏するマルウェアの検出」といった課題にも対処可能となります。

ゼロトラストが注目される背景

1. 境界防御型セキュリティの限界

これまで多くの企業は、「社内ネットワークは安全であり、外部からの攻撃を防ぐことが重要」という考え方のもと、ファイアウォールやVPNを活用してネットワークの境界を守るセキュリティ対策を講じてきました。しかし、現在のIT環境の変化により、以下のような課題が顕在化しています。

- リモートワークの普及:社外から社内システムにアクセスする機会が増え、従来の境界防御だけでは十分なセキュリティを維持できなくなっている。

- クラウドサービスの活用拡大:データや業務システムがクラウド上に移行し、従来の「社内ネットワーク=安全」という前提が崩れつつある。

- 内部脅威の増加:従業員や取引先など、信頼されたユーザーによる不正アクセスや情報漏洩のリスクが高まっている。

こうした変化により、社内ネットワークの「内と外」という概念がもはや有効ではないことが明らかになっています。

2. サイバー攻撃の巧妙化と新たな脅威

サイバー攻撃は日々進化しており、特に以下のような攻撃手法が増加しています。

- フィッシング攻撃の高度化:偽のログインページを用いてIDやパスワードを盗む手口が巧妙化し、ユーザーが気づきにくくなっています。

- ランサムウェア攻撃の増加:企業のシステムを暗号化し、復旧のために身代金を要求する攻撃が拡大しています。

- 多要素認証(MFA)の突破:最近では、「Adversary in The Middle(AiTM)」と呼ばれる攻撃手法により、正規のログイン情報を窃取するケースも報告されています。

こうした背景から、従来の境界防御型のセキュリティでは、未知の攻撃や内部不正への対応が困難であるため、ゼロトラストの導入が急務されています。

3. 世界各国で進むゼロトラストの導入

1、2のような状況を受け、各国政府や企業でも、ゼロトラストの導入が加速しています。

アメリカ政府の取り組み

2021年、アメリカ政府はサイバーセキュリティ対策を強化するための大統領令(Executive Order 14028)を発表。この際、米国政府のゼロトラストアーキテクチャ(ZTA)戦略についての覚書が提示され、各省庁に対し「2024年度末までに、ゼロトラストに則った特定のサイバーセキュリティ基準の達成」を求めることが宣言されました。

出典:ITmedia│米国政府がゼロトラスト採用へ(2022年2月9日)

日本政府の取り組み

日本国内でも、総務省や経済産業省がゼロトラストを推奨し、多くの企業・組織がゼロトラストアーキテクチャの構築に取り組んでいます。特に、クラウドサービスの活用が進む中で、従来の境界防御型セキュリティから、ゼロトラストモデルへの移行が急務となっています。

▼日本政府におけるゼロトラスト推進に関する資料

・デジタル庁:「ゼロトラストアーキテクチャ適用方針」(2022年6月)

・独立行政法人 情報処理推進機構:「ゼロトラスト導入指南書」(2021年6月)

このように、各国政府や企業が積極的にゼロトラスト戦略を推進し、またリモートワークの増加による環境変化やサイバー攻撃の高度化といった要因から、企業は自社の環境に適したゼロトラストアーキテクチャの検討・導入が急務となっています。

ゼロトラスト導入で重要な3要素

企業・組織がゼロトラストを実現するためには、以下3つの要素が重要であると言われています。

- 認証

- データ保護

- モニタリング

ゼロトラストでは「すべてのアクセスを都度検証する」という概念が重要であるため、まず強化すべき要素に「1.認証」があります。

企業の導入すべき基本の認証対策として、「多要素認証(MFA)」があります。また、MFAを突破されるケース(例えば「AiTM攻撃」では、フィッシングサイトを利用して正規ユーザーの認証情報を盗み、セッションCookieを傍受することで、正規サイトにログインする)に備え、デジタル証明書による認証対策なども有効です。

続いて、企業の重要な情報資産を守る「2.データ保護」が必要となります。有効な対策に「DLP(Data Loss Prevention)」によるデータ暗号化や、

最後に、ゼロトラスト環境では常に監視・記録を行い、不審な動きを把握する「3.モニタリング」が重要です。外部脅威対策では、EDRやNDRなどによる、脅威監視と検出が有効です。

また、管理者が把握していないクラウド(シャドークラウド)や、デバイス(シャドーIT)経由の、従業員による情報漏洩対策としても、モニタリング強化が求められています。

ゼロトラストの7つの要件

Forrester Research(フォレスター・リサーチ)社は、2018年に「ゼロトラスト・エクステンデッド・エコシステム(ZTX)」を発表し、ゼロトラストを実現するために考慮すべき7つの要件を定義しました。

ZTXが定める7つの要件

- ネットワークセキュリティ

- デバイスセキュリティ

- アイデンティティセキュリティ(IAM)

- ワークロードセキュリティ

- データセキュリティ

- 可視化と分析

- セキュリティの自動化

ここからは、7つの要件を順番に解説していきます。

1. ネットワークセキュリティ

ネットワークセキュリティとは、コンピュータネットワーク上でデータやシステムを保護するための対策や技術のことを指します。外部からの不正アクセスや内部関係者による不正なデータ持ち出しなどから、組織の情報資産を保護します。

ゼロトラストの原則に基づき、社内外を問わずすべてのアクセスを認証し、未許可の端末をブロックすることで、サイバー攻撃や内部不正の双方に対処できます。

2. デバイスセキュリティ

デバイスセキュリティとは、業務に利用するデバイスをマルウェアや不正アクセスから保護するための対策です。

具体的な施策

- アンチウイルス・EDR(Endpoint Detection and Response)の導入

- OS・ソフトウェアの定期アップデート(脆弱性対策)

- 社内で認可された端末のみ、アクセス許可(デバイス認証)

これらの対策により、エンドポイントを起点とする脅威の侵入を防ぐことが可能となります。

3. アイデンティティセキュリティ(IAM)

アイデンティティセキュリティとは、従業員のアカウント、ID、パスワードを適切に管理し、認証の安全性を確保するための対策です。

主な対策

- 最小権限の原則(PoLP)に基づくアクセス権の管理

- 多要素認証(MFA)による認証強化

- SSO(シングルサインオン)の導入によるパスワード管理の簡素化

- コンティニュアス・アダプティブ・リスク&トラスト・アセスメント(CARTA)の適用

また、ガートナー社が提唱したCARTAに基づくアプローチも有効です。

「一度認証が成功すれば常にアクセスを許可する」従来の認証方式を廃止し、アクセスごとにリアルタイムでリスク評価を行い、再認証を求めるアプローチ(継続的認証)を採用することで、不正アクセスのリスクを最小化できます。

4. ワークロードセキュリティ

ワークロードセキュリティとは、組織内のITリソース(クラウド環境)を不正利用から保護するためのセキュリティ対策です。

企業内では、従業員が情報システム部門の許可を得ずにクラウドサービスを利用する、シャドーITのリスクが存在します。

そのため、以下のような対策が求められます。

- クラウド利用状況の可視化(CASB:Cloud Access Security Brokerの活用)

- 未承認のクラウドサービスの制限(DLP:Data Loss Preventionポリシーの適用)

- アクセス制御の強化(クラウドID管理とゼロトラスト認証の導入)

これら対策により、クラウド環境におけるデータ流出リスクを低減できます。

5. データセキュリティ

データセキュリティは、データの機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)を確保するための対策です。

具体的には、以下の手法を活用してデータ漏洩や改ざんのリスクを軽減します。

- アクセス制御の強化(ゼロトラスト・アクセス制御)

- データの暗号化(保存時・転送時の両方で適用)

- 従業員のセキュリティ意識向上(定期的なトレーニングの実施)

内部不正やサイバー攻撃によるデータ侵害を防ぐため、適切な権限管理と監視の強化が不可欠です。

6. 可視化と分析

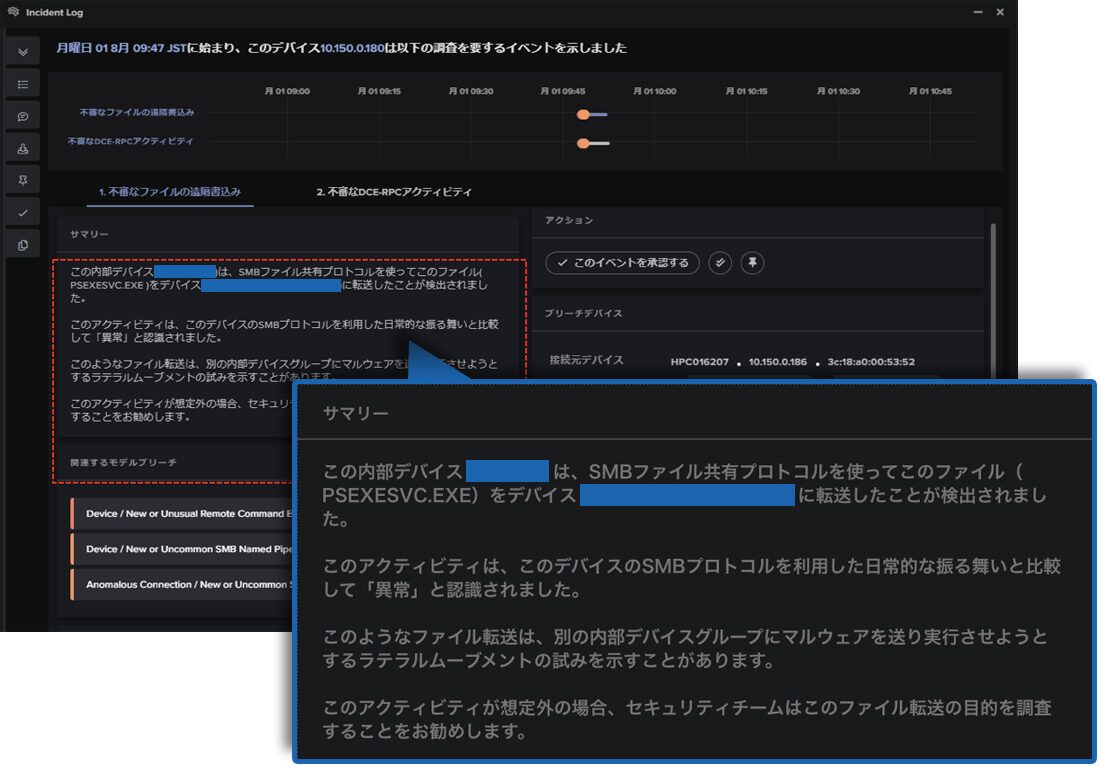

可視化と分析では、システムのログデータを分析し、不正アクセスや異常な挙動を早期に検知することを目的とします。

しかし、攻撃手法が高度化・多様化する中で、社内のリソースだけで監視を行うことは困難であり、以下のような外部の専門企業との連携が重要になります。

- SOC(Security Operation Center)との連携

- SIEM(Security Information and Event Management)の活用

- AIを活用したUEBA(User and Entity Behavior Analytics)による異常検知

これにより、サイバー攻撃の兆候をリアルタイムで把握し、迅速な対応を実現できます。

7. 自動化

自動化とは、多岐にわたるセキュリティ対策を自動化することで、インシデント対応を迅速化し、管理負担を軽減する取り組みです。

SOAR(Security Orchestration, Automation, and Response)などの自動化ツールと連携することで、下記のようなセキュリティ業務の迅速化を図ります。

- インシデント対応のワークフロー自動化(ログ解析・異常検知・対応プロセスの標準化)

- 脅威インテリジェンスの活用によるリアルタイムな対策実施

- セキュリティパッチ適用やアクセス制御の自動化

ゼロトラストの導入を効果的に進めるには、人の判断を介さずにセキュリティ対策を実行できる自動化の仕組みが不可欠です。

ゼロトラストがもたらすメリット

ゼロトラストの導入により、企業のセキュリティ環境は大きく向上します。主なメリットは以下の通りです。

- 社内外ネットワークを問わない、サイバーセキュリティ強化

- 時間や場所を選ばない柔軟な業務環境の実現

- セキュリティ担当者の負担軽減

1. 社内外ネットワークを問わない、サイバーセキュリティの強化

ゼロトラストでは社内外を問わず、すべてのアクセスを検証するため、内部不正による情報漏洩リスクを大幅に低減できます。また、個人所有のモバイル端末を利用したテレワーク環境においても、適切なセキュリティ対策を講じることが可能です。

さらに、クラウドサービスへのアクセスは常時監視され、ログの記録・分析が行えるため、セキュリティの透明性が向上します。これにより、従来はクラウド利用に不安を抱えていた企業でも、安全なクラウド環境を構築できるようになります。

2. 時間や場所を選ばない、柔軟な業務環境の実現

ゼロトラストを導入することで、社内ネットワークや特定のオフィス環境に依存せず、安全なリモートアクセスが可能になります。これにより、従業員は時間や場所に縛られることなく、柔軟な働き方を実現できます。

また、ゼロトラスト環境では、社内デバイスに加えて個人端末に対しても厳格なセキュリティチェックと認証が適用されるため、テレワークや外出先からのアクセスにおいても高い安全性を維持できます。

従来のネットワーク環境では、データセンターを経由するアクセスが集中すると、通信遅延が発生する問題がありました。ゼロトラストの仕組みを導入すれば、ユーザーはデータセンターを介さずに直接アプリケーションやクラウドサービスへアクセスできるため、快適な業務環境を維持できます。

このように、ゼロトラストは柔軟な働き方を支えながら、業務の効率化を促進します。

3. セキュリティ業務の効率化

ゼロトラストでは、すべてのアクセス制御やセキュリティ設定をクラウド上で一元管理するため、運用の効率化を行い、長期的にはセキュリティ担当者の負担軽減が期待できます。

例えば、IAM(アイデンティティ・アクセス管理)やEDR(エンドポイント検知・対応)といったセキュリティツールを統合し、自動化されたポリシー適用を行うことで、業務効率化を図ります。

ゼロトラストの導入により、セキュリティ管理の効率化と業務負担の軽減を同時に実現することが期待できます。

ゼロトラストのデメリット

ゼロトラストは、強固なセキュリティを実現するモデルですが、導入や運用において以下のようなデメリットが存在します。

- 時間とコストがかかる

- 利便性や生産性を損なう可能性がある

1. 時間とコストがかかる

ゼロトラストを実現するためには、新たなセキュリティソリューションの導入や既存システムの再構築が必要となり、それに伴う初期コストや運用コストが発生します。

また、ゼロトラスト環境の設計・実装には一定の時間がかかり、既存のITインフラとの整合性を確保するための調整作業が必要です。特に、既存システムとの互換性の問題やレガシーシステムの対応など、企業のIT環境によっては追加の工数が発生することも考えられます。

2. 利便性や生産性を損なう可能性がある

ゼロトラストでは、すべてのアクセスに対して認証・セキュリティ強化を図るため、反動としてユーザーの利便性が低下する可能性があります。

例えば、業務アプリケーションやクラウドサービスを利用するたびに、多要素認証(MFA)や追加のセキュリティチェックが必要となるケースがあり、業務のスムーズな進行を妨げるリスクがあります。

さらに、すべてのデータやアクセスに対して一律に厳格なセキュリティ対策を適用すると、業務上重要度の低い情報へのアクセスにも過剰な制約がかかり、結果として生産性が低下する可能性があります。ゼロトラストの導入では、業務の妨げとならない、適切なアクセス制御ポリシーの設計が不可欠となります。

ゼロトラストを実現するためのセキュリティソリューションの例

ゼロトラストを実現するためには、エンドポイントセキュリティ、ネットワーク監視、アクセス管理など、多岐にわたるセキュリティ対策を組み合わせることが不可欠です。

以下に、代表的なセキュリティソリューション・サービスの例を示します。

| 名称 | 機能や役割 |

|---|---|

| EDR(Endpoint Detection and Response) | エンドポイントに侵入したマルウェア・不審な挙動などを検知し、隔離や駆除・復旧までを行う。 |

| NDR(Network Detection and Response) | ネットワーク全体のトラフィックを分析し、異常な通信を検知・対応する。ゼロトラスト環境において、ネットワーク層の脅威可視化を強化できる。 |

| EPP(Endpoint Protection Platform) | エンドポイント内に侵入しようとする脅威を水際で防ぐ。 |

| SWG(Secure Web Gateway) | エンドポイントからの外部通信を監視し、不正なサイトや危険なコンテンツへのアクセスをブロックする。 |

| MDM(Mobile Device Management) | 企業や組織が所有するPCやスマートフォンを一元管理する仕組み。複数の端末へアプリの配布やパスワードポリシーの適用が可能。 |

| IAM(Identity and Access Management) | 情報システムへのアクセスを一元管理・制御する。ID・パスワードなどの認証情報を統合し、各システムに適切なアクセス権を設定できる。 |

| CASB(Cloud Access Service Broker) | 従業員によるクラウドサービスの利用を可視化・制御し、一括管理する。 |

| ZTNA(Zero Trust Network Access) | ゼロトラストの原則に基づき、ユーザーのデバイスやアプリケーションに応じたアクセス制御を実施し、VPNに代わる安全なリモートアクセスを提供する。 |

| UEBA(User and Entity Behavior Analytics) | ユーザーやデバイスの行動を監視し、通常とは異なる異常な挙動を検知する。インサイダー脅威の検出にも有効。 |

| XDR(Extended Detection and Response) | EDR、NDR(Network Detection and Response)、SIEM(Security Information and Event Management)を統合し、横断的な脅威検知・対応を行う。 |

| DLP(Data Loss Prevention) | 機密情報の不正な持ち出しや外部送信を防止し、データ流出リスクを低減する。 |

| MFA(Multi-Factor Authentication) | 多要素認証(生体認証、ワンタイムパスワードなど)を適用し、不正ログインを防止する。 |

| SIEM(Security Information and Event Management) | 企業全体のセキュリティログを収集・分析し、異常な挙動を検知する。 |

| SOAR(Security Orchestration, Automation, and Response) | インシデント対応の自動化やオーケストレーションを実現し、セキュリティ運用を効率化する。 |

| SDP(Software-Defined Perimeter) | ゼロトラストに基づき、ユーザーやデバイスが認証されるまでネットワークリソースを非公開化し、不正アクセスを防ぐ。 |

このように、ゼロトラストの導入にあたっては、企業の業務環境やセキュリティリスクに応じて適切なソリューションを組み合わせ、統合的な管理体制を構築することが不可欠です。

ゼロトラストの実現を支援する

NDR「Darktrace(ダークトレース)」

ゼロトラスト対策なら、エムオーテックスが提供する「Darktrace(ダークトレース)」にお任せください。AIを活用したNDR「Darktrace」は、リアルタイムで脅威を検知・対応し、ゼロトラスト環境の構築を支援します。

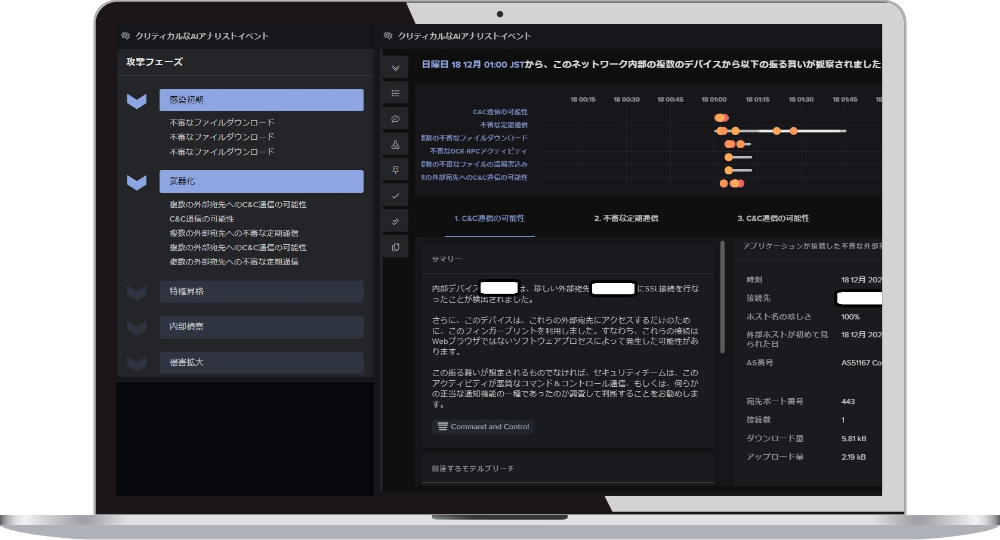

1. AIによる高度な異常検知

Darktraceでは、AIによる機械学習と数学理論を用いた通信分析で、定常の通信パターンを自己学習。通常とは異なる通信パターンを検知することで、未知の脅威や内部不正をリアルタイムで検知します。

従来のシグネチャベースのセキュリティ対策では防げない、新しい攻撃手法やゼロデイ攻撃・標的型攻撃などにも対応可能です。

2. AIが脅威レベルを自動で判断・防御

Darktraceでは、Cyber AI Analystの機能により、不審なアラートと脅威レベルを紐づけて、インシデント事案であるかを自動的に判別します。

管理者の手を介さずに、攻撃の拡大を防ぐための自動アクションを実行することで、ゼロトラスト環境のセキュリティをさらに強化します。

▼被害の最小化と対策の提案、レポート作成までを自動化

3. ネットワーク、エンドポイント、クラウドを統合監視

Darktraceはネットワークを通じて、幅広いIT環境を一元管理できます。

ネットワーク監視にとどまらず、SaaS/IaaS環境、エンドポイントまでを統合的にカバーし、包括的な可視化とセキュリティ制御を実現します。

- リモートワーク環境のエンドポイントも監視し、不審な通信を検出

- IoTデバイスやEメールの異常な動作も検知可能

詳細は、以下の製品ページよりご覧ください。

まとめ

本記事では、ゼロトラストとは何か、注目される背景や7つの要件、メリット・デメリットを紹介しました。

本記事のまとめ

ゼロトラストは、従来の境界防御型セキュリティの限界を克服するためのモデル。

- テレワークやクラウドの普及により、内部不正や高度なサイバー攻撃への対応が求められるようになった。

ゼロトラストの導入により、セキュリティ強化と柔軟な業務環境の両立が可能に。

- すべてのアクセスを検証することで、不正アクセスを防ぎつつ、安全なリモートワークやクラウド利用を実現できる。

ゼロトラストは世界的に導入が進んでおり、日本でも政府や企業が取り組みを強化。

- アメリカ政府は導入を義務化し、日本でも総務省や経済産業省が推奨している。

サイバー攻撃の高度化や内部不正のリスクが高まる中、企業は「社内だから安全」という考えを捨て、すべてのアクセスを厳格に管理する必要があります。ゼロトラストを導入することで、不正アクセスを防ぎ、安全な業務環境を実現できます。

世界的にゼロトラストの導入が進む中、日本でも総務省や経済産業省が推奨しています。企業・組織はこの流れを踏まえ、自社のリスクに応じたゼロトラストの導入を検討し、段階的に実装していくことが重要です。

おすすめ記事