Written by 夏野ゆきか

目 次

セキュリティホールとは、「セキュリティ上の欠陥」のことで、ソフトウェア・OSの開発段階での設計ミスやプログラムコードの書き間違いなどによって発生します。

セキュリティホールを放置してしまうと、マルウェア感染や不正アクセスといったセキュリティリスクを招くため、日ごろからの対策が重要です。

本記事では、セキュリティホールの概要や放置した場合のリスク、有効な対策などについて解説します。

▼本記事でわかること

- セキュリティホールの概要

- セキュリティホールのリスク

- セキュリティホールへの対策

セキュリティホールの概要や基本的な対策を知りたい方はぜひご一読ください。

また、セキュリティホールを利用したサイバー攻撃への対策に有効な「LANSCOP プロフェッショナルサービス」のセキュリティソリューションについても紹介します。

セキュリティ強化を目指す企業・組織の方は、ぜひご確認ください。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

セキュリティホールとは?

セキュリティホールとは、ソフトウェアやシステムに存在する「セキュリティ上の欠陥」のことです。

ソフトウェアやOSの開発段階における、バグや設計ミス、プログラムコードの書き間違いなどによってセキュリティホールは発生します。

セキュリティホールを修正せずに放置してしまうと、その欠陥が狙われ、攻撃者による不正アクセスやシステム破壊、データの持ち出しといった被害が発生するリスクがあります。

セキュリティホールと脆弱性の違い

セキュリティホールと混同しやすい言葉に「脆弱性」が挙げられます。

脆弱性は、セキュリティホールを含むより広い概念であり、システム全体の安全性を損なう要因すべてを指します。

| セキュリティホール | ソフトウェアやシステムにおける特定の欠陥や不備 |

|---|---|

| 脆弱性 | セキュリティホールを含む、システム全体の安全性を損なう要因 |

つまり、セキュリティホールは脆弱性の一部であり、脆弱性という広い問題の中に含まれる技術的な欠陥と考えることができます。

セキュリティホールが招くリスク

セキュリティホールを放置することで、以下のようなリスクを招くおそれがあります。

- マルウェア感染

- 不正アクセス

- 情報漏洩

- ゼロデイ攻撃

詳しく確認していきましょう。

マルウェア感染

セキュリティホールを放置することで、端末にマルウェアが侵入しやすくなります。

マルウェアに感染した場合、以下のような被害が想定されます。

- 端末のパフォーマンスが低下する

- 重要情報が盗まれる

- 端末が遠隔操作される

中でもデバイスが遠隔操作された場合、DDoS攻撃やスパムメールの送信など、サイバー攻撃の踏み台として利用される可能性が高まります。

不正アクセス

セキュリティホールの放置は、不正アクセスのリスクも招きます。

企業のシステムに不正アクセスされた場合の被害としては以下が想定されます。

- 個人・機密情報の窃取

- 重要なデータの公開・削除

- 自社サイトの改ざん

このような被害が発生してしまうと、業務の停止に追い込まれるだけでなく、世間や顧客からの信頼喪失につながる重大な問題となりかねません。

情報漏洩

セキュリティホールを放置してしまうと、攻撃者が重要なデータへアクセスしやすくなってしまい、情報漏洩のリスクが高まります。

一度情報が漏洩してしまうと、なりすましや金銭的被害、さらなる標的型攻撃など、連鎖的な問題を引き起こす可能性が高まります。

ゼロデイ攻撃

ゼロデイ攻撃とは、開発元やメーカーがアプリやソフトウェアのセキュリティホールを発見して対策を打つ前に、攻撃者がサイバー攻撃を仕掛ける手口です。

セキュリティホールの発見からパッチ適用をおこなうまでの、わずかな時間を狙って攻撃が仕掛けられるため、セキュリティが強固な組織でも被害を受けやすいという特徴があります。

セキュリティホールを狙ったサイバー攻撃の例

セキュリティホールを狙った代表的なサイバー攻撃としては以下が挙げられます。。

- バッファオーバーフロー

- SQLインジェクション

- OSコマンドインジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- ディレクトリトラバーサル

- DNSキャッシュポイズニング

それぞれの攻撃の手口と特徴を解説します。

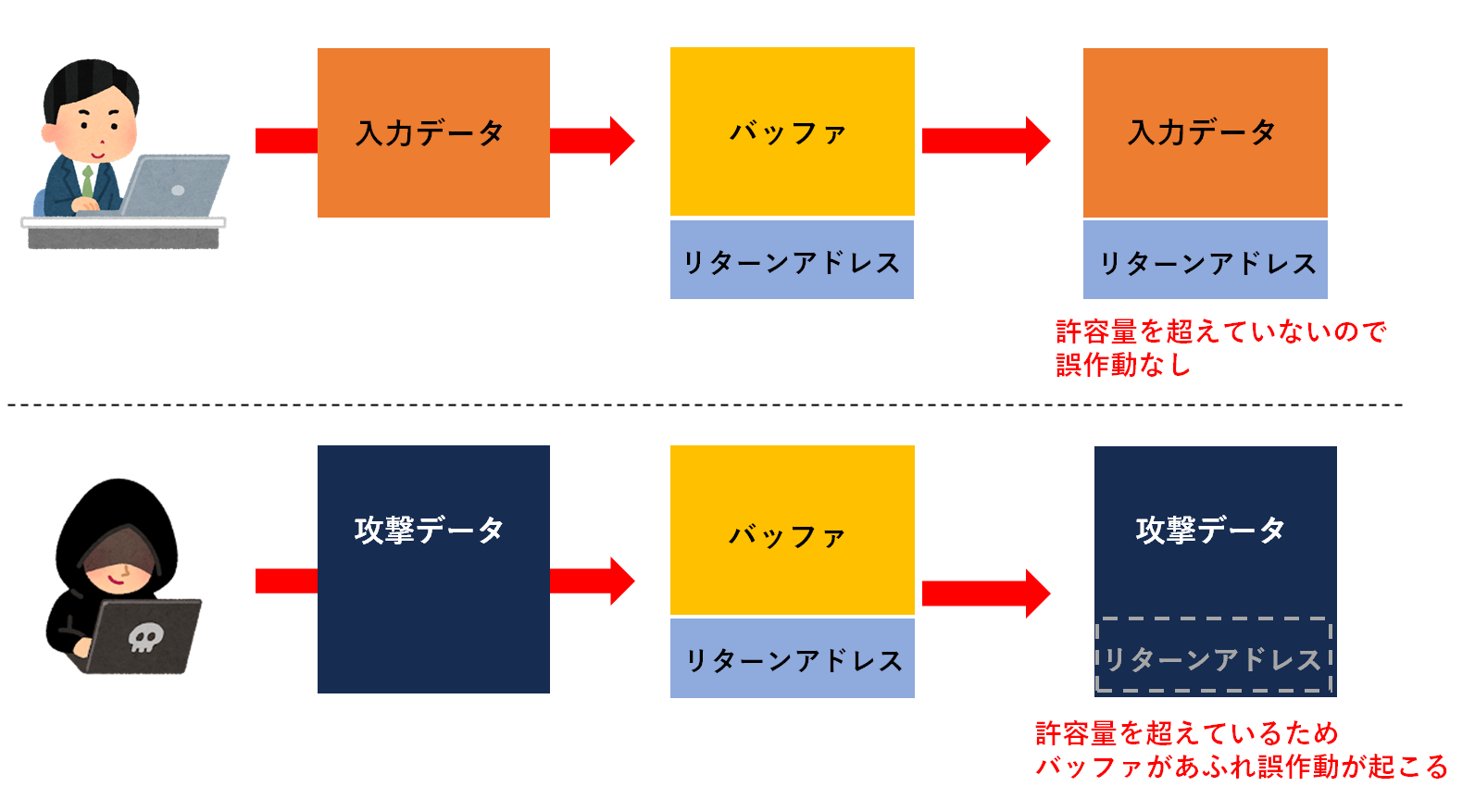

バッファオーバーフロー

バッファオーバーフローとは、一時的にデータを保持しておくための記憶領域「バッファ」の許容範囲を超えるデータを送りつけ、バッファをあふれさせ、意図しない動作を引き起こすサイバー攻撃です。

▼バッファオーバーフローのイメージ

バッファに許容量を超えるコードが送り込まれることで、「リターンアドレス(戻りアドレス)」が上書きされ、不正な操作や不具合が生じます。

リターンアドレスとは、関数処理後、次にどこからプログラムを実行すればよいかを示す位置情報のことです。

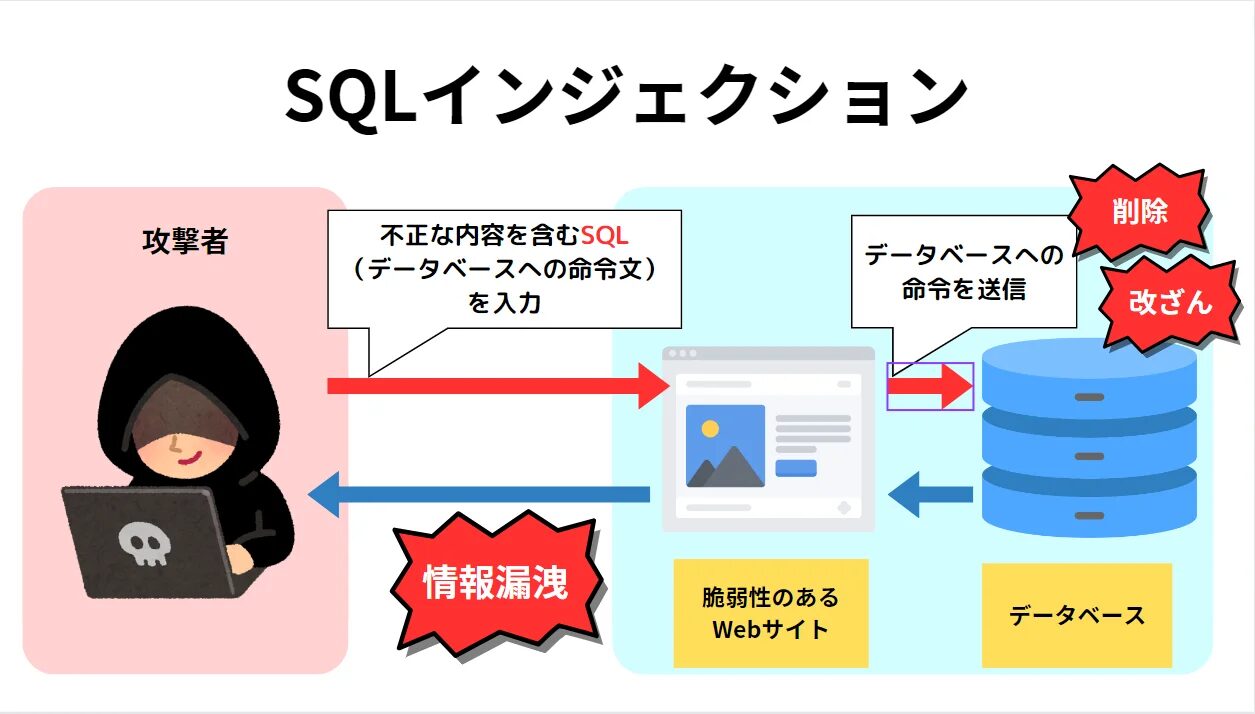

SQLインジェクション

SQLインジェクションとは、Webサイトやアプリケーションのセキュリティホールを狙って、不正なSQLコードを挿入する攻撃です。

SQLインジェクションの「SQL」とは、データベースを操作するために使われる言語のことで、データを操作するための構文を「SQL文」と呼びます。

不正なSQL文が送信されると、Webサイトのデータベースを不正に操作できるようになるため、データベースの改ざんや情報漏洩が発生する恐れがあります。

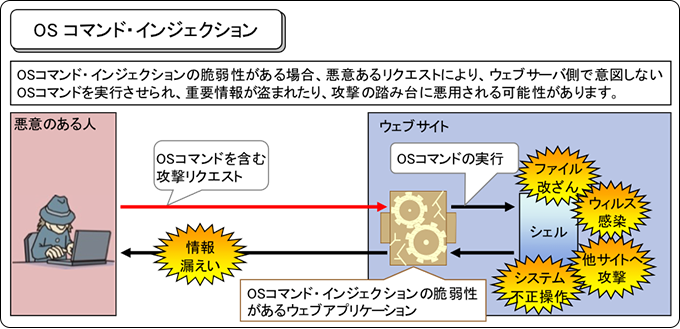

OSコマンドインジェクション

OSコマンドインジェクションとは、Webサーバーに対して不正なOSコマンドを含むリクエストを送信し、Webサーバー側に意図しない不正な命令を実行させるサイバー攻撃です。

▼OSコマンドインジェクション攻撃のイメージ

出典:IPA│安全なウェブサイトの作り方 – 1.2 OSコマンド・インジェクション

OSコマンドインジェクションが仕掛けられると、Webアプリケーションのセキュリティホールが悪用され、攻撃者によってシステムの制御を奪われたり、機密データが盗まれたりといった被害を受けるリスクが発生します。

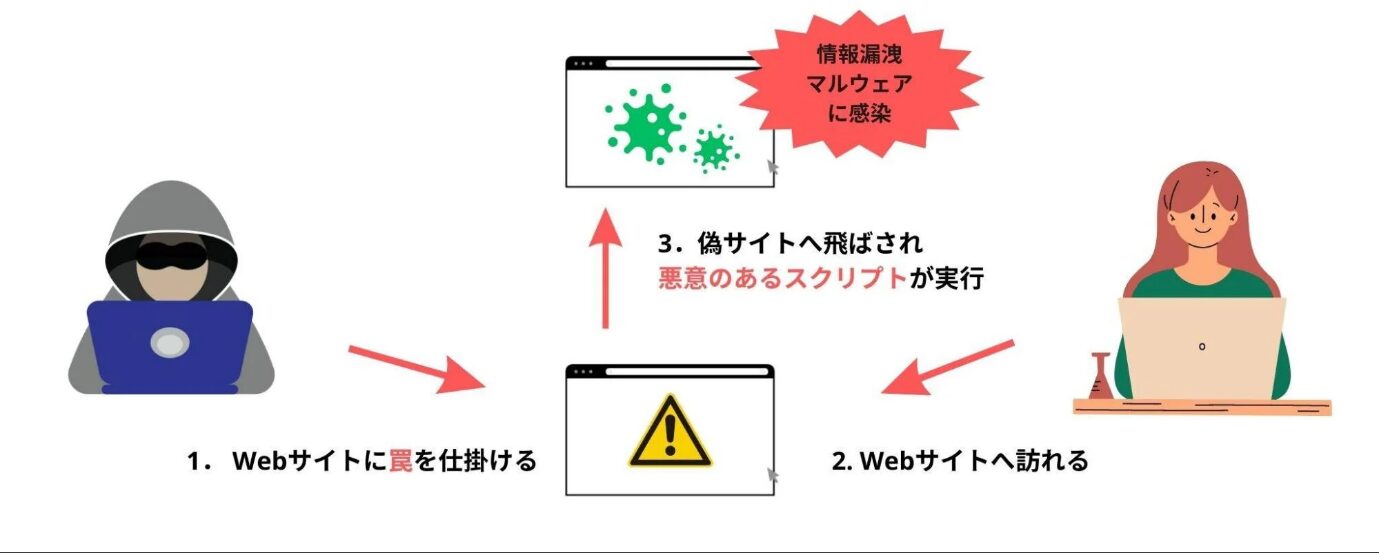

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、Webサイトのセキュリティホールを悪用して不正なスクリプトを埋め込み、なりすましや不正操作をおこなうサイバー攻撃です。

Webサイトを訪問したユーザーを、偽のWebサイトへ誘導して個人情報を窃取するなど、サイトをまたいで(クロスして)攻撃する手口が多いことから「クロスサイトスクリプティング」と呼ばれています。

▼クロスサイトスクリプティング攻撃の流れ

クロスサイトリクエストフォージェリ

クロスサイトリクエストフォージェリ(CSRF)とは、Webアプリケーションの「セッション管理機能」に潜むセキュリティホールを狙ったサイバー攻撃です。

ECサイトやSNSなどにログインしたままのユーザーのセッション情報を乗っ取り、ユーザーのリクエストを偽装して、あたかも本人がログインしているかのような操作を不正に実施します。

クロスサイトリクエストフォージェリが仕掛けられると、本来であれば、ログイン後のユーザーのみが利用可能なサービスを悪用されたり、情報を改ざんして悪用されたりする被害が想定されます。

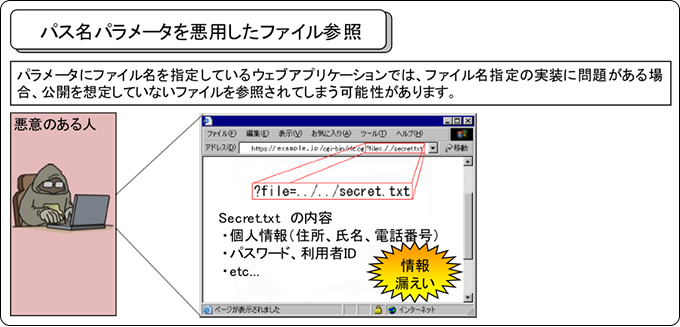

ディレクトリトラバーサル

ディレクトリトラバーサルは、Webサイトやアプリケーションの公開されていないファイルやディレクトリに、攻撃者が不正にアクセスする手口です。

「ファイルの参照方法による脆弱性」を悪用し、システムの重要なファイルや機密情報にアクセスすることを目的としています。

出典:IPA|安全なウェブサイトの作り方 – 1.3 パス名パラメータの未チェック/ディレクトリ・トラバーサル

攻撃が成功すると、機密情報の漏洩、システム設定ファイルの閲覧、重要なアプリケーションファイルの改ざんといった被害が発生する可能性があります。

DNSキャッシュポイズニング

DNSキャッシュポイズニングは、DNSサーバーの情報を不正に改ざんし、偽サイトのIPアドレスにユーザーを誘導する攻撃手法です。

ユーザーが正規のドメイン名にアクセスしようとすると、DNSサーバーが不正なIPアドレスを返すため、ユーザーは知らない間に偽サイトにアクセスしてしまいます。

偽サイトと気づかずに情報を入力してしまうと、情報が窃取されます。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

セキュリティホール・脆弱性による被害事例

ここでは、セキュリティホール・脆弱性によって発生した3つの被害事例を紹介します。

ソフトウェアの脆弱性をつかれ、メールサービスを展開する大手企業が不正アクセス被害を受けた事例

2025年4月、メールサービスを展開する大手企業が不正アクセスを受け、メールサービスの利用者情報が漏洩する事件がありました。

漏洩が確認されたのは132の契約先で、31万1,288件のメールのアカウントやパスワードなどが漏洩したことが報告されています。

本事例の不正アクセスの原因は、同社が過去にメールサービスのオプション機能として採用していたソフトウェアの脆弱性でした。

なお、現在はメールサービスにおいて、当該ソフトウェアによるオプション機能は提供を終了しています。

VPN機器の脆弱性を放置し、県立の精神科医療センターのシステムがランサムウェアに感染した事例

2024年5月、県立の精神科医療センターのシステムがランサムウェアに感染し、システムの共有フォルダに保存されていたデータが流出する事件がありました。

最大4万人分の患者情報(氏名、住所、生年月日、病名など)のほか、議事録なども流出しており、さらに、これらの情報がダークウェブに掲載されていたことも明らかになっています。

ダークウェブとは、通常の方法ではアクセスできないWebサイトの総称で、窃取した個人情報やマルウェア作成ツールなど、違法なものが取引されているWebサイトです。

ランサムウェアに感染した原因は複数あるとされていますが、なかでも指摘されているのが、VPN機器の脆弱性を放置したことでした。

2023年に、自治体病院の全国組織からVPNの脆弱性に関する通知がきており、医療センターのVPN機器がこれに該当していました。

しかし、脆弱性を修正することなく長期間放置してしまい、結果としてランサムウェアに感染してしまいました。

サーバーソフトの脆弱性をつかれ、発送代行などを手掛ける企業がランサムウェア被害にあった事例

2024年9月、発送代行などを手掛ける企業がランサムウェア攻撃を受けました。

フォレンジック調査の結果によると、サーバーソフトの脆弱性をついて不正アクセスされ、ランサムウェアが実行されたことがわかっています。

ランサムウェア攻撃によって、取引先から受託した発送業務における発送先情報など、30万人以上の個人情報が漏洩した可能性があることがわかっています。

セキュリティホールへの対策

セキュリティホールへの対策として、以下の項目が挙げられます。

- OS・ソフトウェアの最新化

- 定期的な脆弱性診断の実施

- WAFの導入

- アンチウイルスの導入

- ネットワーク監視ツールの活用

詳しく確認していきましょう。

OS・ソフトウェアの最新化

セキュリティホールが発見されると、OSやソフトウェアの提供元(ベンダー)は、それら欠陥を修正するための「セキュリティパッチ」を提供します。

このセキュリティパッチを速やかに適用し、ソフトウェアやOSを常に最新の状態にすることで、セキュリティホールが修正され、安全に利用することができます。

また、ソフトウェアやOSにはそれぞれサポート期限があり、サポートが終了するとセキュリティパッチは提供されなくなってしまいます。

安全な状態でデバイスを使い続けるためにも、サポートが終了したソフトウェア・OSは、新たなバージョンに移行・購入することが大切です。

定期的な脆弱性診断の実施

脆弱性診断とは、システムやネットワーク・アプリケーションに存在するセキュリティホールの有無を特定・評価する手法です。

システムの公開やリリース前などに開発元が安全な状態で製品・サービスを提供するために脆弱性診断が実施されます。

また、システムやアプリを導入する企業・組織側も、定期的に脆弱性診断を実施することで、セキュリティ強化を図ることができます。

たとえば、利用しているソフトウェアやWebアプリケーション、クラウドサービスなどにセキュリティホールが存在しないかどうかを定期的に確認することで、危険度の高いセキュリティホールを迅速に修正することが可能となります。

WAFの導入

WAFは、WebサーバーとWebアプリケーションの間でHTTP通信を監視し、悪意のある攻撃を検知・ブロックするセキュリティ対策です。

Webアプリケーションの脆弱性を狙った「SQLインジェクション」や「クロスサイトスクリプティング」などの攻撃を防ぐ方法として有効です。

アンチウイルスの導入

マルウェアへの基礎対策として、アンチウイルスの導入は欠かせません。

アンチウイルスとは、悪意あるプログラム・サイバー攻撃の侵略を水際でブロックし、マルウェア感染や大規模なセキュリティ事件を防止するためのセキュリティソリューションです。

仮にセキュリティホールからマルウェアが侵入しようとしても、アンチウイルスによって感染をブロックすることが可能です。

マルウェアは、年々高度化・巧妙化しており、未知や亜種のマルウェアが次々と誕生しています。

従来のパターンマッチング方式だけでは防ぐことが難しくなっているため、最新の脅威も検出できる、強力なアンチウイルスソフトの導入が推奨されます。

ネットワーク監視ツールの導入

セキュリティホールを悪用して不正に侵入された時のことを想定し、以下のようなネットワーク監視ツールを導入するのも有効です。

| セキュリティソリューション | 機能 |

|---|---|

| IDS(不正侵入検知システム) | ネットワークを監視し、不正アクセスなどの脅威を検知し、管理者に通知する |

| IPS(不正侵入防御システム) | ネットワークを監視し、不正なアクセスなどの脅威を検知し、自動で遮断・防御を実施する |

| NDR | ネットワーク全体を監視し、高度な脅威を検知・分析・対応する |

IDSは、不正アクセスを検知して管理者に通知する機能を持ち、IPSは、IDSの機能に加えて通信をブロックする機能を持ちます。

またNDR(Network Detection and Response)は、ネットワークトラフィック全体を包括的に監視し、不審な通信・脅威の侵入をリアルタイムで検知し防御することが可能です。

万が一、セキュリティホールが悪用され、攻撃者に不正アクセスが仕掛けられた場合も、速やかに検出・対処が可能です。

セキュリティホール対策なら「LANSCOP プロフェッショナルサービス」

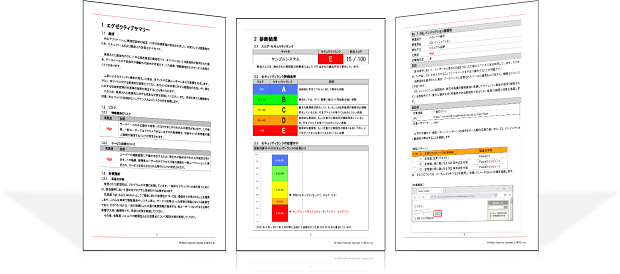

「LANSCOPE プロフェッショナルサービス」は、12,000件以上のサービス提供実績と90%以上という高いリピート率を誇る、サイバーセキュリティに特化したサービスです。

「LANSCOPE プロフェッショナルサービス」が提供する「Webアプリケーション脆弱性診断」では、セキュリティ・スペシャリストがきめ細かい診断をおこない、様々なサイバー攻撃に悪用されるWebアプリケーションのセキュリティホールを明らかにします。

さらに、発見したセキュリティホールに対して有効な対策案の提案までを実施します。

またWebアプリ以外にも「ネットワーク診断」「Iot脆弱性診断」「ゲームアプリケーション脆弱性診断診断」など、複数の診断サービスの提供が可能です。

「診断結果」は自社サイトが抱えるリスクを「点数」で可視化し、「報告書」には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれています。

効率的かつ網羅的に、優先順位をつけてWebサイトの課題に対策したい企業・組織の方は、ぜひ実施をご検討ください。

また「まずは簡易的に脆弱性診断をおこないたい」というお客様向けに、低コスト・短期で診断が実施できる「セキュリティ健康診断パッケージ」も提供しています。

まとめ

本記事では「セキュリティホール」をテーマに、その概要や対策について解説しました。

▼本記事のまとめ

- セキュリティホールとは、「セキュリティ上の欠陥」のことで、ソフトウェア・OSの開発段階での設計ミスやプログラムコードの書き間違いなどによって発生する

- セキュリティホールを放置すると、「マルウェア感染」や「不正アクセス」「サービス妨害」といったリスクが想定される

- セキュリティホールを悪用したサイバー攻撃への対策として「OS・ソフトウェアの更新」「定期的な脆弱性診断の実施」「WAFの導入」「強力なアンチウイルスの導入」「ネットワーク監視ツールの導入」などが挙げられる

セキュリティホールを修正せずに放置してしまうと、様々なサイバー攻撃に悪用されるリスクが高まります。

サイバー攻撃から自社を守るためには、セキュリティホールや脆弱性を迅速に発見し、修正する必要があります。

他にも、提供元のベンダーが発見する前のセキュリテホール・脆弱性を悪用してサイバー攻撃が仕掛けられるケースもあります。

サイバー攻撃は年々高度に巧妙になっているため、アンチウイルスやネットワーク監視ツールの導入をおこない、平時からセキュリティ対策を強化することを検討しましょう。

また、システムやアプリを導入する企業・組織側も、定期的に脆弱性診断を実施することで、セキュリティ強化を図ることができます。

本記事で紹介した「LANSCOPE プロフェッショナルサービス」は、プロフェッショナルの知見で最新のセキュリティ脅威に対抗する脆弱性診断を提供しています。

低コスト・短期で診断が実施できる「セキュリティ健康診断パッケージ」もご用意しているので、実施をぜひご検討ください。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

おすすめ記事