Written by WizLANSCOPE編集部

目 次

クラッキングとは、企業のコンピュータシステムやネットワークに不正アクセスし、データを窃取したり破壊したりする行為です。

クラッキングによる被害としては、個人情報や機密情報の漏洩などが挙げられるため、企業・組織においては適切な対策を講じることが求められます。

本記事では、クラッキングの手口や有効な対策などを解説します。

▼本記事でわかること

- クラッキング概要

- クラッキング手口

- クラッキング対策

クラッキングへの理解を深め、自社のセキュリティ強化に役立てたい方はぜひご一読ください。

また、本記事では「LANSCOPE プロフェッショナルサービス」の脆弱性診断についてもあわせて紹介しています。

「はじめて脆弱性診断を実施する」「何からはじめたら良いのかわからない」という方に向けて、わかりやすく解説しているので、ぜひご確認ください。

クラッキングとは

クラッキングとは、企業のコンピュータシステムやネットワークに無許可で侵入し、データを不正に取得・改ざんしたり、破壊したりする行為を指します。

クラッキングは「不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)」に違反する行為であり、最大で3年以下の懲役、または100万円以下の罰金が科せられる可能性があります。

ハッキングとクラッキングの違い

クラッキングと似ている言葉として「ハッキング」が挙げられますが、それぞれ目的が異なる行為です。

前述した通り「クラッキング」とは、他社サイトやシステムに不正にアクセスし、情報窃取や改ざんをおこなう悪意のある行為を指します。

一方で「ハッキング」は、必ずしも悪意のある行為を指すわけではありません。

たとえば、システムの理解を深めたり、問題を解決したりといった、技術的探求や好奇心からおこなわれるケースもあります。

▼一般的なハッキングとクラッキングの違い

| 項目 | ハッキング (Hacking) | クラッキング (Cracking) |

|---|---|---|

| 定義 | コンピュータやシステムの仕組みを深く理解し、改良や解析をおこなう | 他人のシステムやデータに不正にアクセスして損害を与える |

| 目的 | 主に学習、改善、テスト、安全性の強化 | 金銭的利益、データ窃盗、システム破壊などの不正目的 |

| 法的側面 | 合法であることが多い(ホワイトハッキングなど) | 不法行為であり、「不正アクセス禁止法」など法的に罰せられる |

| 例 | セキュリティの脆弱性検証、システムの効率化 | パスワードの破壊、データの不正取得、マルウェアの注入 |

ただし、両者の定義は明確ではないため、クラッキングをハッキングと表現するケースもあります。

クラッキングの手口

クラッキングの主な手口としては、以下が挙げられます。

- 認証情報の窃取

- 専用ツールの使用

- マルウェア感染

- OS・ソフトウェアの脆弱性の悪用

攻撃の手口を理解しておくことで、適切な対策を講じることができるようになります。

詳しく確認していきましょう。

認証情報の窃取

認証情報の窃取は、攻撃者が頻繁に用いる手法のひとつです。

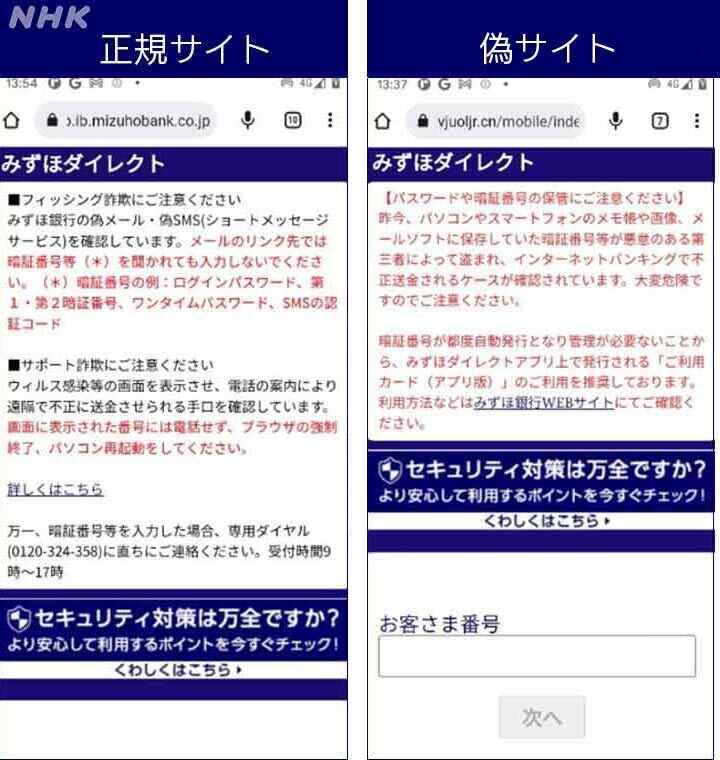

とくに、フィッシングサイトを利用した手口が広く知られています。

攻撃者は、正規のサイトと酷似したフィッシングサイトを作成し、サイトのURLを添付したメールを送り付けて、ユーザーをフィッシングサイトに誘導します。

▼みずほ銀行の正規サイト偽サイトの比較

出典:NHK|“見分けるのは無理” 知ってほしい「フィッシング詐欺」対策は

ユーザーが偽サイトと気がつかずにIDやパスワードを入力すると、認証情報が窃取されてしまいます。

こうしたフィッシング攻撃を防ぐにはの防止には、身に覚えのないメール・SMS・DM内のURLを安易にクリックしないことが重要です。

しかし近年では、生成AIを利用して、違和感のない文章を作成したフィッシングメールも多く確認されているため、単なる注意喚起・意識づけだけでは、十分に対策ができているとは言えません。

情報窃取を防ぐためには、仕組みを作って、対策することも重要です。

たとえば、多要素認証を導入することで、万が一、ID・パスワードが窃取されたとしても、不正ログインのリスクを大幅に軽減することができます。

多要素認証とは、「ID」「パスワード」を入力した後に、さらにスマートフォンに送られてきたコードを入力してログインするなど複数の要素を活用して認証をおこなうセキュリティ手法です。

これにより、ID・パスワードを窃取されたとしても、追加の認証要素がなければ認証を突破できないため、クラッキングされるリスクを低減できます。

専用ツールの使用

攻撃者は、システムや他社のアカウントに不正アクセスするために、「ブルートフォース攻撃」を仕掛けることがあります。

ブルートフォース攻撃とは、無数に存在するパスワードのパターンをひとつずつ試行し、認証突破を試みる攻撃手法です。

人の手で一つひとつパスワードのパターンを試すと膨大な時間がかかってしまうため、攻撃者はパスワードクラッキングツールといった専用ツールを使用し、効率的な認証突破を図ります。

ブルートフォース攻撃に対抗するためには、前述した多要素認証の導入に加え、長く複雑なパスワードの設定も重要です。

マルウェア感染

マルウェアの中でも、「トロイの木馬」に感染すると、情報システム内部に「バックドア」が仕掛けられる恐れがあります。

バックドアとは、攻撃者がターゲットのシステムに侵入後、いつでも出入りできるようにする仕組みのことです。

バックドアが仕掛けられると、攻撃者はいつでもシステムに侵入でき、遠隔操作を実行できる状態になるため、結果的に個人・機密情報を継続的に盗まれるリスクが高まります。

トロイの木馬のようなマルウェアに感染しないためには、信頼できるアンチウイルスソフトを導入し、ソフトウェアやアプリケーションを常に最新の状態に保つことが求められます。

また、マルウェア感染は「メール」を介して仕掛けられることが多いため、不審なメールの添付ファイルを開かないことも重要です。

OS・ソフトウェアのセキュリティホールの悪用

セキュリティホールとは、ソフトウェアやシステムに存在する「セキュリティ上の欠陥」を指します。

ソフトウェア・OSの開発段階における、バグや設計ミス、プログラムコードの書き間違いなどによって発生するもので、サイバー攻撃者はセキュリティホールを悪用してシステムへの侵入を試みます。

セキュリティホールを狙った攻撃を防ぐためには、最新のセキュリティパッチを適用し、OSやソフトウェアを常に最新の状態に保つことが重要です。

なお、セキュリティホールの改善に向けた対策は以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

クラッキングによる被害

クラッキングは、企業・組織だけでなく、個人にも深刻な被害を及ぼします。

その被害は多岐にわたり、ときには回復が困難なダメージを引き起こすこともあります。

ここでは、クラッキングによって生じる主な被害について解説します。

個人情報や機密情報の漏洩

クラッキングが仕掛けられると、本来アクセス権限のないデータベースに不正侵入される可能性があります。

これにより、データベースに保存されている機密情報や個人情報が流出するなど、重大なセキュリティインシデントが発生することが想定されます。

社会的信用の低下

顧客データといった機密情報が漏洩した場合、企業の社会的信用は大きく損なわれ、回復させることは容易ではありません。

たとえ不正アクセスの被害者であったとしても、顧客離れや取引先との契約解除など、深刻な問題に発展することが想定されます。

さらに、クラッキング被害を受けた場合、セキュリティ対策の強化が求められることはもちろん、情報公開の徹底や被害者への保証など、多方面への対応が求められるでしょう。

金銭的な損失

クラッキングによって情報漏洩が発生すると、以下のような多額のコストが発生します。

- 事故の調査費

- 復旧費用

- 損害賠償請求された場合の費用

ネットワークの停止や、事業停止によって、利益損害も発生してしまうでしょう。

業務の停止

クラッキングは、場合によっては、組織の業務を完全に停止させる恐れがあります。

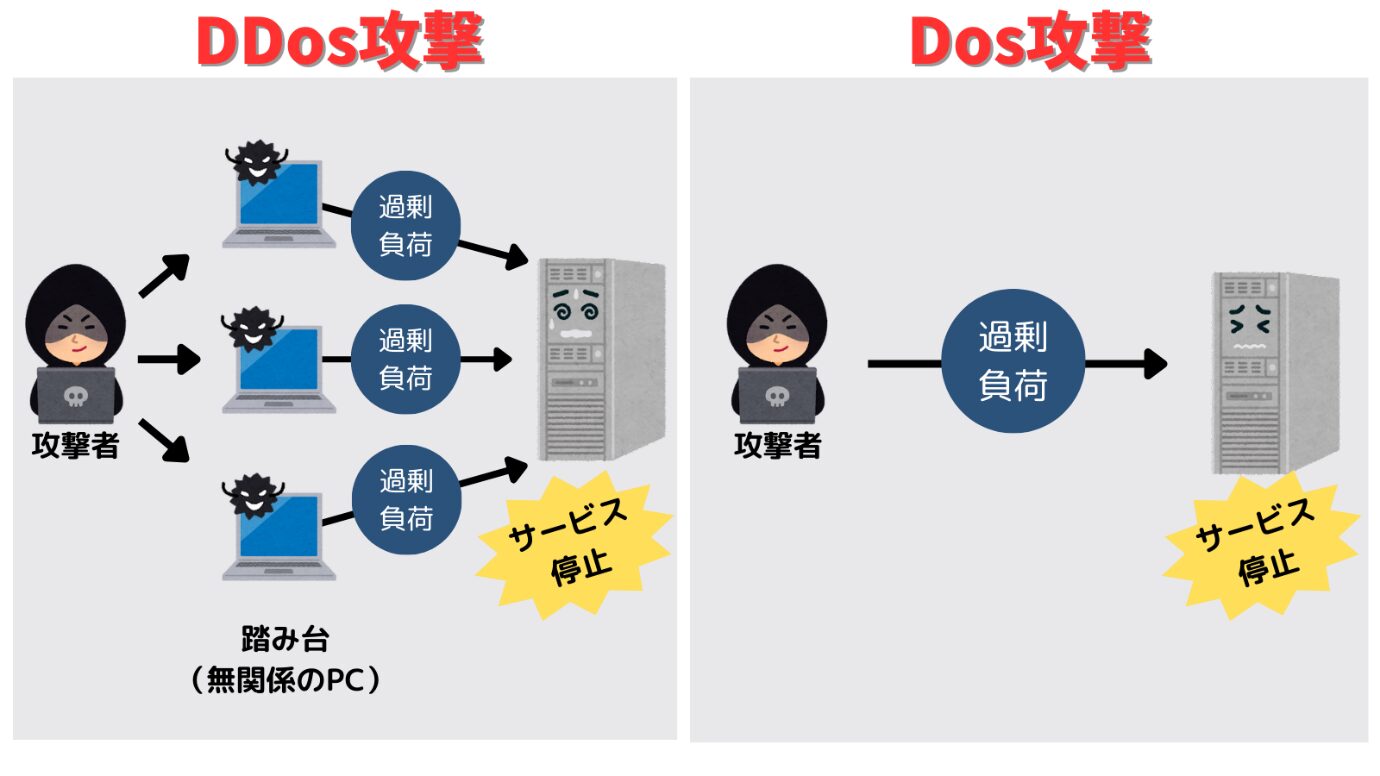

その代表的な手法が、DoS攻撃です。

DoS攻撃とは、攻撃者が標的のサーバーに大量のリクエストを送信し、処理能力を超えさせることで、サービスを利用不可能な状態にするサイバー攻撃です。

近年ではさらに高度化した「DDoS攻撃」も増加しています。

DDoS攻撃では、多数の感染デバイス(ボットネット)を利用して攻撃が仕掛けられるため、単体のDoS攻撃に比べ、大規模な被害を引き起こす特徴があります。

サイバー攻撃の踏み台として利用される

自社が運営するWebサイトの認証情報が盗まれた場合、自社サイトが改ざんされるリスクがあります。

改ざんを受けると自社サイトを訪れたユーザーのコンピュータを次々にマルウェアに感染させるなど、サイバー攻撃の踏み台に利用されることも考えられます。

クラッキングの被害事例

ここでは、国内で発生したクラッキングの事例を2件紹介します。

テイクアウトサイトが不正アクセスされ、クレジットカード情報2,270件が漏洩の可能性

2025年7月、大手外食チェーン企業が運営するテイクアウトサイトに対し不正アクセスがおこなわれ、個人情報が漏洩した可能性があることが発表されました。

漏洩した可能性があるのは、2025年4月30日から2025年5月7日の間に新規登録されたクレジットカード情報2,270件で、不正アクセスの原因はシステムの一部に存在した脆弱性とみられています。

当該企業は今回の事件を受けて、システムのセキュリティ対策および監視体制の強化をおこない、再発防止に努める方針を示しています。

大手電気機器メーカーが運営するオンラインストアに不正アクセス、約10万件強の個人情報が流出した可能性

2024年7月、大手電気機器メーカーが運営する2つのオンラインストアに対し不正アクセスがおこなわれ、個人情報が流出する事件がありました。

この事件では、203件のサイト利用者の氏名、住所、電話番号などが外部に流出したことが報告されています。

加えて、同サイトにアクセスした利用者を、悪意あるサイトに誘導するよう改ざんされていたこともわかっています。

これにより、同サイトにログインもしくは商品を注文した利用者2万6,654人と、注文やログインはしていないもののアクセスした約7万5,000人の利用者、合計約10万件強の個人情報が流出した可能性があることが発表されています。

不正アクセスの原因は、Webサイトに使用していたソフトウェアの脆弱性が悪用されたことによるものでしたが、同社はすでに脆弱性を修正し再発防止に向けての対策をおこなっています。

クラッキングへの対策

クラッキングに有効な対策としては、以下の5つが挙げられます。

- 脆弱性診断の実施

- エンドポイントセキュリティの強化

- 不正アクセス検知システムの導入

- ネットワーク機器の設定の見直し

- OS・ソフトウェアの定期的なアップデート

対策の概要を確認していきましょう。

脆弱性診断の実施

前述した通り、攻撃者は脆弱性の一種である「セキュリティホール」を悪用して、システムに不正侵入を試みます。

そのため定期的に脆弱性診断を実施し、脆弱性を早期発見および修正することが、クラッキングへの効果的な対策となります。

脆弱性診断には、主に「手動診断」と「ツール診断」の2つの手法があり、メリット・デメリットは以下の通りです。

▼手動診断・ツール診断の違い

| 手動診断 | ツール診断 | |

|---|---|---|

| 診断方法 | セキュリティ専門家が、「手作業」で脆弱性を検査する方法 | 専用のソフトウェアツールを使用して、自動的に脆弱性を検査する方法 |

| メリット | ・ツールでは見つけにくい「複雑な脆弱性」や「ビジネスロジックの問題を突いた攻撃」を発見しやすい ・特定のニーズや状況に応じて診断方法を柔軟に変更できる ・誤検知が少ない |

・短時間で広範囲のチェックができる ・手軽に利用でき、診断のコストが低い ・検査手法が確立している一般に認知されている脆弱性の検出精度が高い |

| デメリット | ・診断する担当者のスキルに依存する ・実施に時間がかかり、コストが高くなる場合がある |

・複雑な脆弱性、ビジネスロジックの問題を突いた攻撃等を見逃しやすい ・誤検知の可能性がある ・ツールによっては、大量の指摘事項が検知され、対応の優先度決めや脆弱性管理工数にコストがかかる ・ツールの設定に不備があり、適切な診断ができない可能性がある ・新しい脆弱性に対応できない場合がある |

目的や社内のリソースに応じて、両者をうまく使い分けることが推奨されます。

エンドポイントセキュリティの強化

エンドポイントとは、企業内のコンピュータやスマートフォンなど、ネットワークに接続するデバイスです。

このエンドポイントは、サイバー攻撃の起点となりやすいため、エンドポイントセキュリティの強化は、セキュリティ強化を目指す上で必須の対策といえます。

高精度なアンチウイルスソフトを導入して、マルウェアの侵入を未然に防ぐことはもちろん、EDR(Endpoint Detection and Response)を併用することで、アンチウイルスソフトの検知を逃れたマルウェアにも迅速に対策することが可能です。

不正アクセス検知システムの導入

不正アクセス検知システムは、ネットワークやシステムへの不審な活動を監視し、即座にアラートを発する重要なツールです。

代表的なものとしては以下が挙げられます。

| IDS(Intrusion Detection System) | 不正アクセスを検知して管理者に通知する |

|---|---|

| IPS(Intrusion Prevention System) | 不正アクセスを検知するだけでなく、不審な通信をブロックする |

| WAF | WebサーバーとWebアプリケーションの間でHTTP通信を監視し、悪意のある攻撃を検知・ブロックする |

これらのシステムを導入することで、攻撃の初期段階で対応することが可能になり、被害の拡大を防げます。また、より広範なネットワーク上のトラフィックを監視・分析し、異常な活動や潜在的な攻撃を早期に発見する「NDR」というセキュリティソリューションもあります。

これらのシステムの効果を最大化するためには、定期的な更新と適切な設定が不可欠です。

ネットワーク機器の設定の見直し

ネットワーク機器の設定の見直すことは、クラッキングのリスクを低減させるうえで重要なステップです。

具体的にはルーターやスイッチなどのネットワーク機器のファームウェアを定期的に更新し、既知の脆弱性に対応することが重要です。

また、ACLを用いて特定のIPアドレスやポートへのアクセスを制限したり、VPN設定の適正化を図ったりすることも、有効な対策です。

さらに、不要なUSBポートやネットワークポートは無効化することで、攻撃者に機器を悪用されるリスクを最小限に抑えることができます。

OS・ソフトウェアの定期的なアップデート

クラッキング対策の基本として、OSやソフトウェアの定期的なアップデートが挙げられます。

OSやソフトウェアの提供元では、定期的にセキュリティホールを修正するための「更新プログラム」「セキュリティパッチ」を提供しており、これを適用することで古いバージョンの脆弱性を修正することが可能です。

OSやソフトウェアは最新の状態を保ち、セキュリティホールが残ったままの状態を放置しないようしましょう。

クラッキング対策に「LANSCOPE プロフェッショナルサービス」

前述した通り、クラッキングのリスクを低減するためには、定期的な脆弱性診断の実施が重要です。

LANSCOPE プロフェッショナルサービスの脆弱性診断は、インシデントや脆弱性情報を定期的に収集・解析し、診断ルールに最新情報を反映するため、常に最新のセキュリティ基準での脆弱性診断を提供しています。

事業会社や官公庁などでリピート率90%を誇る高品質な診断が評価されています。

「自社環境やサービスに脆弱性の懸念がある」「診断ツールではなく、専門家の目でしっかり診断を受けたい」という方は、ぜひ一度LANSCOPE プロフェッショナルサービスへお問い合わせください。

お客様のご都合や予算に応じ、最適なプランをご提案し、信頼できる診断サービスを提供いたします。

また「まずは簡易的に脆弱性診断をおこないたい」というお客様向けに、低コスト・短期で診断が実施できる「セキュリティ健康診断パッケージ」も提供しています。

ご利用中のクラウドサービスの設定を見直す、クラウドセキュリティ診断

LANSCOPE プロフェッショナルサービスでは、脆弱性診断に加え、AWSやMicrosoft 365、Azureなどのクラウドサービスにおける設定ミスを専門家が診断し、セキュリティリスクを根本から改善する「クラウドセキュリティ診断」を提供しています。

クラウドセキュリティ診断では、多要素認証の有効化、アクセス権限の見直し、認証方法の適切な設定など、不正ログインや設定不備のリスクを徹底的に洗い出し、適切な対策を専門のベンダーがご提案します。

「クラウドセキュリティ診断」の詳細は、以下をご覧ください。

まとめ

本記事では「クラッキング」をテーマに、その手口や事例・有効な対策などを解説しました。

本記事のまとめ

- クラッキングとは、他者のコンピュータシステムやネットワークに無許可で侵入し、データを不正に取得・改ざん・破壊する行為

- クラッキングは明確に悪意を持った不正行為を指すが、ハッキングはシステムへの理解や、セキュリティの向上を目的とする場合もあるなど必ずしも悪意のある行為を指すわけではない

- クラッキングの主な手口としては、「認証情報の窃取」「専用ツールの使用」「マルウェア感染」「OS・ソフトウェアの脆弱性の悪用」などが挙げられる

- クラッキングされてしまった場合、「情報漏洩」「社会的信用の低下」「金銭的な損失」「業務の停止」「サイバー攻撃の踏み台として利用される」といった被害が想定される

- クラッキングに対しては、「脆弱性診断の実施」「エンドポイントセキュリティの強化」「不正アクセス検知システムの導入」「ネットワーク機器の設定の見直し」「OS・ソフトウェアの定期的なアップデート」といった対策が有効

企業や組織のシステムがクラッキング被害を受けると、情報漏洩や社会的信用の低下、さらには金銭的な損失といった重大なリスクが発生します。

このようなリスクを防ぐためには、OSやソフトウェアのアップデートといった基本的な対策を徹底することに加えて、定期的な脆弱性診断の実施やエンドポイントセキュリティの強化などを組み合わせることが効果的です。

エムオーテックス株式会社では、「脆弱性診断を始める前にやるべきこと」や「脆弱性診断の進め方」をまとめた資料をご用意しています。

はじめて脆弱性診断を受ける方にもわかりやすく説明しておりますので、ぜひ本記事とあわせてご活用ください。

おすすめ記事