Written by WizLANSCOPE編集部

目 次

「ハッキング」とは、本来、高度なコンピューター技術を持つ者が、システムやプログラムを解析・改変・検証する行為を指す言葉ですが、現代ではその意味合いが変化し、主に不正アクセスや悪意のある操作を含む行為を指すようになっています。

本記事では、「ハッキング」の手法や被害、また、ハッキングへの対策についてわかりやすく解説します。

▼本記事でわかること

- ハッキングの手法

- ハッキングの被害

- ハッキングの事例

- ハッキングへの対策方法

また、ハッキングの被害にあわないための対策方法として、「LANSCOPE プロフェッショナルサービス」の脆弱性診断・ペネトレーションテストもご紹介します。

企業・組織のセキュリティを強化したい方は、ぜひあわせてご確認ください。

ハッキングとは

「ハッキング」とは、主に、不正アクセスや情報窃取、データ改ざんなど、悪意のある操作を指す言葉です。

元々は、高度なコンピューター技術を持つ者が、システムやプログラムを解析・改変・検証する行為を指しましたが、現在では意味合いが変化し、コンピューターやシステムの脆弱性を狙って攻撃する意味が一般的となりました。

ハッキングは、金銭の窃取や詐欺、特定の団体や国家に対するスパイ活動、政治的・社会的な主張などを目的としておこなわれます。

ハッキングの被害としては、情報漏洩や金銭的損失などの被害が代表的ですが、昨今では、企業のWebサイトが改ざんされたり、公式SNSの乗っ取られたりなどして、誤った情報を発信される被害も発生しています。

また、従業員や顧客になりすました不正行為が発生すると、企業の信頼性やブランドイメージが大きく損なわれる可能性もあるため、企業側には、ハッキングの被害にあわないための適切な対応が求められています。

ハッキングはどのようにしておこなわれるのか、どのような事例があるのかなどを確認していきましょう。

ハッキングの手法

ハッキングの手法は日々進化し、種類も多様化しています。

一口に「ハッキング」といっても、技術的なものから人間の心理を突くものまで様々な方法があります。本記事では、ハッキングの代表的な手口について解説します。

- ソーシャルエンジニアリング

- ブルートフォース攻撃・辞書攻撃

- マルウェア感染

- ゼロデイ攻撃

- SQLインジェクション攻撃

- クロスサイトスクリプティング

どのような経路・方法でハッキングは仕掛けられるのかを確認していきましょう。

ソーシャルエンジニアリング

「ソーシャルエンジニアリング」とは、技術的な攻撃ではなく、人間の心理や行動の隙を突いて、情報やパスワードを窃取しようとする手法です。

なりすまし電話をかけて情報を盗んだり、PC画面を覗き見してパスワードを盗んだりといった通信技術を使わないアナログな手法が該当します。

ソーシャルエンジニアリングでは、「銀行のサポートセンターですが、返金先の口座を教えてください」「市役所の担当者ですが、至急◯◯の情報を教えてください」など、人間の心理的な隙を突いて攻撃が仕掛けられます。

このようなアナログな手段は意外にも効果的で、どれだけITに詳しい人でも心理的な隙があれば被害にあう可能性があります。

ソーシャルエンジニアリングによる被害を防ぐためには、システムやツールを使った高度なセキュリティ対策だけでなく、個々人の高いセキュリティ意識が求められます。

ブルートフォース攻撃・辞書攻撃

「ブルートフォース攻撃」とは、IDやパスワードに想定されるすべての組み合わせを機械的に試す総当たりの攻撃手法です。

たとえば4桁の数字ならば、1万通りすべてを自動で試行し、正しい組み合わせが見つかれば不正アクセスが成立します。

一方、「辞書攻撃」は、辞書に登録されているような、一般的な用語や人物名・地名・単純な文字列・あるいはそれらの派生語など、特定の意味を持つ単語からパスワードを推測し、サービスやアカウントの認証突破を目指すサイバー攻撃の一種です。

「password」「123456」「guest」などの推測されやすい単語・文字列や、誕生日と名前の組み合わせなどは、突破されやすく、非常に危険なパスワードです。

ブルートフォース攻撃や辞書攻撃によるハッキングを防ぐためには、複雑でランダムなパスワード設定することが有効です。

マルウェア感染

「マルウェア」とは、ユーザーに不利益を与える悪意あるソフトウェアの総称で、デバイスにインストールしてしまうと、情報流出やシステム破壊といった深刻な被害が引き起こされます。

マルウェアは、ウイルスやワーム、トロイの木馬、スパイウェアなど種類が多様なことに加えて、感染経路も多岐に渡ります。

たとえば、怪しいメールの添付ファイルを開いたり、不審なWebサイトを訪問したりすることで感染します。また、最近では正規のソフトウェアに紛れ込ませる手法も増えています。

とくに危険なのが「ボット」と呼ばれるマルウェアで、ボットに感染すると、デバイスが外部から遠隔操作され、「ボットネット」というネットワークの一部になってしまいます。

ボットに感染してしまうと、情報漏洩やサイトの改ざんなどの被害者になるリスクに加えて、サイバー攻撃の加害者になるリスクも発生します。

たとえば、攻撃者にメールアカウントを操作され、不特定多数にフィッシングメールを送信してしまうなどが想定されます。

ゼロデイ攻撃

「ゼロデイ攻撃」とは、ソフトウェアの脆弱性が発見されてから修正プログラムが適用されるまでの空白期間を狙う高度な攻撃手法で、「ゼロデイ」は、対策が存在しない状態の「0日目」を意味します。

この攻撃の厄介な点は、被害者側に有効な対策がほとんどないことです。

脆弱性が公開されると、攻撃者は修正プログラムが広く適用される前に一斉に攻撃を仕掛けます。

企業の基幹システムや重要なネットワーク機器が狙われてしまうと、情報漏洩や業務停止などの深刻な被害につながることがあるため、企業には、最新のセキュリティ情報に常に注意し、修正プログラムは速やかに適用することが求められます。

SQLインジェクション攻撃

「SQLインジェクション」とは、Webアプリケーションの入力欄などに悪意あるSQL文を挿入し、データベースを不正に操作する手法です。

たとえば、脆弱性を持つWebサイトのログインフォームに対して不正なSQL文が送信されると、通常ではみられない情報にアクセスされてしまったり、データの書き換えが実行されてしまったりします。

SQLインジェクション攻撃の対策には、入力値のバリデーションやエスケープ処理など、Webサイト・アプリケーション側の堅牢な設計が求められます。

クロスサイトスクリプティング

「クロスサイトスクリプティング」は、Webサイトに悪質なスクリプトを埋め込み、サイトを閲覧したユーザーのブラウザ上でそのスクリプトを実行させる攻撃です。

たとえば、掲示板やブログのコメント欄などを使ってスクリプトを埋め込み、閲覧者のCookie情報を盗むといった手口があげられます。

クロスサイトスクリプティングが実行されると、ユーザーの個人情報や認証情報が盗まれ、不正ログインやなりすましがおこなわれる可能性があります。

クロスサイトスクリプティングをはじめとするWebサイト・アプリケーションの脆弱性を狙ったサイバー攻撃は、日々高度化・巧妙化しています。

このようなハッキングを対策するためには、セキュリティシステムやツールを強化するだけでなく、従業員がサイバー攻撃のリスクを正しく理解し、個々人が対策を講じるなど、セキュリティ意識の向上が必要不可欠です。

ハッキングによる被害

ハッキングに見舞われると、どのような被害が想定されるのでしょうか。

ハッキングによる被害を確認していきましょう。

個人情報や機密データなどの情報窃取

ハッキングの最も代表的な被害としては、個人情報や機密データなどの情報窃取が挙げられます。

顧客データや取引先情報などの機密情報が流出すると、企業の信用低下や取引停止といった深刻な事態に発展しかねないでしょう。

金銭的損失

金銭的な損失も、ハッキングが引き起こす被害のひとつです。

たとえばオンラインバンキング情報を盗まれてしまうと、不正送金などによって直接的な経済的被害を受ける恐れがあるでしょう。

また、ランサムウェアのような手法でファイルを暗号化され、復旧と引き換えに金銭を要求されるケースも報告されています。

Webサイト・アプリケーションの改ざん

IT技術の進化が目まぐるしい昨今、ハッキングの被害として、Webサイトやアプリケーションの改ざんも深刻な問題となっています。

企業の公式サイトが攻撃者によって不正アクセスされ、内容を書き換えられてしまうと、誤った情報が発信されてしまったり、フィッシングサイトへの誘導に使われてしまったりする恐れがあります。

企業の公式サイトがハッキングの被害にあうと、たとえ企業側が被害者だったとしても、信頼を損ねたり、ブランドイメージが低下したりする恐れがあります。

なりすまし

なりすまし行為も、ハッキングの代表的な被害のひとつです。

なりすましは、個人がアカウントにログインできなくなる、メールやメッセージが自分に代わって送られてしまうなどのリスクはもちろん、企業アカウントが被害にあうと、顧客や取引先など、ステークホルダーに虚偽のメッセージやフィッシングメールなどが送られてしまうリスクが発生します。

なりすましの被害は単独で発生することもあれば、複合的に起こることもあり、その影響は甚大です。

ハッキングの被害を防ぐためには、継続的かつ多層的なセキュリティ強化が求められます。

ハッキングの事例

ハッキング被害の事例として、通信企業とゲーム開発企業で発生した2つの大規模事件を紹介します。

いずれも社会的影響が大きく、企業の信頼性や運営体制に対して大きな課題を突きつける結果となりました。

携帯通信事業者におけるハッキング被害

2025年4月、韓国の大手携帯通信事業者で重大なハッキング被害が発覚しました。

同社の中央サーバーがマルウェアに感染し、数百万人の利用者のUSIM(ユーザー識別モジュール)に対して不正アクセスがおこなわれたことが報告されています。

事件発覚からわずか2週間で、約20万人以上の顧客が他の通信キャリアに移行するなど、企業の信頼性に深刻な打撃を与える事態に発展したハッキング被害の事例です。

企業側は、USIMの交換対応や新たな保護サービスの提供、セキュリティシステムへの全面投資など、緊急対応に追われました。

ゲーム開発企業におけるハッキング被害

2024年10月、国内のゲーム開発企業において大規模な情報流出事件が発生しました。

これは「テラリーク事件」と呼ばれ、同社のネットワークに攻撃者が不正アクセスをおこない、約1TBに及ぶ機密情報を不正に取得し、SNS上で拡散したことで大きな注目を集めました。

流出内容には2,000名を越える従業員の個人データや、未発表の新作ゲームの情報なども含まれており、企業イメージと将来の事業展開に多大な影響を及ぼしました。

親会社はこの事件を受け、米国裁判所に召喚状を請求し、ハッカーの特定と訴追に向けた法的措置を講じています。

本記事で紹介した2件の事例はいずれも、セキュリティ対策の脆弱性が大規模な社会的混乱や経済的損失に直結することを示しています。

デジタル化が進む中で、企業は、単なる情報漏洩リスクとしてではなく、事業継続や社会的責任という視点からハッキング対策に取り組む必要があるといえるでしょう。

ハッキングへの対策

インターネットが生活に欠かせない存在となった昨今、ハッキングの脅威もより身近になっています。

本記事では、具体的かつ実効性の高いハッキング対策を7つ紹介します。

企業・組織として取り組むものから、従業員個々人が取り組むものまで紹介するので、ぜひ積極的な取り組みを検討してください。

多要素認証の導入

多要素認証とは、パスワードに加えて「SMSコード」や「生体認証」など、別の要素を用いることで、アカウントの安全性を大幅に高める認証方法です。

多要素認証を採用していれば、たとえパスワードが漏洩しても、ログインされることはありません。

多要素認証を導入することで、アカウント乗っ取りのリスクを大幅に減らせるため、重要なアカウントには必ず設定しましょう。

パスワード管理の徹底

パスワード自体の管理も徹底することが重要です。

理想的なパスワードは10文字以上の長さがあり、大小文字、数字、記号を組み合わせた複雑なものです。

また、異なるサービスで同じパスワードを使い回すことは避けましょう。

ひとつのサービスでパスワードが漏洩すると、同じパスワードを使用している他のアカウントも危険にさらされる危険性があるためです。

パスワード管理アプリを活用すれば、複雑なパスワードを負担なく安全に管理できます。多要素認証とあわせて、通常のパスワード管理の徹底を図りましょう。

エンドポイントセキュリティの強化

エンドポイントは、サイバー攻撃の最初の侵入口となることが多いため、セキュリティ強化が必要不可欠です。

エンドポイントとは、パソコンやスマートフォンなど、ネットワークに接続するデバイスを指します。これらのデバイスは外部との接点となるため、攻撃者にとって格好の侵入口になりやすいです。

高性能なアンチウイルスソフトを導入し、マルウェアの侵入を防ぎましょう。

また、エンドポイントにおける不正な活動を速やかに検知し、セキュリティ監視者へ通知するEDRの併用も効果的です。

EDRは、従来のアンチウイルスでは検知が難しい攻撃に対しても、迅速な検出と対応が可能なセキュリティソリューションです。

エンドポイントの安全性を高めることで、全体のセキュリティ水準も大きく向上させることができるでしょう。

「万が一に備えてEDRは導入したいけれど、管理工数を割きたくない」「なるべく低価格でEDRを導入したい」という企業・組織の方には、LANSCOPE サイバープロテクションが提供するEDR「Aurora Focus」がおすすめです。

未知のマルウェアでも99%予測検知と隔離ができる次世代型アンチウイルス「AuroraPROTECT」と連動させることで、AIによる高い精度での脅威の検知、調査、封じ込め、復旧まで一連の対応がおこなえます。

詳細を知りたい方は、ぜひ下記のページをご確認ください。

不正アクセス検知システムの導入

IDSやIPS、WAF、NDRなどの不正アクセス検知システムは、サイバー攻撃の早期発見と被害拡大の防止に役立つ重要なツールです。

それぞれのツールの役割は以下のとおりです。

| IDS(不正侵入検知システム) | ネットワークを監視し、不正アクセスなどの脅威を検知し、管理者に通知する |

|---|---|

| IPS(不正侵入防御システム) | ネットワークを監視し、不正なアクセスなどの脅威を検知し、自動で遮断・防御を実施する |

| WAF | Webアプリケーションへの攻撃をブロックする |

| NDR | ネットワーク全体を監視し、高度な脅威を検知・分析・対応する |

これらのセキュリティソリューションを効果的に機能させるためには、定期的なアップデートと適切な設定が求められます。

また、誤検知が多いと業務へ悪影響が生じる恐れもあるため、環境にあわせて調整することも重要です。

OS・ソフトウェアの常時最新化

OSやアプリケーションの開発元は、定期的に脆弱性を修正するセキュリティパッチを提供しています。

ゼロデイ攻撃などの脅威に対抗するためには、リリースされたセキュリティパッチを迅速に適用することが大切です。欠かさずに最新化を実施しましょう。

とくに業務に使用しているソフトウェアは、更新の有無を定期的に確認し、自動更新設定を活用することで、常に最新の状態を維持することが可能です。

「社内デバイスのアップデート適用状況を確認できていない」「緊急パッチの適用などがスムーズに実施できていない」という企業・組織の方には、 LANSCOPEエンドポイントマネージャー クラウド版の利用がおすすめです。

LANSCOPEエンドポイントマネージャー クラウド版は、PC・スマホをクラウドで一元管理できるIT資産管理・MDMツールです。

機能更新プログラムや品質更新プログラムの適用状況を簡単に把握することが可能で、最新プログラムが未適用のデバイスに対して、配信設定をおこなうことも可能です。

詳細を知りたい方は、ぜひ下記のページをご確認ください。

公衆Wi-Fiの利用回避

カフェやホテルなどで提供されている公衆Wi-Fiは便利な一方で、セキュリティ面では大きなリスクがあります。

暗号化されていない公衆Wi-Fiでは、通信内容が第三者に傍受される可能性があるためです。

とくに金融機関のウェブサイトへのアクセスやオンラインショッピングなど、個人情報や決済情報を扱う際に、公衆Wi-Fiの利用は避けるべきです。

どうしても公衆Wi-Fiを使用する必要がある場合は、VPNサービスを利用しましょう。VPNは通信を暗号化し、第三者からの傍受を防ぐことができます。

また、スマートフォンのテザリング機能を利用するのもひとつの方法です。モバイルデータ通信は公衆Wi-Fiよりも安全性が高く、重要な作業の実施に適しています。

公衆Wi-Fiに接続する際は、自動接続設定をオフにし、利用後はすぐに接続を切ることを忘れないようにしましょう。

脆弱性診断の定期的実施

脆弱性診断とは、システムやネットワーク・アプリケーションに存在する「脆弱性(セキュリティ上の欠陥)」の有無を特定し、評価するプロセスを指します。

脆弱性診断は、存在する脆弱性を可視化し、攻撃者に悪用される可能性のある脆弱性が発見された場合は、速やかに修正することを目的として実施します。

診断には手動診断とツール診断があり、それぞれに特徴があります。

手動診断は、専門家が実施するため精度が高く、複雑な脆弱性の発見が可能ですが、ツールと比較すると時間とコストがかかるという注意点があります。

ツール診断は、広範囲を短時間でチェックでき、コストも比較的低く抑えられますが、複雑な攻撃パターンには対応しきれない場合があるため、こちらも注意する必要があります。

手動とツールそれぞれの特性を踏まえ、予算や業務の重要度に応じて適切に使い分けましょう。

社内のIT資産を安全に保つためには、診断の実施が欠かせないため、定期的な実施を推奨します。

ハッキング対策に有効な「LANSCOPE プロフェッショナルサービス」の紹介

「LANSCOPE プロフェッショナルサービス」では、ハッキングをはじめとするさまざまなサイバー攻撃の対策に有効なセキュリティソリューションを提供しています。

本記事では、サイバー攻撃から自社を守るために有効なセキュリティソリューションを2つご紹介します。

- 脆弱性診断

- ペネトレーションテスト

自社のセキュリティ対策状況にあわせて最適なものをぜひご検討ください。

脆弱性診断

企業がハッキングの被害に見舞われると、顧客情報や機密情報などが漏洩するリスクに加えて、盗まれた情報を使ったサイバー攻撃の加害者になってしまうリスクや、社会からの信頼・信用が低下するリスクもあります。

このようなリスクを未然に防ぐ対策として、Webアプリやサーバ、ネットワーク機器に潜むセキュリティホールを専門家が診断する「脆弱性診断」が有効です。

LANSCOPE プロフェッショナルサービスの「脆弱性診断」は、システムやネットワークなどを調査し、システム上の脆弱性やハッキングを受ける可能性があるセキュリティホール、機密情報の持ち出しなどの内部不正といった、さまざまなセキュリティリスクを洗い出すサービスです。

セキュリティの専門家が、攻撃手法の研究結果や、実際の運用経験のフィードバックを基に、攻撃者の視点でさまざまな疑似攻撃をおこない、脆弱性や耐性を診断します。

12,000件以上のサービス提供実績と90%以上のリピート率を誇り、国家資格「情報処理安全確保支援士」を保有する80名以上の診断員が、安心の技術力と専門性で支援します。

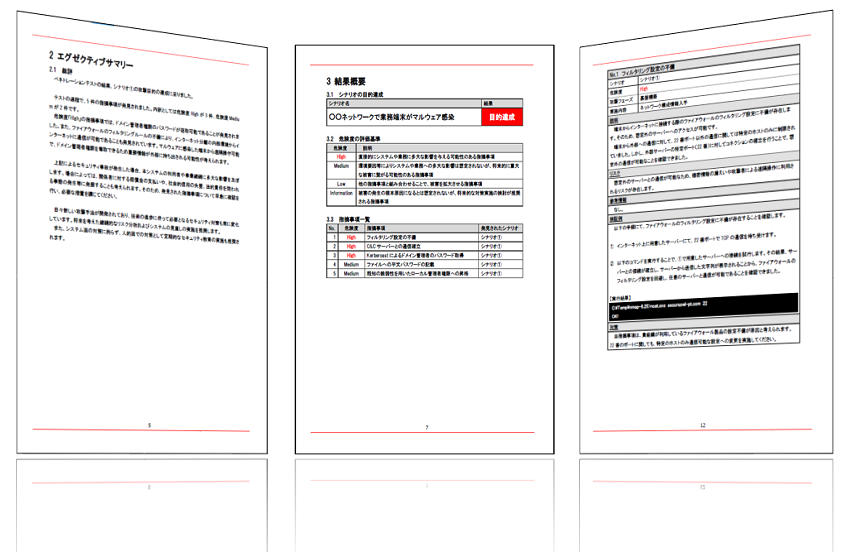

ペネトレーションテスト

LANSCOPE プロフェッショナルサービスでは、実際に想定されるサイバー攻撃のシナリオを作成し、組織内システムの脆弱性や潜在的なリスクを特定する、高精度な「ペネトレーションテスト」も提供しています。

LANSCOPE プロフェッショナルサービスの「ペネトレーションテスト」は、近年話題に上がることが多い「ランサムウェア」や「APT攻撃」などの高度なサイバー攻撃をシミュレーションし、攻撃シナリオに基づいて「攻撃目的が達成可能か」をテストします。

このテストでは、実際にサイバー攻撃を受けたら「どの程度の被害が起きるか」「感染後、適切な対策が可能か」を明らかにできることに加え、結果に応じて最適なセキュリティ対策を提示します。

自社の脆弱性について知りたい方や、未知の攻撃経路について知りたい方は、ぜひ「ペネトレーションテスト」の実施をご検討ください。

まとめ

「ハッキング」とは、不正アクセスや情報窃取、データ改ざんなど、悪意のある操作を指す言葉です。

インターネットが生活に欠かせない存在となった昨今、ハッキングの脅威もより身近になっています。企業・組織の担当者は適切に対策し、被害にあわないためのセキュリティ対策を実施しましょう。

▼本記事のまとめ

- ハッキングとは、不正アクセスや情報窃取、データ改ざんなど、悪意のある操作を指す言葉

- 一口に「ハッキング」といっても、技術的なものから人間の心理を突くものまで様々な方法があるため、対策方法はひとつではない

- ハッキングの被害としては「情報漏洩」や「金銭的損失」「Webサイトやアプリケーションの改ざん」や「なりすまし」が挙げられる

- ハッキングを防ぐためには、パスワードの強化やエンドポイントセキュリティの強化などが効果的ある

- ハッキングをはじめとするサイバー攻撃を防ぐためには、定期的に自社の脆弱性を診断し、適切な対策を講じる必要がある

ハッキングを仕掛ける攻撃者は、企業が普段使用しているツールやシステムの脆弱性を狙ってきたり、人間の心理や行動の隙を突いて攻撃を仕掛けてきたりします。

本記事で紹介したような対策方法に加えて、定期的な脆弱性診断・ペネトレーションテストの実施で、堅牢なセキュリティ体制の構築を目指してください。

おすすめ記事