Written by Aimee

目 次

「MITRE ATT&CK」とは、実際に観測されたサイバー攻撃における戦術や手法をまとめたフレームワークです。

マトリクス、戦術、技術・手法、緩和策、攻撃者グループ、ソフトウェアの6つの要素で構成されており、そのうちの戦術は14フェーズに分類されています。

本記事では、MITRE ATT&CKの概要や活用方法などについて解説します。

▼本記事でわかること

- MITRE ATT&CKの概要

- MITRE ATT&CKの構成・フェーズ

- MITRE ATT&CKの活用方法

また、「LANSCOPE サイバープロテクション」のAIアンチウイルスについてもあわせて紹介します。

「LANSCOPE サイバープロテクション」は、MITRE ATT&CKの14のフェーズのうち、「初期アクセス」「実行」などに対策できるセキュリティソリューションです。

セキュリティ強化を目指す企業・組織の方は、ぜひご確認ください。

MITRE ATT&CKとは

MITRE ATT&CK(マイターアタック)とは、攻撃者が標的を攻撃する際に使用する手法や技術をまとめたもので、実際に発生したサイバー攻撃をもとに作成されています。

MITRE ATT&CKを参考にすることで、サイバー攻撃者の行動を理解し、より具体的な対策を講じることができるようになるでしょう。

MITREとは

MITRE(マイター)とは、人工知能、医療、宇宙安全保障、サイバーセキュリティなど幅広い分野での研究開発をおこなっている米国政府が支援する非営利組織です。

とくに、サイバーセキュリティの分野では、CVE(Common Vulnerabilities and Exposures)と呼ばれる情報セキュリティにおける脆弱性やインシデントの情報を収集・識別するデータベースの管理・運用を担当していることで有名です。

また、米国国立標準技術研究所(NIST)の連邦研究開発センターを運営し、官民パートナーシップや、ハブとしての機能も担っています。

ATT&CKとは

ATT&CKは「Adversarial Tactics, Techniques and Common Knowledge」の略称で、直訳すると「敵対的な戦術と技術および共通知識」を意味します。

これは、実際に観測されたサイバー攻撃における戦術や手法をまとめたフレームワークで、攻撃者の行動パターンを理解し、それに対する防御策を立てるための重要なツールとして利用されます。

ATT&CKは以下の6つの要素で構成されており、とくに「戦術」は、14フェーズに分類されています。

- マトリクス

- 戦術

- 技術・手法

- 緩和策

- 攻撃者グループ

- ソフトウェア

様々な攻撃手法やテクニックを細分化し、それぞれの段階における攻撃者の行動を明確に示すことにより、企業は自らのセキュリティ戦略を構築し、攻撃に対する迅速な対応をおこなうことが可能になります。

さらに、2023年時点で技術・手法に関しては、193の攻撃技法と401のサブ技法が掲載されています。

このフレームワークは、不定期もしくは4半期に一度のペースで最新の脅威情報が追加され、サイバーセキュリティの専門家や組織が攻撃手法に対する理解を深め、適切な対策を講じるのに役立ちます。

MITRE ATT&CKの構成

MITRE ATT&CKは、サイバー攻撃に関する包括的な知識を提供するべく、前述した通り、以下の6つの要素で構成されています。

- マトリクス

- 戦術

- 技術・手法

- 緩和策

- 攻撃者グループ

- ソフトウェア

構成要素について詳しく解説します。

マトリクス

マトリクスは、Enterprise(企業向け)、Mobile(モバイル向け)、ICS(産業用制御システム向け)の3つの分野に分かれています。

| 対象 | |

|---|---|

| Enterprise(企業向け) | Windows, macOS, AWS, Azure, Office 365, SaaS |

| Mobile(モバイル向け) | Android, iOS |

| ICS(産業用制御システム向け) | 産業用制御システム |

戦術

戦術は、攻撃者が標的を攻撃するために使用する戦略や目的を表します。

ATT&CKでは、14フェーズに分類されており、攻撃の進行状況や手法の分析に役立ちます。

技術・手法

実際の攻撃で使用される「具体的な技術や手法」を示しており、2023年時点で193の攻撃技法と401のサブ技法が掲載されています。

具体的な例として、ソーシャルエンジニアリング、マルウェアの使用、コマンド&コントロールの確立などが技術・手法に該当します。

緩和策

緩和策とは、サイバー攻撃による被害を最小限にとどめるための方法です。

侵入検知システムや多要素認証の導入などが含まれます。

攻撃者グループ

攻撃者グループは、特定の攻撃者や攻撃グループが使用する手法やインフラ、攻撃活動のパターンなどに関する情報を提供します。

これにより、組織は特定の脅威アクターに対する警戒を高め、より効果的な対策を講じることができます。

ソフトウェア

ソフトウェアは、特定の攻撃に使用されるツールやマルウェア、コマンドなどの情報を提供する項目です。

これにより、組織は攻撃活動を特定し、適切な対策を講じることができます。

MITRE ATT&CKの14フェーズ

前述した通り、MITRE ATT&CKでは偵察から最終目的を達成するまでの戦術が14フェーズに分類されています。

それぞれのフェーズについて簡単に解説します。

1.偵察

まず攻撃者は、ソーシャルメディアや企業のWebサイトから標的に関する情報を収集したり、ポートスキャンをおこなってシステムに侵入できる場所を調査したりします。

ポートスキャンとは、ポート一つひとつにデータを送信し、その応答から稼働状況を確認するものです。

攻撃者は攻撃の成功率を上げるためにも、偵察を念入りに実施します。

2.リソース開発

偵察の結果をもとに、攻撃者は攻撃に必要なリソースの準備をおこないます。

リソースの具体例として挙げられます。

- マルウェア

- エクスプロイト

- 攻撃に使うメールアドレスやアカウント

これらのリソースは、攻撃者自らが開発する場合もありますが、RaaSを利用したり、偵察の段階で標的から窃取したりする場合もあります。

RaaSとは、ランサムウェア攻撃に必要な機能がパッケージ化して提供するサービスモデルで、近年のランサムウェア攻撃増加の大きな要因となっています。

3.初期アクセス

攻撃者は準備したリソースを使用し、システム内に足がかりを構築します。

初期アクセスに使用される手段の例として、以下が挙げられます。

- Webサイトや公開サーバーの脆弱性

- 不正プログラムを仕掛けたWebサイト

- メールの添付ファイル

また、ソーシャルエンジニアリングによるアカウント情報の収集や、通信経路上に割り込んで通信内容を盗聴する中間者攻撃を仕掛けることもあります。

4.実行

攻撃者は自身の目的達成のために、標的環境で悪意のあるコードやプログラムを実行し、攻撃を開始します。

5.永続化

攻撃者は標的環境に侵入するための足がかりを構築した後、それを維持する必要があります。

そのため、バックドアを仕掛けてシステムへの再侵入を可能にしたり、資格情報を変更して正規のユーザーがネットワークにアクセスできないようにしたりします。

6.権限昇格

攻撃者は、標的環境での権限を昇格させ、より広範囲な操作をおこなうための権限を取得します。

通常、一般のユーザーが実行できるタスクは制限されているため、攻撃者が目的を達成するにはより高い権限の取得が必要です。

そのため、攻撃者はシステムの脆弱性や設定・構成のミスを利用したり、ユーザー認証に使われるクレデンシャル情報(既存アカウントが持つIDやパスワードなど)を取得したりして、権限昇格を試みます。

7.防衛回避

攻撃者は、検出や防御を回避するための手法を使用します。

具体的には、以下の手段を用いて、自身の存在を隠匿します。

- セキュリティソフトの無効化

- 隠しファイルやフォルダの作成

- コマンド履歴の削除

8.認証情報アクセス

社内でも一部の人しか閲覧できないような重要データにアクセスするには、アクセス権をもっているユーザーの認証情報が必要です。

この認証情報を取得するために、ネットワークを流れるパケットを盗み見たり、キーロガーを使用してIDやパスワードを盗んだりします。

>キーロガーとは、ユーザーの 「キーボード入力」を記録・監視するソフトウェアのことです。

9.探索

攻撃者はシステム内部の環境を探索し、重要な情報やリソースを特定します。

これには、ファイルシステムの探索、ネットワーク内の移動、機密情報の収集などが含まれます。

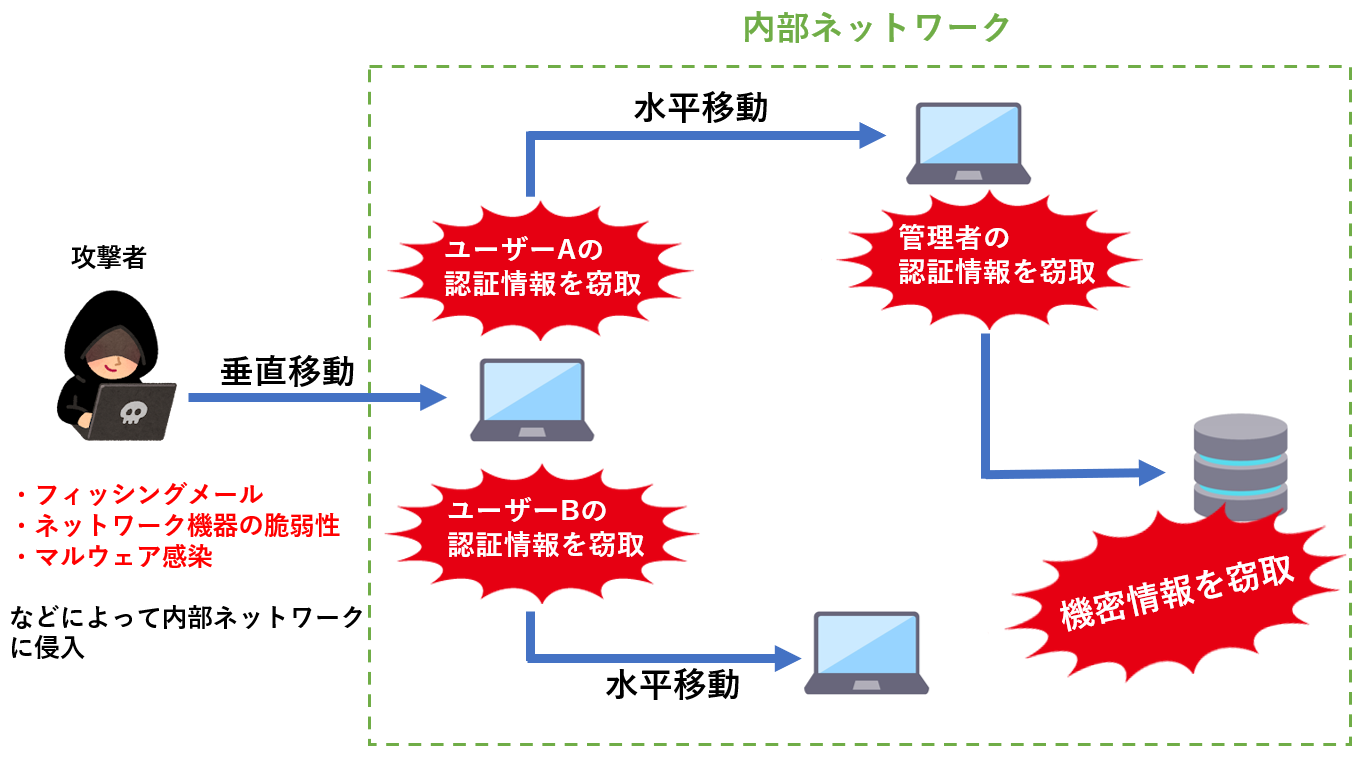

10.水平展開

攻撃者は最終目標にアクセスするため、侵入したシステムと隣接する、他のシステムやネットワークへ侵入します。

このように、ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく手法を「ラテラルムーブメント」と言います。

▼ラテラルムーブメントのイメージ

11.収集

攻撃者は、標的環境から自身の目的に関連する有益な情報やデータを収集します。

12.C&C

攻撃者は、C&Cサーバー(コマンド&コントロールサーバー)を使用して攻撃を管理し、標的環境内での操作を維持します。

C&Cサーバーとは、攻撃者がマルウェアに感染した端末に指令を出すためのサーバーです。

C&Cサーバーによって、攻撃者は窃取した情報を受け取ったり、マルウェアを送り込んだりすることが可能です。

13.持ち出し

攻撃者は、標的環境からデータや情報を持ち出します。

このとき、攻撃者はデータを暗号化もしくは圧縮することで検出を逃れようとします。

14.影響

攻撃者は、標的環境に影響を与えるために、データの破壊、システムの停止、サービスの妨害などの操作をおこないます。

これらの戦術フェーズは、攻撃者が標的を攻撃する際の一般的な手法を理解し、適切な対策を講じるための重要な情報源となります。

MITRE ATT&CKとサイバーキルチェーンとの違い

MITRE ATT&CKと同じサイバー攻撃のフレームワークに「サイバーキルチェーン」というものがあります。

サイバーキルチェーンは、攻撃者がサイバー攻撃を計画し、目的を達成するまでの一連の手順を構造化したものです。

「高度標的型攻撃(APT攻撃)」から防御することを目的に、攻撃者の行動を7つのフェーズにわけて提示しています。

| 1 | 偵察(Reconnaissance) | 標的に関する情報を収集する |

|---|---|---|

| 2 | 武器化(Weaponization) | 攻撃のためのマルウェアを作成する |

| 3 | 配布(Delivery) | マルウェアを標的に送る |

| 4 | エクスプロイト(Exploitation) | マルウェアが標的の脆弱性を利用して実行される |

| 5 | インストール(Installation) | マルウェアがシステムにインストールされる |

| 6 | コマンド&コントロール(Command and Control, C2) | 攻撃者がマルウェアを通じて標的システムと通信する |

| 7 | 目的の達成(Actions on Objectives) | 攻撃者が最終的な目的(データの盗難、破壊など)を達成する |

ただし攻撃手法や具体的なツール情報は含まれていません。

一方のMITRE ATT&CKは、攻撃者が利用する戦術や使用されるツール、手法などが詳細に記述しています。

特定の攻撃手法やツールが使用された場合の具体的な挙動、対策まで記載されており、セキュリティプロフェッショナルが具体的な対策を講じるための重要なリソースとなっています。

| サイバーキルチェーン | 攻撃の全体的なプロセスを理解し、各フェーズでの防御策を設計するためのフレームワーク |

|---|---|

| MITRE ATT&CK | 攻撃者の具体的な行動や技術に焦点を当て、それに対する詳細な防御策を設計するための知識ベース |

サイバーキルチェーンについてより詳しく知りたい方は、下記の記事をご参照ください。

MITRE ATT&CKの活用方法

MITRE ATT&CKの活用方法としては、以下が挙げられます。

- 攻撃の事前検証として活用

- レッドチーム演習での指標として活用

- セキュリティギャップ分析に活用

- 攻撃者の行動分析に活用

- SOCの評価に活用

MITRE ATT&CKの活用方法を詳しく確認していきましょう。

1. 攻撃の事前検証として活用

MITRE ATT&CKは攻撃の事前検証に活用できます。

具体的には、まず自社のセキュリティ状況から、どういったサイバー攻撃を受ける可能性があるのか洗い出します。

次にMITRE ATT&CKから該当する攻撃を抽出し、その攻撃で使用される戦術や手法に対処できるか防御テストを行うことで、攻撃の事前検証が可能です。

2. レッドチーム演習での指標として活用

レッドチームとは、サーバーやクライアント端末などに疑似攻撃を仕掛けるチームです。

MITRE ATT&CKには攻撃者が利用する戦術やソフトウェアが記載されているため、より本物のサイバー攻撃に近い状態で演習をおこなうことができます。

3. セキュリティギャップ分析に活用

MITRE ATT&CKには、戦術や攻撃手法だけでなく、攻撃の回避策や検知方法も記載されています。

そのため、自社のセキュリティ対策と比較し、現在実施されている対策とのギャップを分析することが可能です。

4. 攻撃者の行動分析に活用

MITRE ATT&CKに掲載されている情報はあくまで既知の攻撃情報です。

攻撃者は未知の攻撃を仕掛ける可能性もありますが、MITRE ATT&CKをもとに自社のネットワーク環境下で攻撃者の行動を分析すれば、未知の攻撃を検知することができます。

5. SOCの評価に活用

「SOC(Security Operation Center)」とは、24時間365日体制でネットワークの監視を行い、リアルタイムで脅威を検知・対処する役割を担う、サイバーセキュリティの専門組織・部門です。

このSOCの評価にMITRE ATT&CKを活用することが可能です。

MITRE ATT&CKでは、攻撃の段階ごとに使用される手法やツールが記載されているため、攻撃の検知や分析、対応の有効性を評価することが可能です。

戦術や技術、攻撃の手順などをSOCが理解することで、潜在的な脅威も素早く検出することができるようになるでしょう。

MITRE ATT&CKに準拠した次世代アンチウイルス「LANSCOPEサイバープロテクション」

MOTEX(エムオーテックス)が提供する次世代アンチウイルス「LANSCOPEサイバープロテクション」は、4半期に一度のペースで更新されるMITRE ATT&CKに準拠していることから、最新の脅威にも対応可能です。

「LANSCOPEサイバープロテクション」では、新種・未知のマルウェア対策に強みを持つ、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

アンチウイルス✕EDR✕MDRをセットで利用可能な「Aurora Managed Endpoint Defense」

「LANSCOPE サイバープロテクション」では、EDRのマネージドサービス「Aurora Managed Endpoint Defense」を提供しています。

「Aurora Managed Endpoint Defense 」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックするAIアンチウイルス「Aurora Protect」

- 侵入後の脅威を検知し対処するEDR「Aurora Focus」

セキュリティのスペシャリストが徹底したアラート管理をおこなうため、お客様にとって本当に必要なアラートのみを厳選して通知することが可能になり、不要なアラートに対応する必要がなくなります。

また、緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

「Deep Instinct」は、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

万が一サイバー攻撃を受けてしまったら?インシデント対応パッケージにお任せください

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、「サイバー攻撃を受けた後」に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、マルウェアや脅威の封じ込めから復旧支援、さらに今後の対策に関するアドバイスまでを提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

まとめ

本記事では「MITRE ATT&CK」をテーマに、その概要や対策について解説しました。

▼本記事のまとめ

- MITRE ATT&CK(マイターアタック)とは、実際に観測されたサイバー攻撃における戦術や手法をまとめたフレームワーク

- MITRE ATT&CKは、「マトリクス」「戦術」「技術・手法」「緩和策」「攻撃者グループ」「ソフトウェア」の6つの要素で構成されている

- MITRE ATT&CKでは偵察から最終目的を達成するまでの戦術が14フェーズに分類されている

- MITRE ATT&CKは、「攻撃の事前検証」「レッドチーム演習」「セキュリティギャップ分析」「攻撃者の行動分析」「SOCの評価」といった場面で活用できる

MITRE ATT&CKを効果的に活用することで攻撃手法を理解できるよになり、適切なセキュリティ対策が講じられるようになります。

近年、サイバー攻撃の手段には高度化・巧妙化が見られています。

平時から強固なセキュリティ体制の整備を目指し、サイバー攻撃の被害に遭わない体制を目指しましょう。

本記事で紹介した「LANSCOPEサイバープロテクション」は、4半期に一度のペースで更新されるMITRE ATT&CKに準拠しており、最新の脅威にも対応可能です。

セキュリティ強化を目指す企業・組織の方はぜひご確認ください。

おすすめ記事