Written by WizLANSCOPE編集部

目 次

標的型攻撃とは、特定の業界や企業、個人などを狙うサイバー攻撃の手法です。

事前にターゲットの身辺を入念に調べてから攻撃を仕掛けてくるため、攻撃の成功率が高いという特徴があります。

本記事では、近年注目を集めている標的型攻撃を未然に防ぐための対策や被害を最小限に抑えるための対策などを解説します。

▼本記事でわかること

- 標的型攻撃の概要

- 標的型攻撃への対策

- 標的型攻撃メールを開いたときの対処

また、高度化・巧妙化が見られるサイバー攻撃を防ぐ方法として、「LANSCOPE サイバープロテクション」のセキュリティソリューションも紹介しています。

企業・組織のセキュリティ強化を目指す担当者の方は、ぜひご確認ください。

標的型攻撃とは

標的型攻撃とは、特定の業界や企業、個人を狙うサイバー攻撃の手法で、主に機密情報の窃取を目的におこなわれます。

代表的な手口として「標的型攻撃メール」が挙げられます。

攻撃者は、不正なファイルやURLを含むメールをターゲットに送りつけ、開かせることで、マルウェア(悪意のあるソフトウェアやコードの総称)に感染させ、情報資産を盗もうとします。

標的型攻撃は、事前にターゲットの身辺を入念に調査したうえで実行されるため、攻撃の成功率が高い特徴があります。

たとえば、ターゲットである企業の社内連絡などを装い、「請求書のご確認」「人事異動のお知らせ」など、受信者が思わず開いてしまうような、巧妙な内容で送られてくることが報告されています。

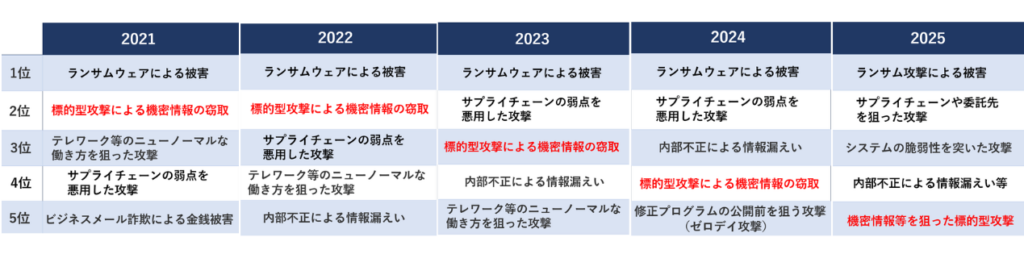

標的型攻撃は、IPA(独立行政法人情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威(組織編)」でも、2014年以降、常に5位以内にランクインしています。

▼情報セキュリティ10大脅威における「標的型攻撃」の推移

※IPA「情報セキュリティ10大脅威」をもとにMOTEXで作成

標的型攻撃の被害に見舞われると、一度の被害で企業の信頼を大きく損なう可能性もあるため、予防と初動対応の体制を日頃から整えておくことが重要です。

標的型攻撃の流れ

標的型攻撃の実行手順を5つにわけて解説します。

- 手順(1):事前準備

- 手順(2):初期侵入

- 手順(3):攻撃基盤の構築

- 手順(4):情報探索

- 手順(5):情報の窃取・転送

標的型攻撃がどのような手順で実行されるのかを知っておくことで、対策に活かすことができるようになるでしょう。

詳しく確認していきましょう。

手順(1):事前準備

攻撃者は、事前準備として、ターゲットに関する情報収集を入念におこないます。

収集する情報の例は以下の通りです。

- ターゲットである組織が導入しているソフトウェアの種類やバージョン

- 組織の構造や部門編成

- ネットワーク環境の構成

- 取引先や関連企業の情報

- 従業員の個人情報やアカウント情報

これらの情報は、後の攻撃段階で偽装メールの作成や侵入経路の特定に活用されます。

また、ソーシャルエンジニアリングと呼ばれる手法により、従業員のログイン情報が盗まれる可能性もあります。

ソーシャルエンジニアリングとは、ゴミ箱をあさる、PC画面を盗み見るなど、情報通信技術を用いずに情報を抜き取るアナログな攻撃手法です。

攻撃者はこのような準備を通じて、標的への侵入ルートを構築していきます。

さらに近年では、SNSや企業の公式サイトから得られる情報をもとに、攻撃対象の従業員を特定しやすくなっており、より精度の高い攻撃が可能になっています。

手順(2):初期侵入

攻撃者は、事前準備で収集した詳細な情報をもとに、「標的型攻撃メール」や「ネットワークの脆弱性」を利用して、ターゲットである企業・組織への侵入を試みます。

| 標的型攻撃メール | ターゲットの取引先になりすましてマルウェアが添付されたメールを送り、開封した従業員のデバイスにマルウェアが侵入する |

|---|---|

| ネットワークの脆弱性 | ターゲットのネットワークシステムに存在するセキュリティホール(セキュリティ上の欠陥)を悪用し、外部から直接システムに侵入する |

手順(3):攻撃基盤の構築

システムへ侵入することに成功した攻撃者は、継続的にシステムにアクセスできる環境の整備を進めます。

最も一般的な手法は、バックドアを設置する方法です。

バックドアは、正規の認証プロセスを迂回してシステムに再侵入するための隠れた入り口のことです。

このバックドアが一度設置されてしまうと、攻撃者は、通常のセキュリティ対策を回避して自由にシステムにアクセスできるようになってしまいます。

またバックドアは、設置されただけでは直接的な影響がないことから発見が難しく、被害が拡大しやすいという特徴があります。

手順(4):情報探索

情報探索のフェーズでは、ラテラルムーブメントという高度な攻撃技術が頻繁に使用されます。

ラテラルムーブメントとは、最初に侵入した一般従業員のコンピューターを起点として、ネットワーク内を水平方向に移動しながら、より高い権限を持つアカウントへのアクセスを獲得していく手法です。

たとえば、攻撃者がまず一般職員のコンピューターに侵入後、そのネットワーク接続を利用して管理者権限を持つアカウントに到達し、最終的により機密度の高い情報へのアクセスを獲得するという流れが挙げられます。

このような段階的なアプローチにより、攻撃者は組織の最も重要な情報資産にたどり着くことができます。

手順(5):情報の窃取・転送

組織の最も重要な情報資産に辿り着いた攻撃者は、機密情報やデータを窃取し、外部へ転送します。

転送時には、暗号化やステガノグラフィなどの手法が用いられます。

ステガノグラフィとは、画像ファイルなどの表面的には無害なデータに、別の情報を隠して送信する技術です。

これにより、ファイアウォールやアンチウイルスソフトに検知されにくくすることができます。

情報の転送が完了したあとは、ネットワークの通信ログやデバイスの操作履歴を削除することで、監視や調査を回避しようとします。

標的型攻撃は長期にわたり静かに進行し、発覚したときにはすでに深刻な情報漏洩が発生していることが少なくありません。

こうした攻撃に対抗するためには、早期発見と多層的なセキュリティ対策が不可欠です。

標的型攻撃による被害を防ぐための対策

企業・組織が標的型攻撃に見舞われると、甚大な被害が想定されます。

被害を防ぐためには、平時から強固なセキュリティ対策を講じる必要があります。

本記事では、標的型攻撃を防ぐために企業がすべき対策を3つ紹介します。

- 従業員への情報セキュリティ教育・メール訓練の実施

- フィルタリングの実装

- アンチウイルスソフトの導入

確認していきましょう。

従業員への情報セキュリティ教育・メール訓練の実施

近年の標的型攻撃メールは、AIの活用などが進んでいる影響もあり、文面などに違和感がなく、本物のメールと見間違えやすくなっています。

巧妙化する標的型攻撃メールの被害を防ぐためには、まず、従業員のセキュリティ意識を高めることが重要です。

基本的な情報リテラシーに加え、マルウェア付きメールの見分け方や、不審なファイルの扱い方などを学ぶ教育プログラムが有効です。

さらに、実際の標的型攻撃を想定した模擬メール訓練も効果的です。

擬似的な攻撃メールを送信し、従業員がどのように対応するかを確認することで、実際の被害を未然に防ぐ力を養うことができるでしょう。

フィルタリングの実装

メールにフィルタリングを実装することで、不審なリンクや添付ファイルを自動的に検知・遮断できるようになります。

たとえば、スパムフィルタを使えば、偽装メールやフィッシングメールを受信トレイに届く前に排除することができます。

ただし、これらの機能は常に最新の状態を保たなければ、日々巧妙化する攻撃に対応できなくなっていきます。

設定の見直しやアップデートを定期的に実施し、効果的な防御を維持しましょう。

アンチウイルスソフトの導入

添付ファイルに仕掛けられたマルウェアに感染しない方法として、アンチウイルスの導入が効果的です。

アンチウイルスソフトは、ファイルのスキャンやリアルタイム監視を通じて、システムに侵入しようとする不審なプログラムを検出・駆除するセキュリティソリューションです。

昨今は未知のマルウェアにも対応できるよう、AIや機械学習を取り入れた高性能な製品も登場しています。

アンチウイルスを導入することで、最新の脅威に常に備えることができるようになるでしょう。

標的型攻撃の被害を最小限に抑えるための対策

次に、標的型攻撃の被害が発生した際に、被害を最小限に抑える方法を解説します。

セキュリティ対策を万全にしていても、攻撃を100%防ぐことは難しいケースもあります。

そのため、侵入されたときのことを想定し、被害を最小限に抑えるための対策も準備しておくことが大切です。

- IDS/IPSの導入

- 暗号化の実施

- SIEMの導入

被害を最小限に抑える方法を確認していきましょう。

IDS/IPSの導入

「IDS」とは、不正侵入検知システムのことで、組織のネットワーク内を流れる通信データを常時監視し、通常とは異なる不審な通信パターンや既知の攻撃手法を検知するセキュリティソリューションです。

「IPS」は、不正侵入防御システムのことで、IDSの検知機能に加えて、危険と判断された通信を自動的にブロックする能力を備えているセキュリティソリューションです。

両システムは、攻撃の初期段階での防御にとくに効果を発揮します。

ただし、効果を最大化するためには、自社のネットワーク構成に最適な製品を選定する必要があります。

また、進化する攻撃に備えるため、導入後も定期的なアップデートと設定の見直しも必要です。

暗号化の実施

ファイルを暗号化しておくと、仮に漏洩してしまったとしても、復号キーがなければ中身を読み取られる心配がなく、情報漏洩のリスクを低減できます。

暗号化を実装する際は、ディスク全体ではなくファイル単位で実施するようにしましょう。

標的型攻撃は、通常システムが稼働している状態を狙って実行されるため、ディスクレベルの暗号化では十分な保護効果を得られない可能性があります。

ファイル単位で暗号化することで、適切なアクセス権限を持つユーザーのみが情報を復号できる仕組みを構築できるでしょう。

SIEMの導入

「SIEM」とは、 Security Information and Event Managementの略称で、セキュリティに関する情報とイベントログを統合的に管理するツールです。

SIEMは、セキュリティ機器のログやネットワークのアクセス履歴などをリアルタイムで監視・分析し、異常な兆候を早期に見つけ出します。

これにより、標的型攻撃のような侵入型の攻撃に対して、攻撃の兆候をいち早く察知し、適切な対応を取ることが可能になります。

SIEMを効果的に活用するには、社内のネットワークやシステム構成を踏まえたログ管理の設計が不可欠です。

事前にどのような攻撃経路が想定されるかを洗い出し、重要なログを取りこぼさない体制を整えることが求められます。

個々人が取り組むべき標的型攻撃への対策

標的型攻撃の被害を防ぐためには、ひとつの対策ではなく、複数の対策を講じる必要があります。

高精度なアンチウイルスや不正アクセスを検知できるソリューションを導入することはもちろん、従業員一人ひとりが基本的な対策を徹底することが求められます。

具体的には、「OS・ソフトウェアの定期的なアップデート」「多要素認証の設定やパスワードの強化」などが挙げられます。

OSやアプリケーションソフトウェアの定期的な更新は、既知の脆弱性を修正し、攻撃者による悪用を防ぐために欠かせません。

また多要素認証を設定しておけば、たとえパスワードが窃取されても、不正アクセスを阻止できる可能性が高まります。

標的型攻撃メールを開いてしまった場合の対処法

標的型攻撃メールに添付されているファイルや本文内のリンクを開いてしまった場合、以下の対処をおこないましょう。

- 該当デバイスをネットワークから切り離す

- 上長や情報システム部門に報告する

- 被害範囲や原因調査をおこなう

メールに添付されているファイルや本文内のリンクを開いてしまうと、マルウェアに感染する可能性が高いです。

マルウェアはネットワークを介して感染を広げるため、まずはメールを開いてしまったデバイスをネットワークから切り離すことが重要です。

その後、上長や情報システムなどの適切な担当者に報告し、導入しているセキュリティソリューションを用いて、被害範囲の特定や原因の調査を実行します。

また、警察庁や関連企業、パートナーへの連絡も忘れないようにしましょう。

標的型攻撃対策に「LANSCOPE サイバープロテクション」

「LANSCOPE サイバープロテクション」では、未知のマルウェアを検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「LANSCOPE サイバープロテクション」では、EDRのマネージドサービス「Aurora Managed Endpoint Defense」を提供しています。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが運用するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立することができます。

しかし実際は、「EDRによるセキュリティ監視に手が回らない」「アンチウイルスとEDRの併用ができていない」というケースも多いです。

このような課題をお持ちの企業・組織の方に、「Aurora Managed Endpoint Defense」は「高度なエンドポイントセキュリティ製品」と、その製品の「監視・運用サービス」をセットで提供します。

高精度なアンチウイルス・EDRを併用できることに加え、セキュリティのプロが24時間365日監視をおこなうため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

また、「LANSCOPE サイバープロテクション」は、アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な運用も可能です。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct(ディープインスティンクト)」

次に、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」を紹介します。

たとえば、以下のような課題をお持ちの企業・組織の方には、「Deep Instinct」が効果を発揮します。

- 未知のマルウェアも検知したい

- 実行ファイル以外の様々なファイルにも、対応できる製品が良い

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなく、ExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。

ファイル形式を問わず対処する「Deep Instinct」であれば、高度化・巧妙化するマルウェアも、高い精度で検知し、防御することが可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

「Deep Instinct」についてより詳しく知りたい方は、下記のページをご確認ください。

マルウェアに感染してしまった場合は「インシデント対応パッケージ」にお任せください

「マルウェアに感染してしまったかも」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃の被害が発覚した場合、いち早く対応し、復旧させる必要があります。

サイバー攻撃の被害を最小限に抑える方法として、プロがお客様に代わって脅威に対処する 「インシデント対応パッケージ」 の利用がおすすめです。

「LANSCOPE サイバープロテクション」の「インシデント対応パッケージ」では、フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定します。

また、調査後は、封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスも提供します。

「自社で復旧作業をおこなうのが難しい」「攻撃の感染経路や影響範囲の特定をプロに任せたい」というお客様は、ぜひご検討ください。

「インシデント対応パッケージ」については、下記のページでより詳しく紹介しています。

まとめ

本記事では「標的型攻撃への対策」をテーマに、攻撃を未然に防ぐための対策や被害を最小限に抑えるための対策などを解説しました。

▼本記事のまとめ

- 標的型攻撃とは、特定の組織や個人を狙うサイバー攻撃の手法で、主に機密情報の窃取を目的におこなわれる

- 標的型攻撃を防ぐためには、「従業員への情報セキュリティ教育・メール訓練の実施」「フィルタリングの実装」「アンチウイルスソフトの導入」などが有効である

- 攻撃者に侵入されたときのことを想定し、「IDS/IPSやSIEMの導入」「暗号化の実施」もあわせておこなうのが望ましい

巧妙な手口を使う標的型攻撃の被害を防ぐためには、技術的な対策だけでなく、従業員のセキュリティ意識の底上げや基本的な対策の徹底も必要不可欠です。

本記事を参考に、ぜひセキュリティ対策の見直しを実施してみてください。

また、標的型攻撃をはじめとするサイバー攻撃への予防・対策には、「LANSCOPE サイバープロテクション」のセキュリティソリューションが有効です。

本記事で紹介した「Aurora Managed Endpoint Defense」や「Deep Instinct」を活用して、ぜひセキュリティ体制の強化を目指してください。

おすすめ記事