Written by Aimee

目 次

不正アクセスとは、攻撃者が正規の認証手続きを経ることなく、システムやネットワーク、アプリケーションなどに侵入し、不正にデータを窃取・改ざん・破壊する行為を指します。

不正アクセスが発生すると、機密情報の漏洩、システムのダウン、マルウェア感染、さらにはサイバー攻撃の踏み台にされるといった深刻な被害につながる可能性があります。

こういった被害を防ぐには、以下のようなセキュリティ対策の実施が欠かせません。

▼不正アクセスを防ぐ11の対策

- 1. 認証の強化

- 2. 適切なアクセス権限の設定

- 3. ネットワークセキュリティ

- 4. パスワード管理の徹底

- 5. 定期的なパッチ適用やセキュリティアップデート

- 6. 高精度なアンチウイルスの導入

- 7. EDR/XDRによるエンドポイントの脅威検出

- 8. 情報セキュリティ教育の実施

- 9. 定期的な脆弱性診断/ ペネトレーションテストの実施

- 10. クラウドサービスにおける環境や設定診断

- 11. サーバー上の不要なサービスを停止・削除

不正アクセスを防ぐには、基本的なセキュリティ対策を徹底するとともに、多層防御によるネットワーク・エンドポイント・クラウドなどのセキュリティ強化が不可欠です。

本記事では、今すぐ実施すべき11の対策について解説します。

▼この記事を要約すると

- 不正アクセス被害が急増し、2023年の認知件数は6,312件で前年から4,112件の増加。特に「識別符号窃用型(ID・パスワードの悪用)」が90%以上を占めており、認証強化やパスワード管理の徹底が重要。

- 不正アクセスの主な手口は「脆弱性の悪用」「なりすまし」「マルウェア感染」の3つ。これらを防ぐために、定期的なアクセス権限の見直しや多要素認証の導入、ネットワーク監視、脆弱性診断の実施など、多層防御による包括的な対策が必要。

- 万が一不正アクセスを受けた場合は、迅速にシステムを隔離し、パスワード変更・証拠保全・警察や専門機関への相談を行うことで、被害の拡大を防ぐことが重要。

不正アクセスの発生件数が急増

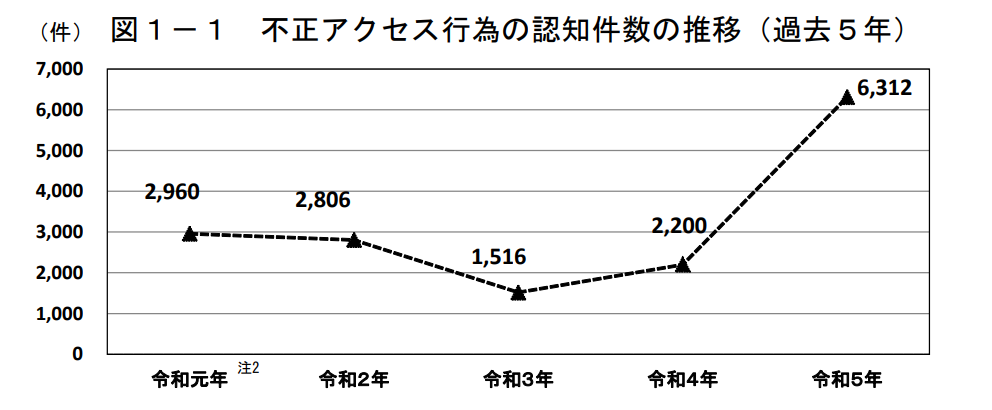

近年、不正アクセスの件数が急増しています。

警察庁の報告によると、令和5年の認知件数は6,312件に達し、前年(令和4年)と比べて4,112件増加。この背景には、リモートワークの普及、クラウドサービスの利用拡大、サイバー攻撃手法の高度化などが影響しています。

出典:警察庁|不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和6年3月14日)

また、検挙された不正アクセス行為の90%以上が「識別符号窃用型」によるものでした。識別符号窃用型とは、他人の識別符号(IDやパスワードなど)を悪用し、正規の利用者として不正アクセスする手口です。

このような不正アクセスの増加はセキュリティ対策の重要性を再認識させるものであり、企業はもちろん個人においても、不正アクセスへの厳重な対策は必須課題と言えるでしょう。

不正アクセスの主な手口

不正アクセスの手口は多岐にわたりますが、代表的な方法として以下の3つが挙げられます。

- ●脆弱性を悪用した不正アクセス

- ●なりすましによる不正アクセス

- ●マルウェアに感染させて不正アクセス

1.脆弱性を悪用した不正アクセス

システムやソフトウェアの「セキュリティホール」を突いて侵入する手口です。プログラムの不備や更新の遅れを利用し、データの窃取や改ざん、システムの乗っ取りを行います。

2.なりすましによる不正アクセス

攻撃者が盗んだID・パスワードを使い、正規ユーザーになりすましてアクセスする方法です。フィッシング詐欺やソーシャルエンジニアリングなどによって認証情報を取得するほか、過去に流出したアカウント情報をダークウェブ等で入手するケースもあります。

フィッシング…メール・SMS内のURLから偽のWebサイトに誘導し、誘導先のサイトで個人情報やアカウント情報を入力させて盗み取る行為

ソーシャルエンジニアリング…システムやネットワークにログインする為に必要な「ID・パスワード」を、情報通信技術を使わずに盗む手法。

3.マルウェアに感染させて不正アクセス

トロイの木馬やランサムウェア、バックドアといったマルウェアをターゲットのシステムに感染させ、不正にアクセスする手口です。

攻撃者はマルウェアを利用して、リモートでの操作やデータの窃取、システムの制御を行います。マルウェアは、不正なリンクや添付ファイルを通じて拡散されることが一般的です。

不正アクセスを防ぐ11の対策

不正アクセスが発生すると、以下のような被害が生じる可能性があります。

- ●Webサイトの改ざん:悪意のあるスクリプトが埋め込まれ、フィッシング詐欺やマルウェア配布の温床になる

- ●顧客情報の流出:クレジットカード情報や個人情報が漏洩し、企業の信頼を損なう

- ●システム・サービスの停止:攻撃によりサーバーがダウンし、業務が停止

- ●サイバー攻撃の踏み台:自社のシステムが乗っ取られ、他の企業や個人への攻撃に利用される

このようなリスクを回避するため、実践したい「不正アクセスの対策」をご紹介します。

1.認証の強化

攻撃者は、漏洩したID・パスワードを使用し、不正にシステムへログインしようとします。このリスクを低減するため、多要素認証(MFA)やリスクベース認証(RBA)などを導入し、認証を強化することが重要です。

| 多要素認証 | ユーザーの身元確認のため「知識情報」「所持情報」「生体情報」の中から2つ以上の認証要素を組み合わせ、認証を行うセキュリティ手法。

例:パスワード(知識情報)入力+スマートフォンのワンタイムパスワード(所持情報)入力 |

|---|---|

| リスクベース認証 | システムやサービスへのログイン時、ユーザーの行動からリスクレベルを分析・評価し、リスクがあると判断された場合にのみ「追加の認証」を行うセキュリティ手法。

例:深夜に海外からのアクセスがあった場合のみ、SMS認証を追加 |

MFAやRBAを導入することで、パスワードの流出だけでは不正アクセスが成立しない環境を構築できます。

2.適切なアクセス権限の設定

アクセス権限を適切に設定することで、内部からの不正アクセスを防ぐことにつながります。

社内システムやデータへのアクセスは、最小権限の原則(PoLP)に基づき、必要最小限の権限のみを付与することが重要です。

- ●機密情報(財務データ・顧客情報)へのアクセス権限は、特定の役職者に限定/li>

- ●不要な管理者権限を排除し、定期的にアクセス権を見直し

- ●特権アクセス管理(PAM)の強化

また、攻撃者が社内ネットワークに侵入した場合、ラテラルムーブメント(水平展開)によって機密データにアクセスするリスクがあるため、ゼロトラストモデルの導入も検討すべきです。

※ラテラルムーブメント…ネットワークに侵入した後、ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく攻撃手法

3.ネットワークセキュリティの強化

ネットワークレベルでの防御を強化することで、不正アクセスを未然に防ぐことが可能です。

代表的なソリューションには以下のものがあります。

| セキュリティソリューション | 対応範囲 | 機能と強み |

|---|---|---|

| ファイアウォール | ネットワークの入口 | ネットワークへの不正アクセスを防ぐ |

| IDS/IPS | ネットワーク侵入後の検知・防御 | 不正なトラフィックを検出する(IPSでは侵入のブロックも可能) | NDR | ネットワークに侵入後の検知・対応 | ネットワークへ侵入した脅威をリアルタイムで検知 |

また、外部から社内ネットワークにアクセスする際は、VPN(仮想プライベートネットワーク)を利用し、通信の盗聴や不正アクセスを防止することが推奨されます。

※VPN…インターネット上に仮想のプライベートネットワークを構築し、安全な通信を実現するための技術。

4. パスワード管理の徹底

パスワードの管理不備は、不正アクセスの大きな要因となります。

特に以下の3点を意識しましょう。

- ●推測されにくいパスワードを設定(8桁以上、英数字・記号を組み合わせる)

- ●パスワードを使いまわさない

- ●デバイスにパスワードを記憶させない

簡単に推測可能なパスワードを設定すると、ブルートフォース攻撃のような総当たり攻撃で、認証を突破されるリスクが高まります。また、パスワードを使いまわすと、仮に一つのアカウントでパスワードが漏洩した場合、同じパスワードを設定した全アカウントで、不正アクセスのリスクが発生します。

そのため、アカウントごとに長く複雑なパスワードの設定が推奨されるため、パスワード管理ツールやパスフレーズの利用を検討すると良いでしょう。

5. 定期的なパッチ適用とセキュリティアップデート

攻撃者は、システムやアプリケーションの既知の脆弱性を悪用し、不正アクセスを試みます。これを防ぐために、OSやソフトウェアの定期的なパッチ適用とセキュリティアップデートが不可欠です。

メーカーは脆弱性を発見すると修正プログラムを提供するため、これを迅速に適用することで攻撃のリスクを最小限に抑えられます。自動更新機能を有効にすることで、更新の適用漏れを防ぐことができます。

また、使用しているソフトウェアのサポート期限を把握し、サポート終了後は適切な代替手段を検討することも重要です。

6.高精度なアンチウイルスの導入

不正アクセスの多くは、マルウェア(ウイルス、トロイの木馬、ランサムウェアなど)を用いた攻撃です。攻撃者はフィッシングメールやWebサイト改ざんによるマルウェア配布などの手口で、エンドポイント(PC、スマートフォン、サーバーなど)をマルウェアに感染させ、内部ネットワークへの侵入口を確保します。

よって、エンドポイントへの不正アクセスを防ぐには、アンチウイルスの導入によるマルウェア対策が欠かせません。

従来型アンチウイルスの限界

しかし、従来型のシグネチャベースのアンチウイルスソフトでは、既知のマルウェアしか検出できないため、十分な防御策とは言えません。そのため、AI(人工知能)や機械学習を活用した次世代型アンチウイルス(NGAV)の導入を検討するとよいでしょう。未知や亜種のマルウェアであっても挙動を分析し、高精度に検出・防御できます。

7.EDRによるエンドポイントの脅威検出

エンドポイントへの不正アクセス対策として、アンチウイルスソフト(NGAV)に加え、EDR(Endpoint Detection and Response)を導入することをお勧めします。万が一、アンチウイルスだけで防げなかった脅威を、EDRで検出・対応するためです。

EDRは、エンドポイントで発生する異常な動作をリアルタイムで監視し、脅威の検出・対応を行うセキュリティソリューションです。ファイルレスマルウェアやゼロデイ攻撃など、従来のシグネチャでは検知できない脅威を「挙動」で判断して検出し、対応が可能です。

NGAVとEDRの違い

- ●NGAV(次世代型アンチウイルス):「脅威の侵入防止」が目的

- ●EDR:「侵入を前提にした脅威検知・対応」が目的

両者を組み合わせることで、侵入前後の攻撃に対するエンドポイントの防御力が向上し、不正アクセスに起因するマルウェア感染を防ぐことができます。

8.情報セキュリティ教育の実施

情報セキュリティ教育は、従業員や関係者がサイバー攻撃の手口を理解し、適切に対応できるようにするために不可欠です。サイバー攻撃の多くはフィッシングやソーシャルエンジニアリングなどの人的ミスを狙った手法を活用しており、技術的対策だけでは防ぎきれません。

セキュリティ教育の例

- ●フィッシング攻撃訓練(実際の攻撃を模倣したメールを送信し、従業員が適切に対処できるかを評価)

- ●アクセス管理教育(不要な権限を持たないなど、ゼロトラストの考え方を習得)

- ●インシデント対応訓練(万が一の攻撃発生時に迅速な報告・対応ができるようにする)

従業員が不正アクセスのリスクや手口を認識し、どのように対処すべきかを知っていれば、万が一の際に素早く適切な対応ができます。また、内部からの不正アクセスを防ぐためには、データの持ち出しや不適切な権限の使用に関する教育も行うと良いでしょう。

9.定期的な脆弱性診断の実施

定期的な脆弱性診断の実施は、システムやネットワークに潜むセキュリティホールを発見し、事前に対処するための重要な対策です。

脆弱性診断では、システム全体の脆弱性をスキャンし、既知のセキュリティリスクを特定。OSやソフトウェアのバージョン管理、設定ミスの検出を行い、攻撃者に悪用される可能性のある脆弱性を洗い出し、適切な対策を行います。これにより、攻撃者が不正アクセスに悪用する可能性のある脆弱性を発見し、早期に修正することが可能です。

10.クラウドサービスにおける環境や設定確認

クラウド環境では、企業が管理するインフラが外部に委託されるため、適切なセキュリティ設定が行われていない場合、外部からの攻撃に対して脆弱となる可能性があります。

特に、クラウドサービス提供者側での設定ミスや不十分なセキュリティ対策が原因で、機密情報に不正にアクセスされるリスクもあります。

定期的に設定を見直すことで、アクセス制限や暗号化設定が適切に施されているかを確認し、セキュリティの強化を図ることが大切です。外部ベンダーに診断を依頼する「クラウドセキュリティ診断」の活用も効果的です。

11.サーバー上の不要なサービスを停止・削除

サーバー上で不要なサービスが稼働していると、古いバージョンのまま放置される可能性があり、脆弱性を悪用されて不正アクセスの原因となることがあります。特に、使用していないプロセスやポートが開放されたままだと、攻撃者に狙われやすくなります。こうしたリスクを防ぐためには、不要なサービスを適切に管理し、定期的に見直すことが重要です。

不要なサービスの管理方法

- ●定期的なポートスキャンを実施し、不要なサービスを特定する

- ●使用していないプロセスやソフトウェアを停止・削除する

- ●サーバーの構成管理を徹底し、脆弱性がないか定期的にチェックする

また、初期設定のまま使用しているサービスや、長期間アップデートされていないソフトウェアがないかを確認し、必要に応じてセキュリティ対策を講じることが大切です。不要なサービスを排除することで、攻撃のリスクを減らし、安全なサーバー環境を維持しましょう。

不正アクセスされた場合の対処法

万が一、不正アクセスを受けた場合は、被害を最小限に抑え、再発を防ぐために迅速な対応が求められます。以下の方法で対処しましょう。

1.システムを隔離する

不正アクセスが発覚したら、攻撃者がシステム内でさらなる活動を行わないよう、該当するシステムや端末をネットワークから切り離します。

これにより、情報の窃取やマルウェアの拡散を防ぐことができます。

2.パスワードを変更する

アカウントへの不正アクセスが確認された場合は、直ちにパスワードを変更し、攻撃者が再ログインできないようにします。特に、管理者権限を持つアカウントや重要なサービスのアカウントについては、即座に対応することが重要です。

また、同じパスワードを他のサービスでも使用していた場合は、すべて変更し、今後は使い回しを避けるようにしましょう。

3.証拠を保全する

不正アクセスの痕跡を記録し、後の調査や法的対応に備えます。

システムログ、アクセス履歴、通信記録などを保存し、改ざんや削除を防ぐための措置を講じましょう。証拠の保全は、社内調査や警察・専門機関への相談時に重要な役割を果たします。

4.警察や専門機関に相談する

不正アクセスの被害を受けた場合は、証拠となるスクリーンショットやログを準備し、警察のサイバー犯罪相談窓口などに相談、被害届を提出します。場合によっては、サイバーセキュリティの専門機関や外部ベンダーと連携し、適切な対応を進めます。

迅速かつ適切な対応を行うことで、被害を最小限に抑え、再発防止につなげましょう。

不正アクセス対策なら

LANSCOPE プロフェッショナルサービスの脆弱性診断

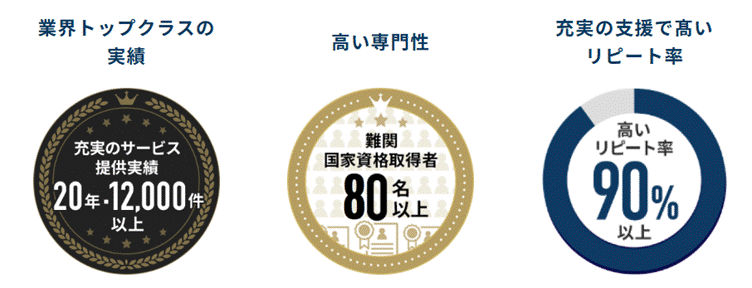

「LANSCOPE プロフェッショナルサービス」の脆弱性診断では、最新のインシデント情報や脆弱性情報をもとに、セキュリティの専門家が診断を実施します。事業会社、開発企業、官公庁など、多様なクライアントから高い評価を受けており、リピート率90%を誇る高品質な診断が特長です。

1.不正アクセス対策に欠かせない「脆弱性診断」

不正アクセスの多くは、システムやネットワーク、クラウドなどの脆弱性を狙った攻撃によって発生します。適切な対策を講じるためには、現状のリスクを正確に把握し、事前に脆弱性を特定して修正することが重要です。

LANSCOPE プロフェッショナルサービスの「脆弱性診断」を行うことで、組織のセキュリティ上の課題や欠陥を洗い出し、適切な対策を打つことが可能となります。

国家資格を保有するセキュリティスペシャリストが、システムやネットワークに潜む脆弱性およびセキュリティリスクを網羅的に洗い出し、効率的な脆弱性対策を支援。診断後のレポートでは、脅威の種類やリスクレベルに加え、具体的な対策内容も提示し、確実な脆弱性修正およびセキュリティレベル向上を支援します。

また、万一不正アクセスを受けた際に「どの程度の被害が起きるか」「感染後、適切な対策が可能か」を明らかにできる「ペネトレーションテスト」も提供しています。実際のサイバー攻撃を想定した疑似攻撃を仕掛け、現状のセキュリティレベルや課題を洗い出すことが可能です。

2.クラウドサービスの設定による不正アクセス防止

「クラウドセキュリティ診断」は、クラウドサービスに起因する不正アクセス対策の強化に有効です。

近年ではクラウドサービスを悪用した「不正アクセスや情報漏洩事故」が、後を絶ちません。これら被害の原因の多くが、「アクセス権限の設定不備」や「ログイン設定の脆弱性」に起因します。

クラウドセキュリティ診断であれば、Microsoft365 やAWS・salesforce といった、ご利用中のクラウドにおける設定不備を専門スタッフが改善。正しく設定することで、不正アクセスによる被害を最小限にとどめることが可能です。

まとめ

本記事では「不正アクセスへの対策」をテーマに解説しました。近年、不正アクセスの手口はますます巧妙化し、被害規模も拡大しています。

▼この記事のまとめ

- 不正アクセス被害が急増し、2023年の認知件数は6,312件で前年から4,112件の増加。特に「識別符号窃用型(ID・パスワードの悪用)」が90%以上を占めており、認証強化やパスワード管理の徹底が重要。

- 不正アクセスの主な手口は「脆弱性の悪用」「なりすまし」「マルウェア感染」の3つ。これらを防ぐために、定期的なアクセス権限の見直しや多要素認証の導入、ネットワーク監視、脆弱性診断の実施など、多層防御による包括的な対策が必要。

- 万が一不正アクセスを受けた場合は、迅速にシステムを隔離し、パスワード変更・証拠保全・警察や専門機関への相談を行うことで、被害の拡大を防ぐことが重要。

不正アクセスの手口は非常に多様なため、単一的なセキュリティ対策ではなく、包括的な多層防御を行うことが必要です。システムやアプリケーションの脆弱性を悪用した不正アクセスへの対策なら、LANSCOPE プロフェッショナルサービスの「脆弱性診断」をぜひご活用ください。

おすすめ記事